关于移动端抓包的一点笔记

FiddlerEverywhere

破解

打开文件:

1 | fiddler3.1.0/resources/app/out/WebServer/ClientApp/dist/main.xxx.js |

审查文件

在this.trialDaysRemaining||0后面加上,this.trialDaysRemaining=9999

Fiddler everywhere使用

https://blog.csdn.net/qq_45351802/article/details/115030888

http://events.jianshu.io/p/ca15e11a152b

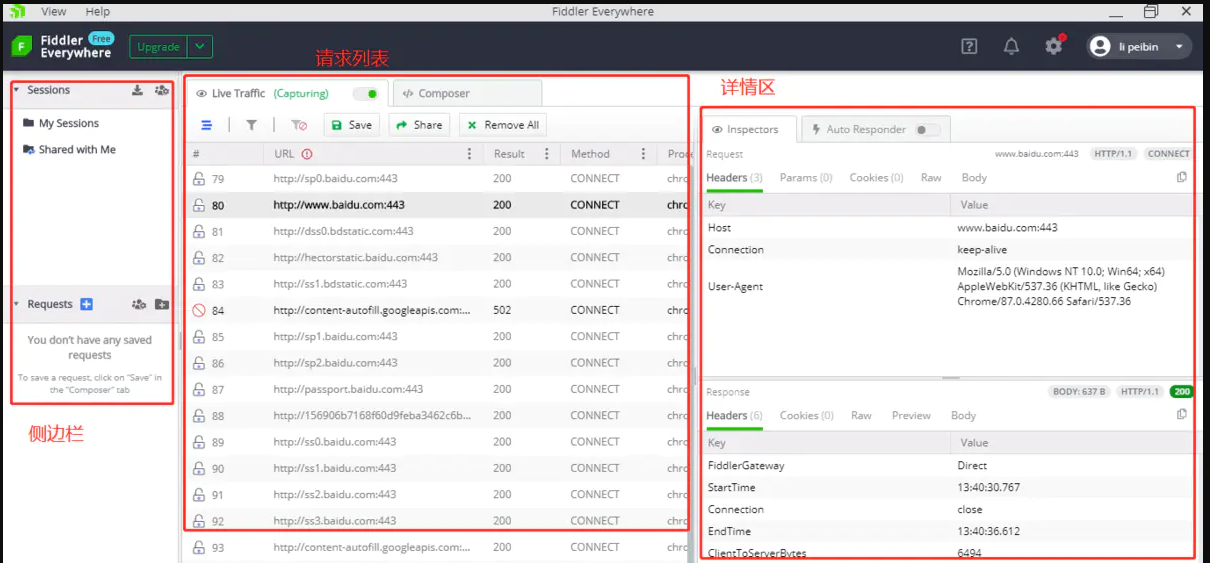

1、主界面说明

**Fiddler Everywhere**主界面分为三个工作区域:

- 侧边栏,用作历史

Sessions和Api接口请求存档 - 请求列表,可过滤选中具体请求

- 详情区,显示选中请求的详情信息

主界面

各快捷功能如下:

功能

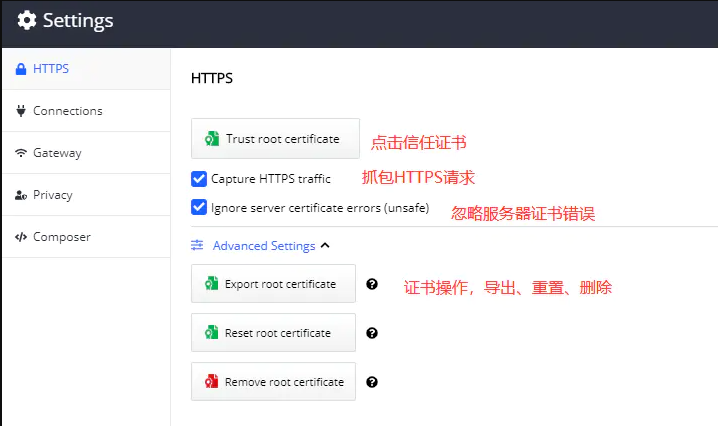

2、设置项

设置项1

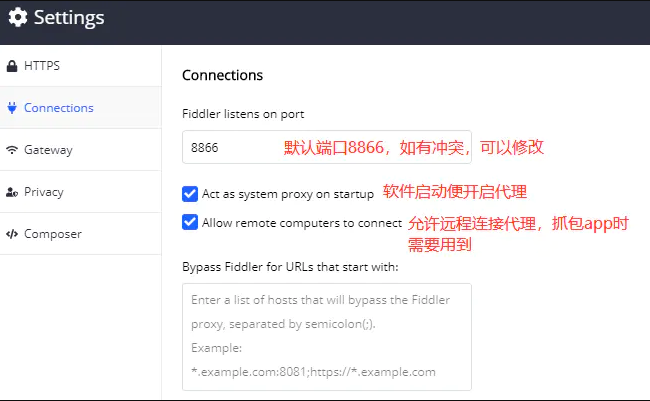

设置项2

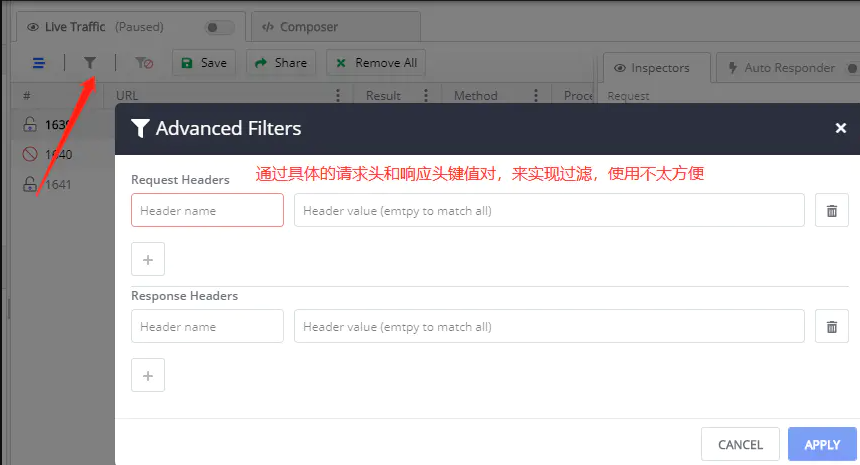

3、请求过滤

整体过滤,添加请求头或响应头的键值对进行过滤,优先级高,但使用条件苛刻,不推荐使用。

整体过滤

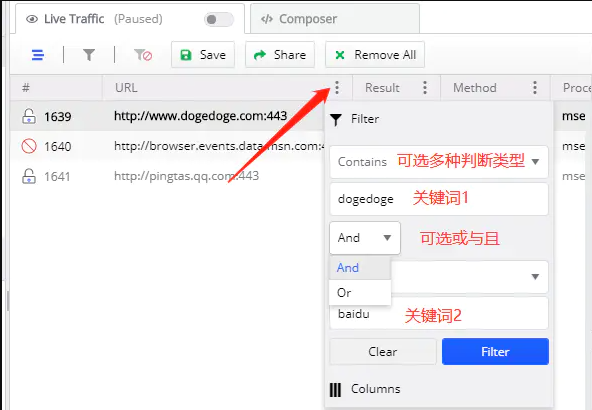

点击三个点,对当前标签过滤,可使用URL、响应码、请求方法等各项组合过滤,过滤条件支持2种筛选关键词组合使用。且会记录上次添加的过滤条件,实用性高。

当前标签过滤

4、响应篡改mock

日常工作中可以使用此功能,快速验证页面前段是否有取错值之类的问题。或者是前端某些金额达到多少时转换格式,但一时间造不出需要的数据,就可以使用mock功能篡改响应数据。以下以修改知乎搜索结果中,右上角的热搜内容为示例。

首先在知乎搜索任意词汇,搜索结果如下:

搜索结果

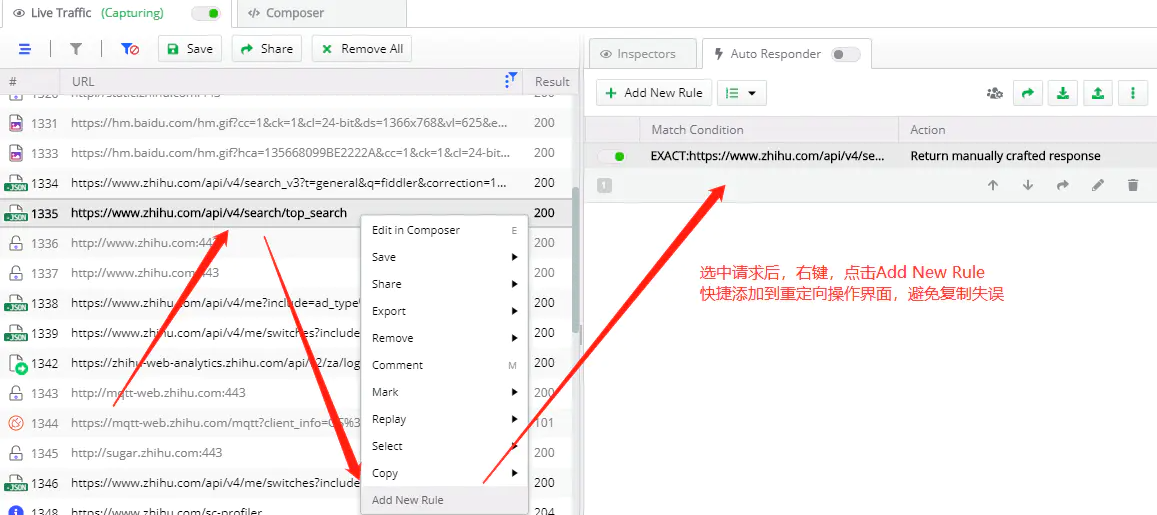

在**Fiddler**请求列表中,找到关于热搜的请求,右键,点击 Add New Rule,快捷添加到重定向操作界面,避免复制失误。

快捷添加

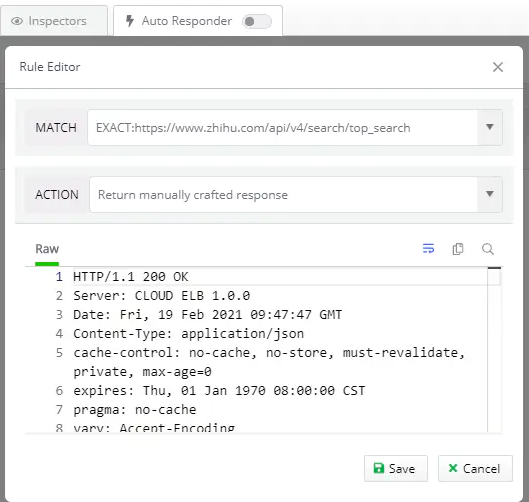

双击新添加的Rule规则,可进入编辑界面。

编辑Rule

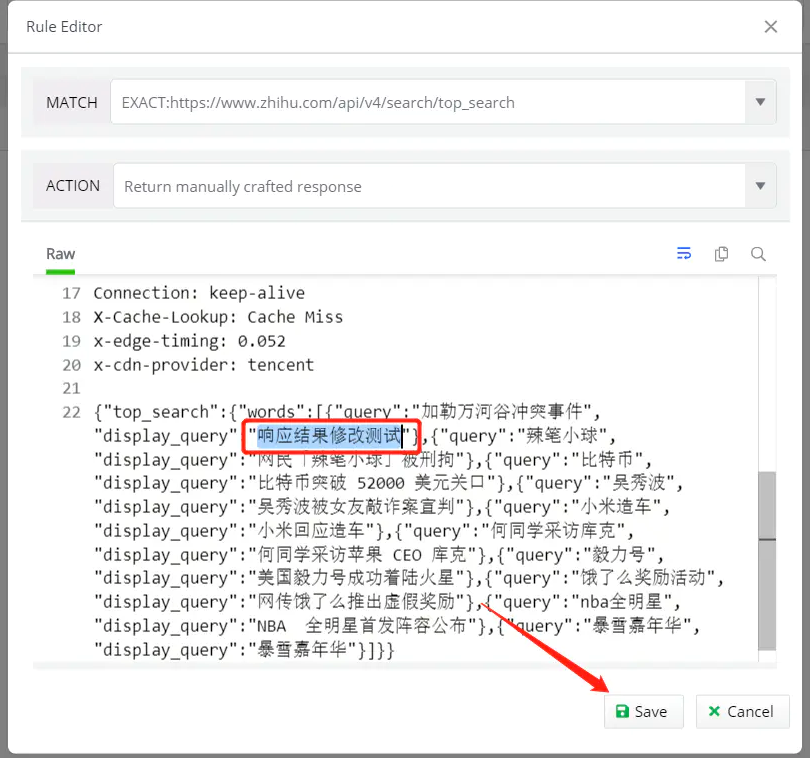

在此界面可以编辑修改任意内容,下面我们编辑其中一条热搜的展示内容,点击Save按钮保存。

相应结果修改测试

开启上方的重定向开关。

开启重定向

回到页面重新查询一遍,即可看到相应结果已被篡改。

修改后查询

5、规则匹配重定向

全匹配

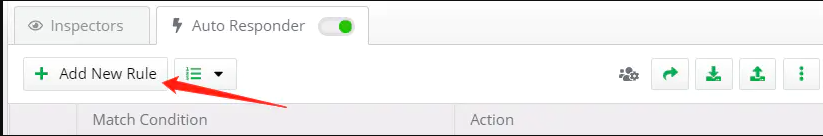

进入Auto Responder界面,点击Add New Rule,新增一个规则。

新增规则

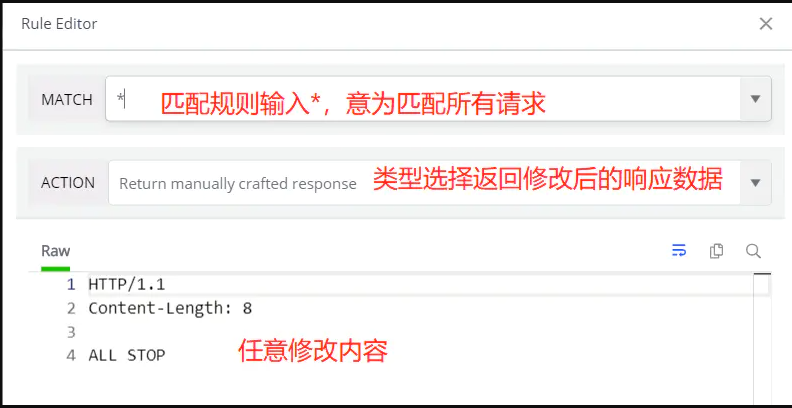

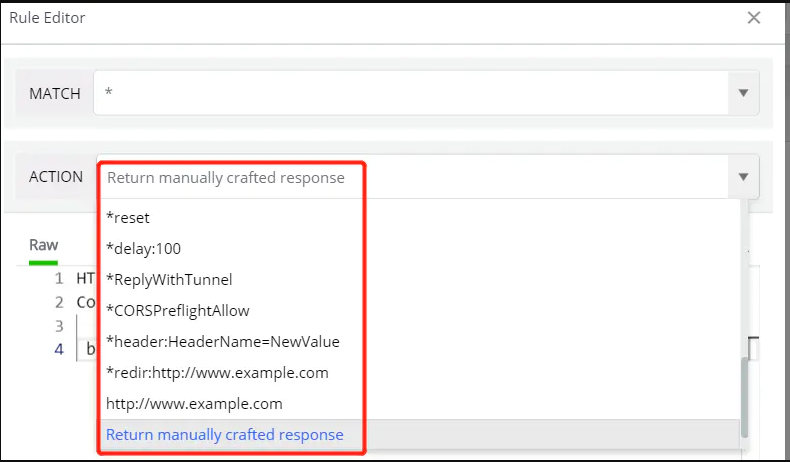

MATCH匹配规则输入*,意为匹配所有请求,ACTION事务类型,选择Return manually crafted response返回修改后的相应数据。

下方Raw响应内容,编辑输入想要显示的数据,点击SAVE,开启重定向开关。

全匹配规则

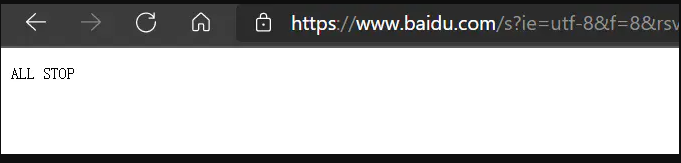

之后在浏览器打开任何网页,都会重定向为修改的响应内容。

全匹配篡改

关键词匹配(不区分大小写)

同样在Rule编辑界面,MATCH匹配规则输入任意关键词,以下以baidu为例,ACTION事务类型,选择Return manually crafted response返回修改后的相应数据。

下方Raw响应内容,编辑输入想要显示的数据,点击SAVE,开启重定向开关。

拦截百度

之后在浏览器浏览任何URL带有baidu的网页,都会被重定向。

关键词匹配

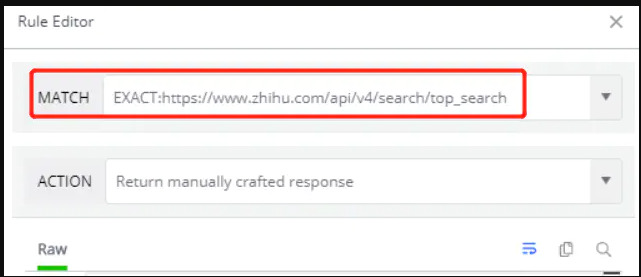

EXACT完全匹配

此匹配方法就是上面演示的抓包后快速重定向,只会匹配与规则路径完全一致的请求。

完全匹配

NOT关键词匹配

如 NOT:8081 则表示请求url中没有包含8081的请求多会被自动响应

使用REGEX关键字进行正则匹配

| 正则符 | 含义 |

|---|---|

>.+ |

匹配一个或多个字符 |

.* |

匹配0个或多个字符 |

^ |

匹配字符串开始位置 |

$ |

匹配字符串结尾位置 |

URLWithBody在body中匹配关键词

结合正则语句,可以在匹配body中出现设定关键词的请求。

1 | URLWithBody:http://127.0.0.1:8080/ regex:^.*参数值.*$ |

body关键词

常用ACTION类型

| 类型 | 说明 |

|---|---|

| Return manually crafted response | 返回指定字符串 |

| D:\响应文本.json | 指定本地具体的页面文件路径 |

| https://www.baidu.com/ | 指定到具体网页URL |

事务类型

6、接口调试

以下以百度搜索接口调试为例,先在百度首页搜索任意内容

百度搜索

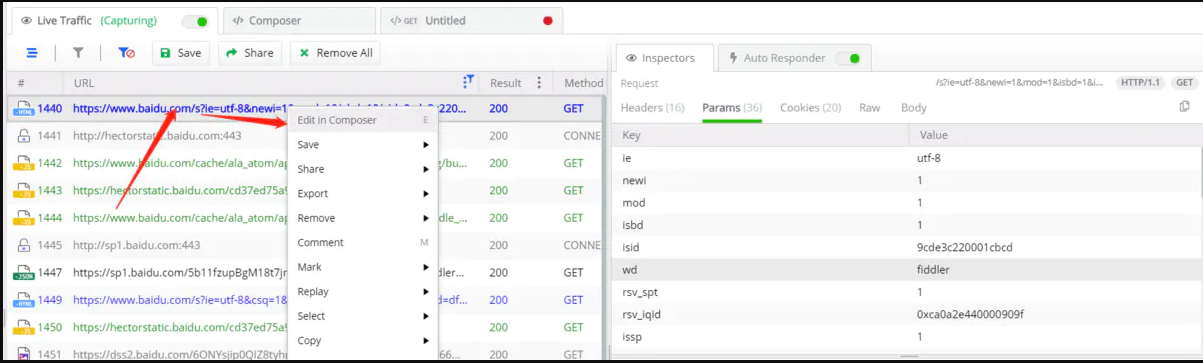

在**Fiddler**请求列表中,找到百度搜索的select接口,右键,点击Edit in Composer

添加请求到调试界面

**Fiddler**会自动转换获取请求的路径、请求头、参数等。

在Params参数页,找到搜索关键词参数,双击参数值,修改关键词,点击右侧的勾选按钮确认,然后点击EXECUTE按钮,重发该请求。

修改查询关键词参数值

重发后可以在下方的Response框查看接口返回数据,Preview页可以预览网页渲染。

重发后响应数据

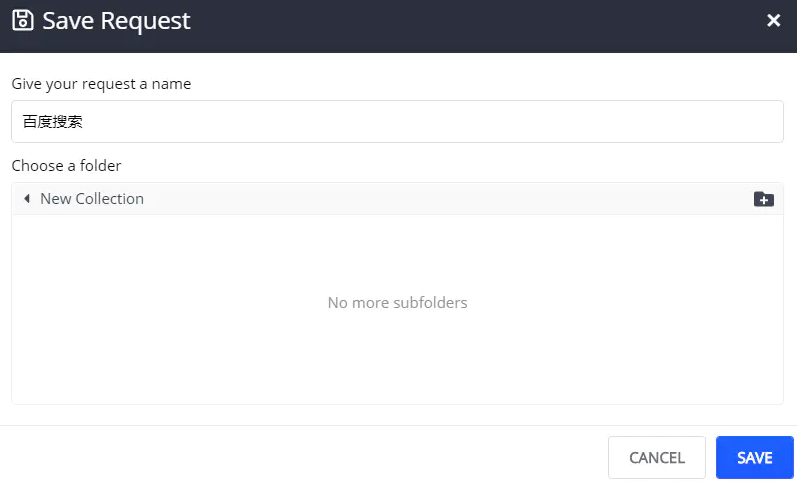

点击SAVE按钮,可以保存请求,方便后续直接调用。

保存请求

FiddlerEverywhere抓包

https://blog.csdn.net/u012745499/article/details/112750777

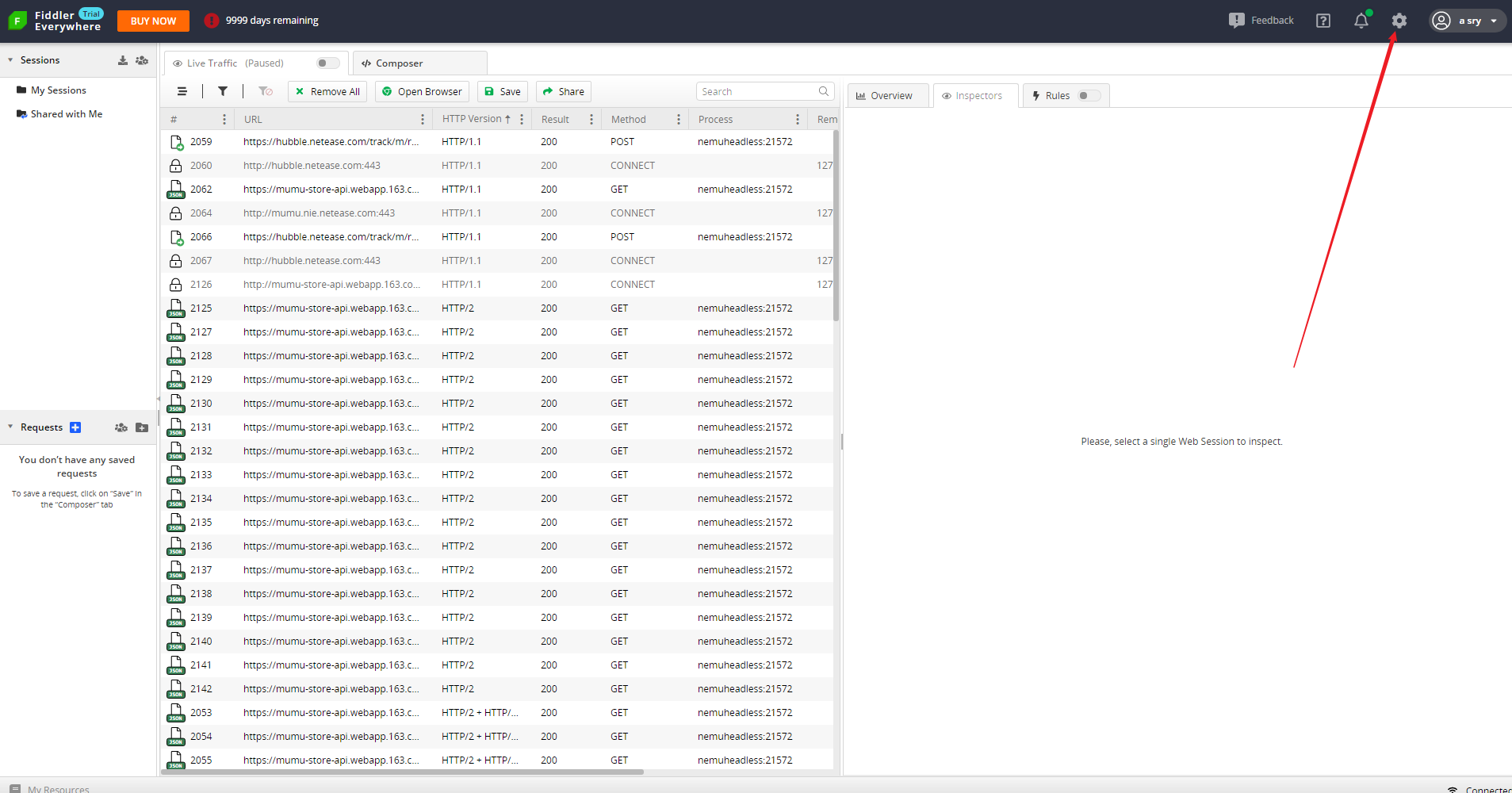

手机模拟器上虽然有网络请求, 但是默认并不会走 Fiddler 代理

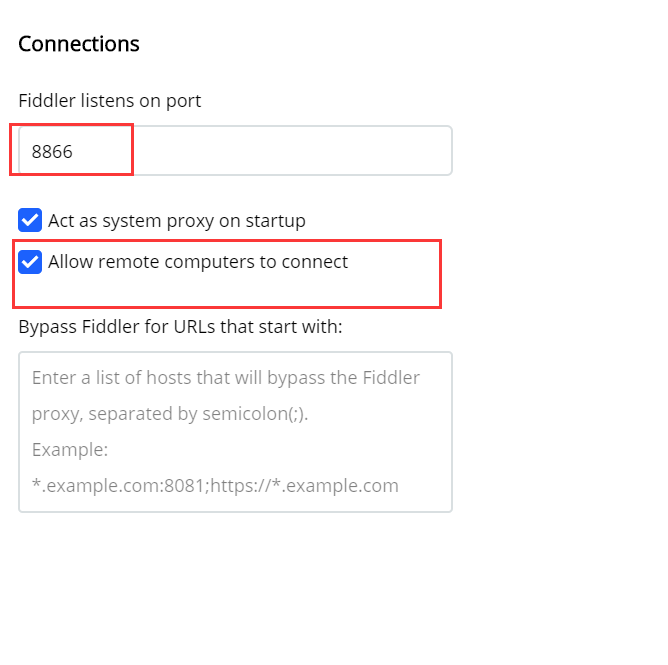

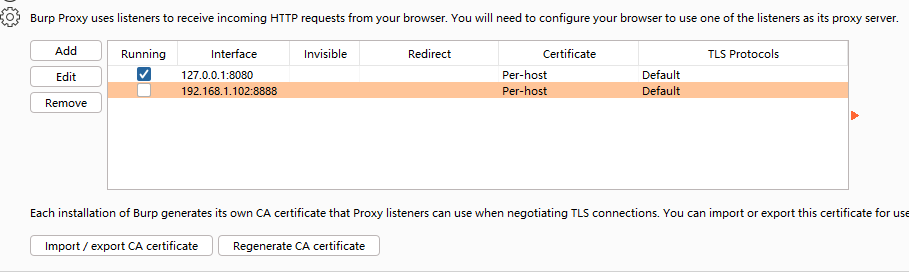

首先我们设置 Fiddler 允许其他机器连接到 Fiddler, 并且记录下该监听端口 8866

在本机上 cmd 执行 ipconfig 确认本机 ip, 以便接下来填写到手机模拟器的代理主机名中 192.168.31.64

接下来配置手机模拟器

打开 设置 > wlan

长按当前网络, 弹出 > 选择 修改网络

点击高级选项 > 代理 选择 手动

输入之前记录下 的 ip 和端口, 保存

192.168.31.64

8866

这一步相当于手机上的网络请求都会请求 Fiddler, Fiddler 作为中间人再去请求实际需要访问的 ip或域名: port

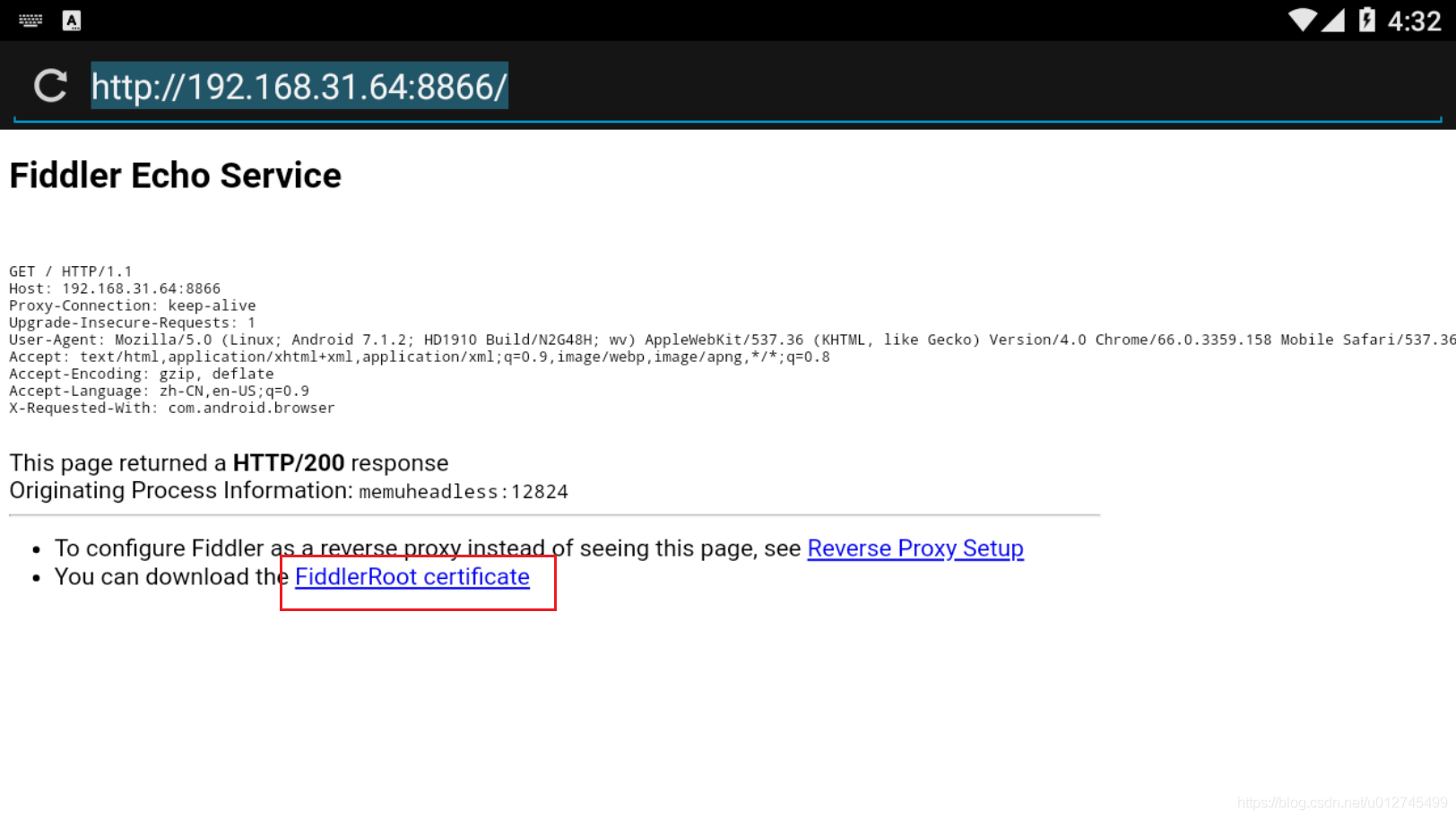

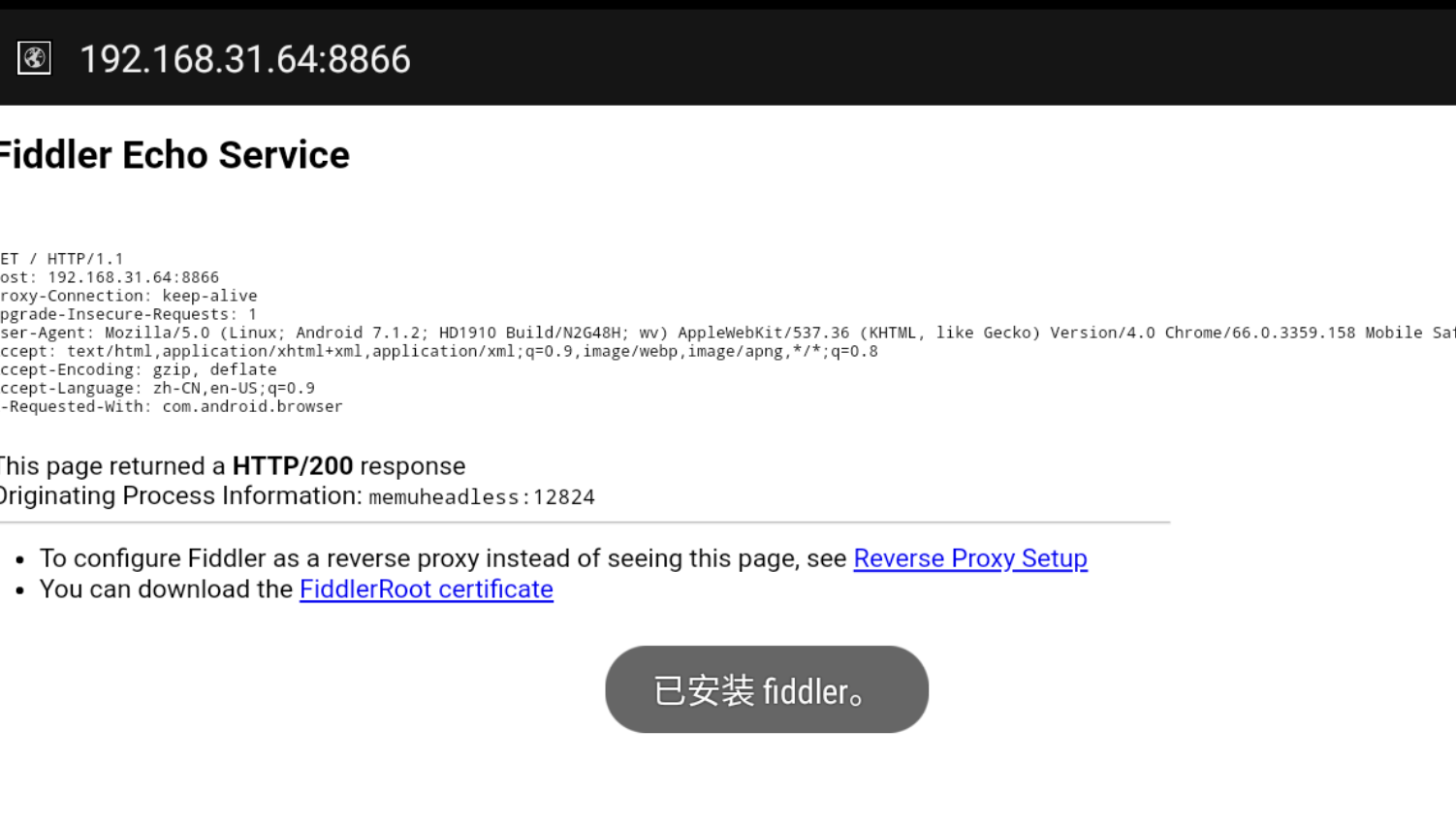

接下来, 打开模拟器中的浏览器应用, 打开网址刚刚上面的 ip:port 的 http 地址

http://192.168.31.64:8866/

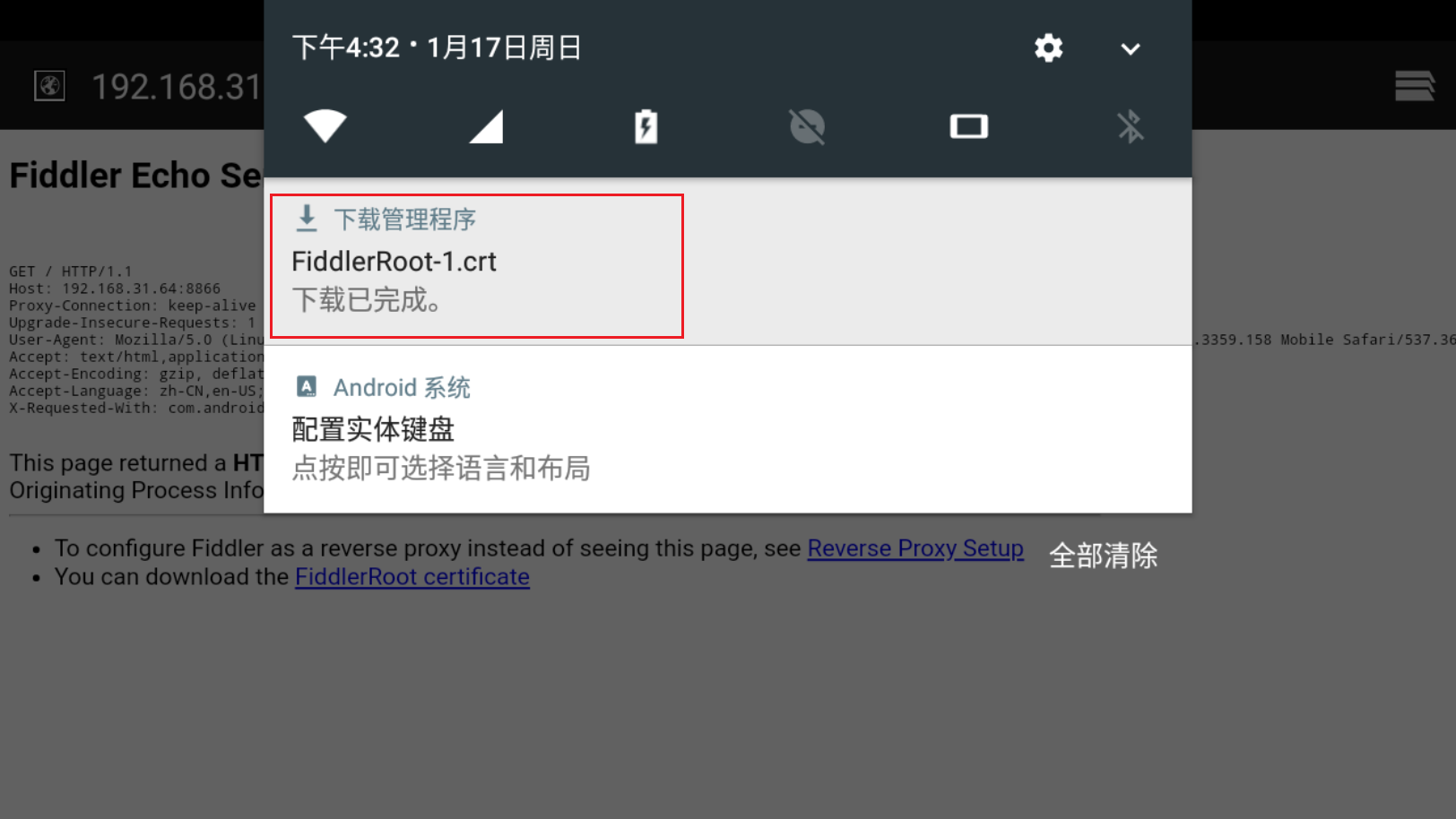

点击 FiddlerRoot certificate 下载并安装

下载完成后点击安装

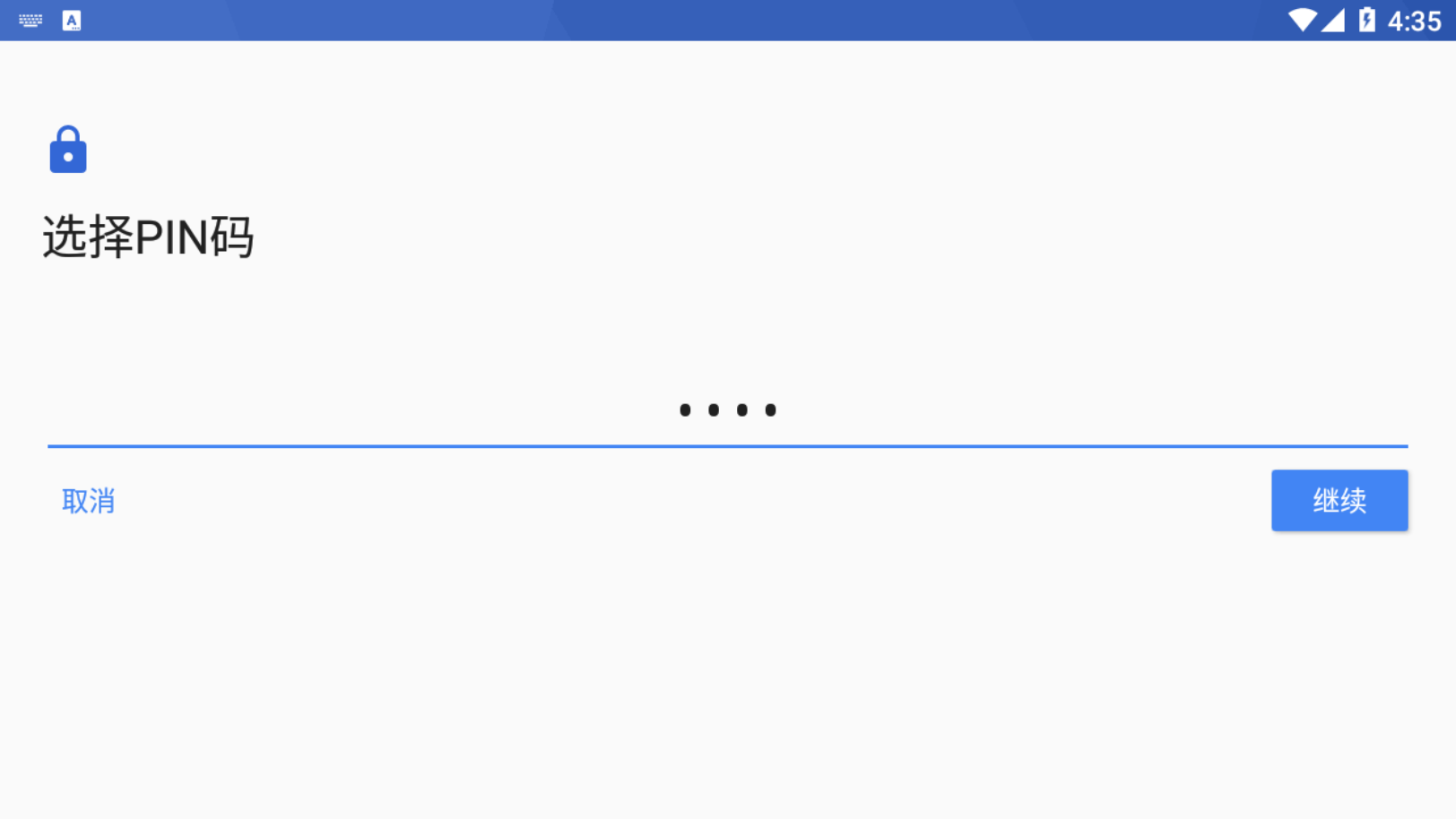

起个证书名字, 命名为 fiddler 即可

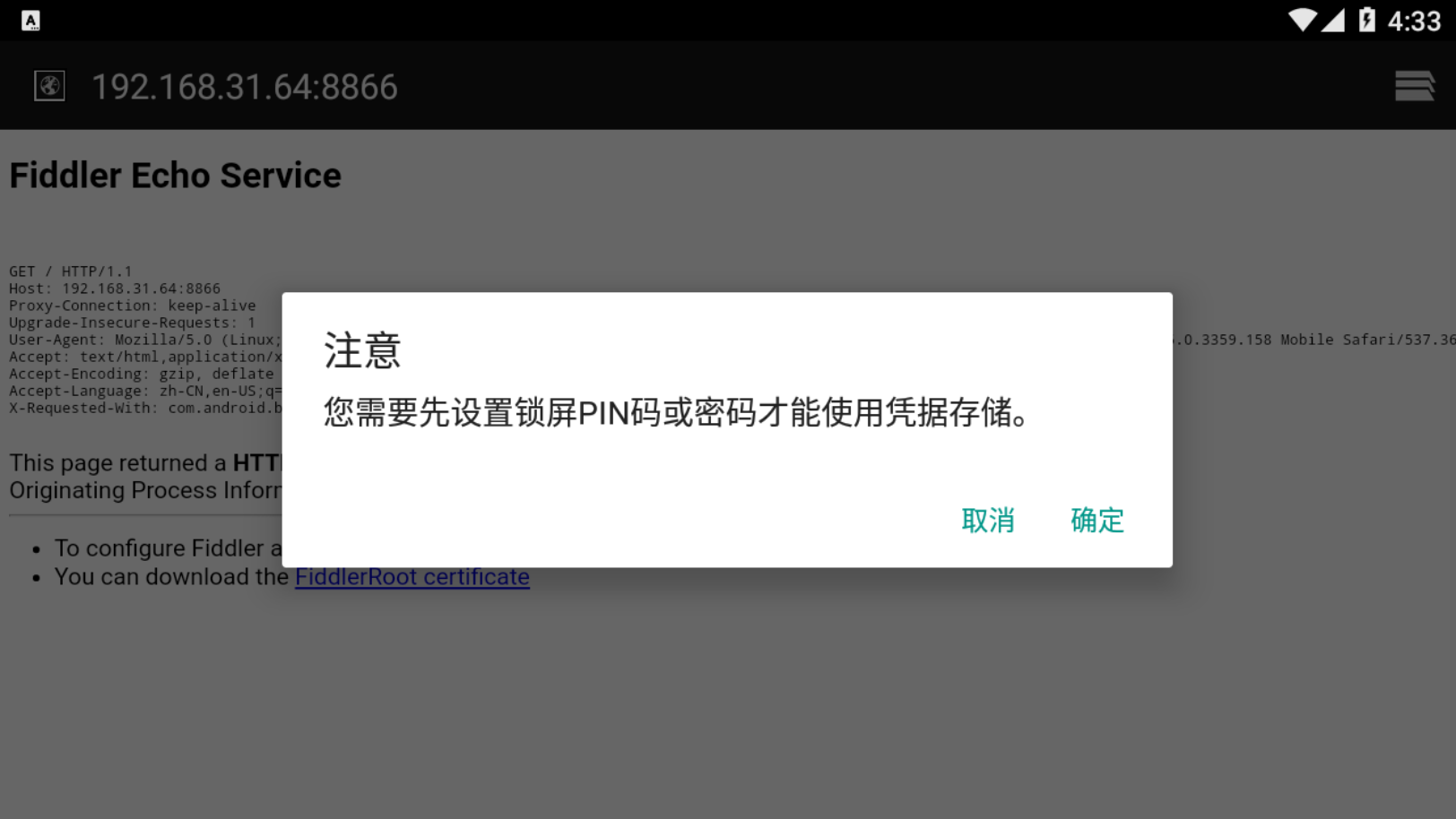

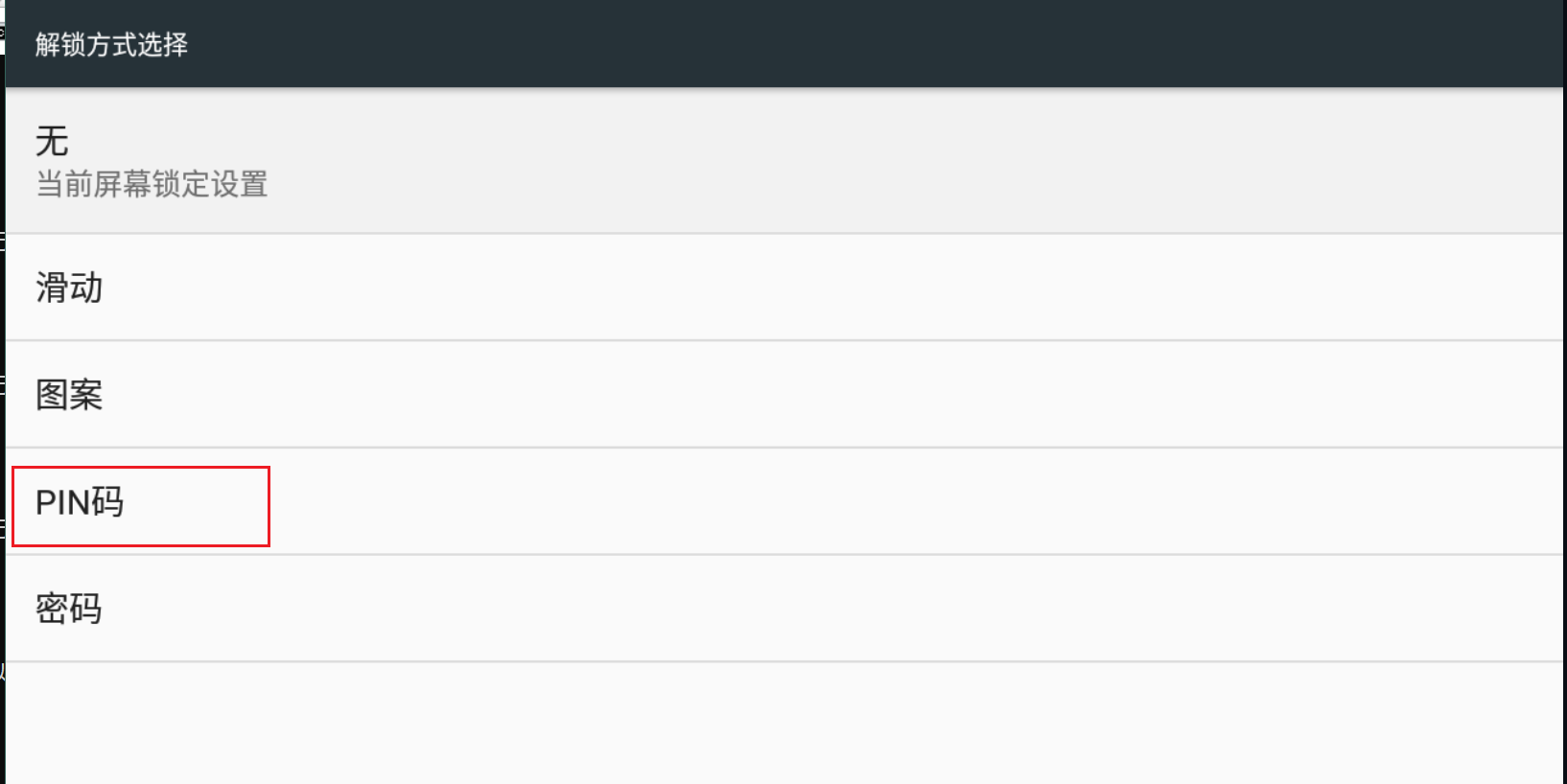

如果提示需要设置密码, 才能保存证书. 那这里我们设置 pin 码为 1234 即可

最终安装证书完成

使用模拟器中的浏览器应用打开百度, 可以看到 fiddler 抓包成功了

burp抓包同理,只是把生成的der改成cer后缀导入即可

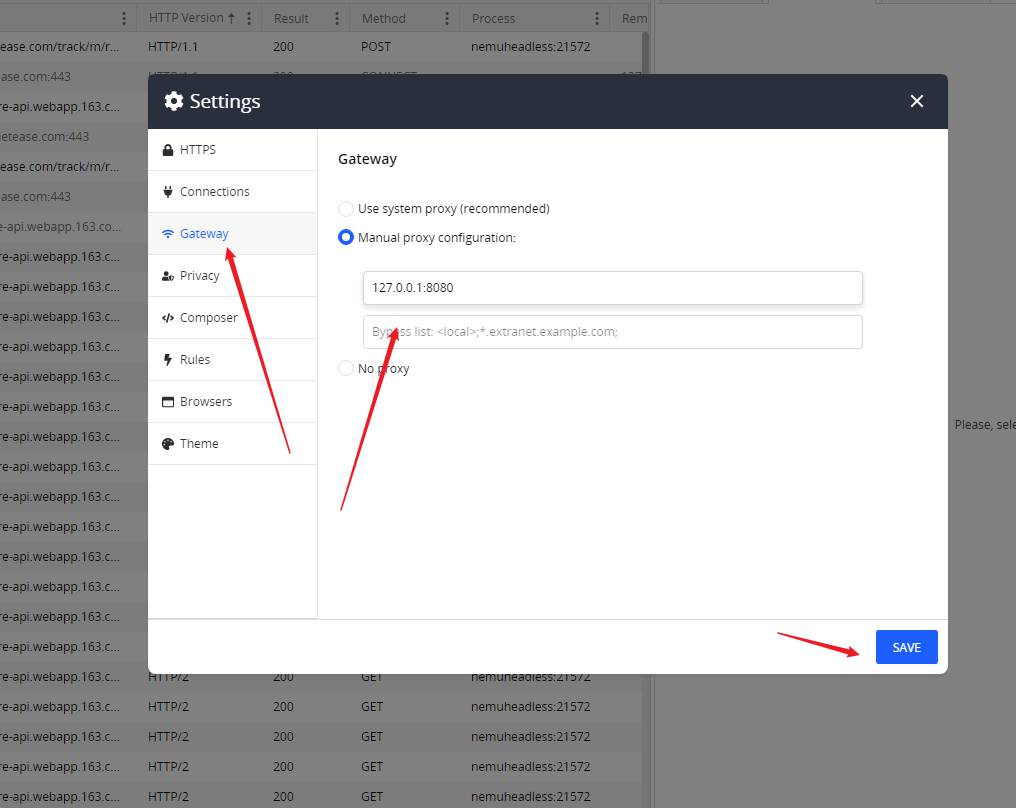

fiddler代理给burp

模拟器设置

fiddler设置

设置代理

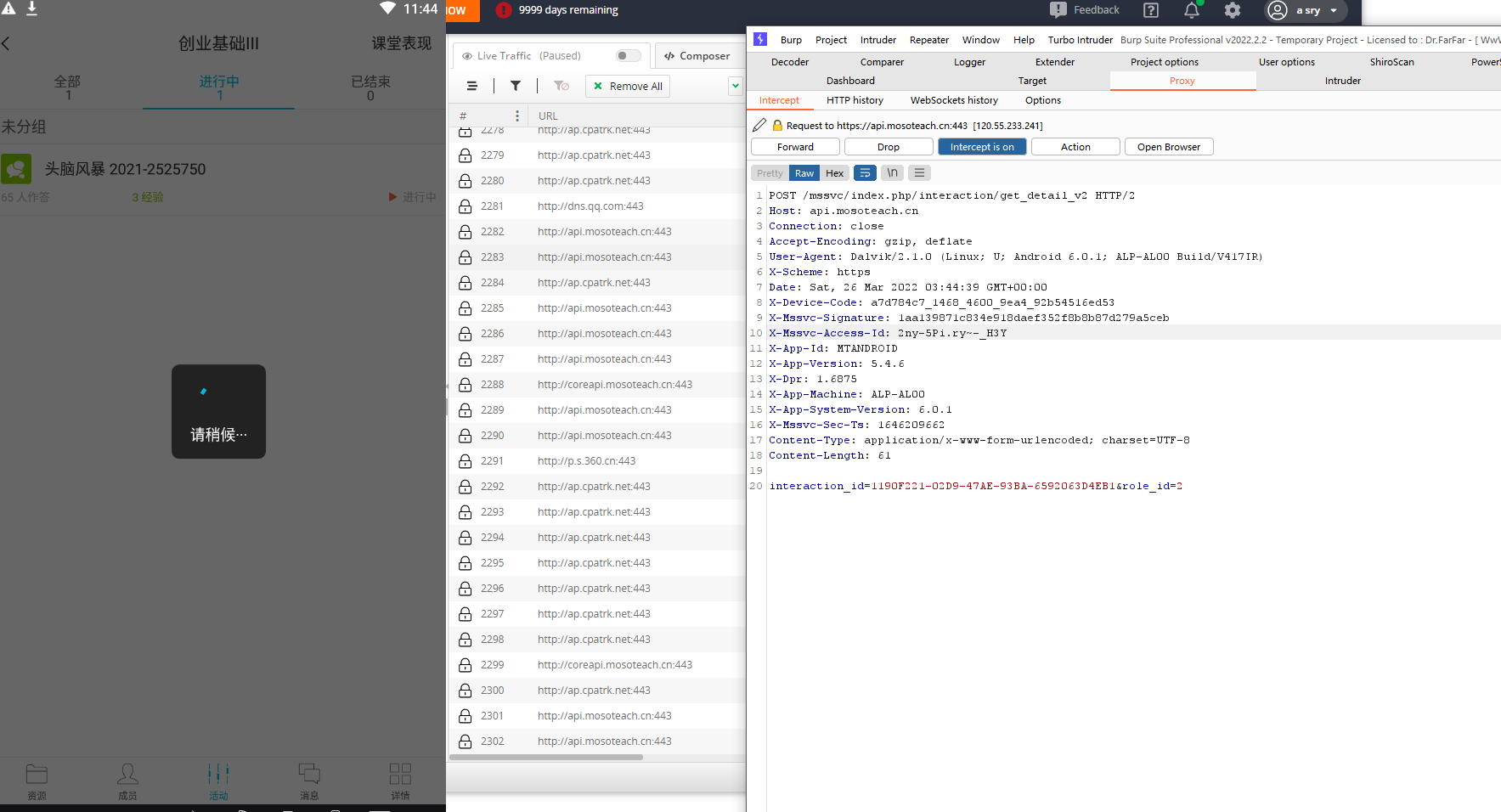

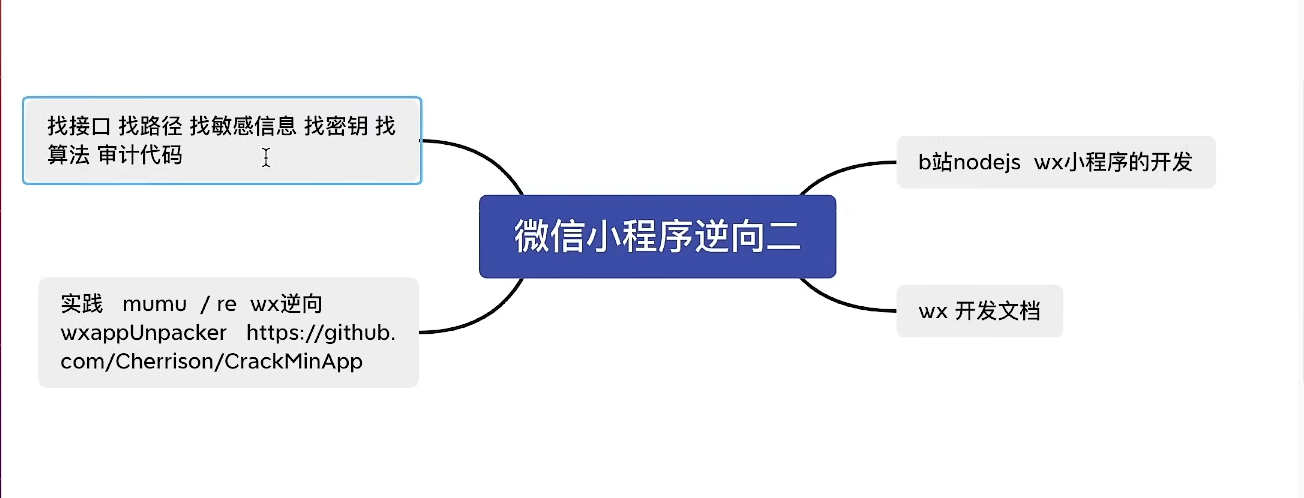

小程序渗透测试

小程序思路

隐私合规

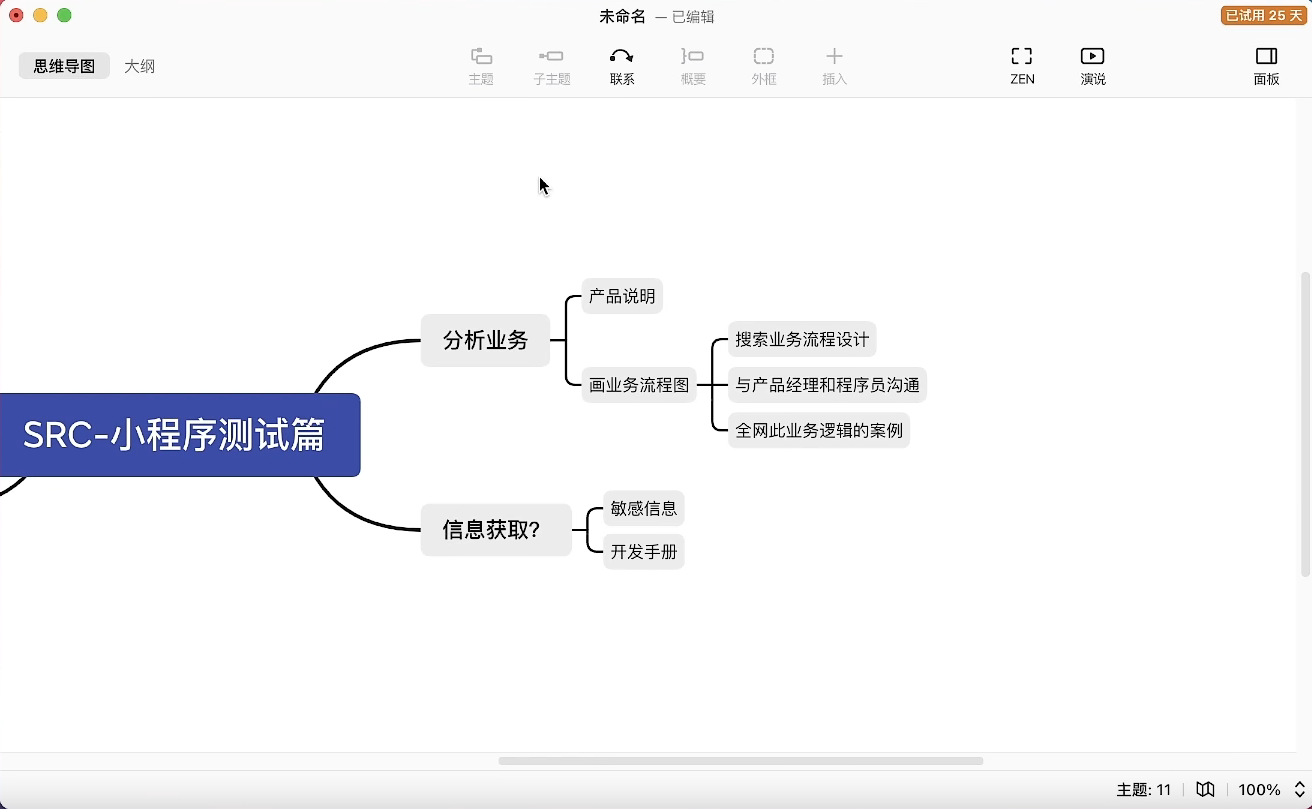

小程序逆向

源码提取

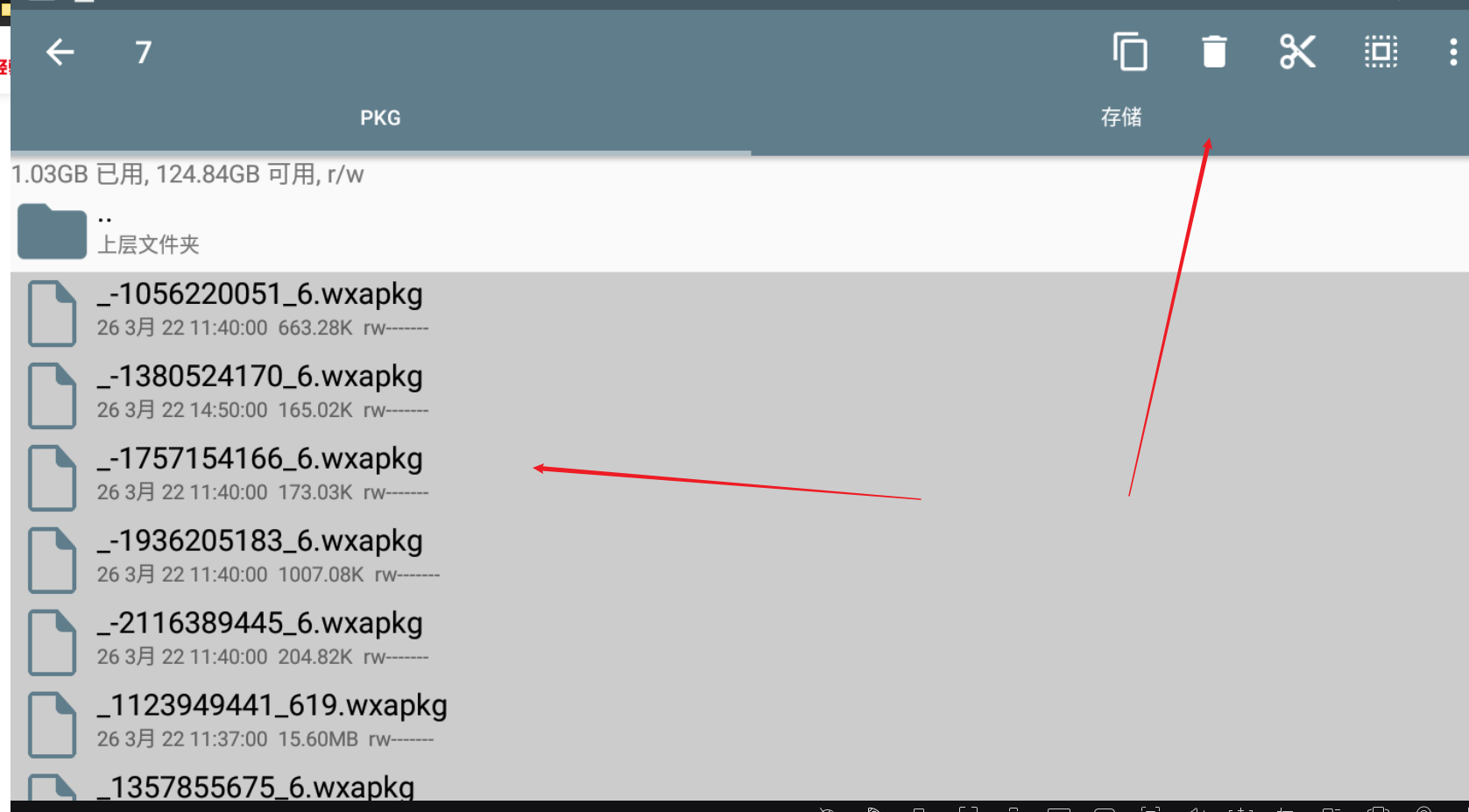

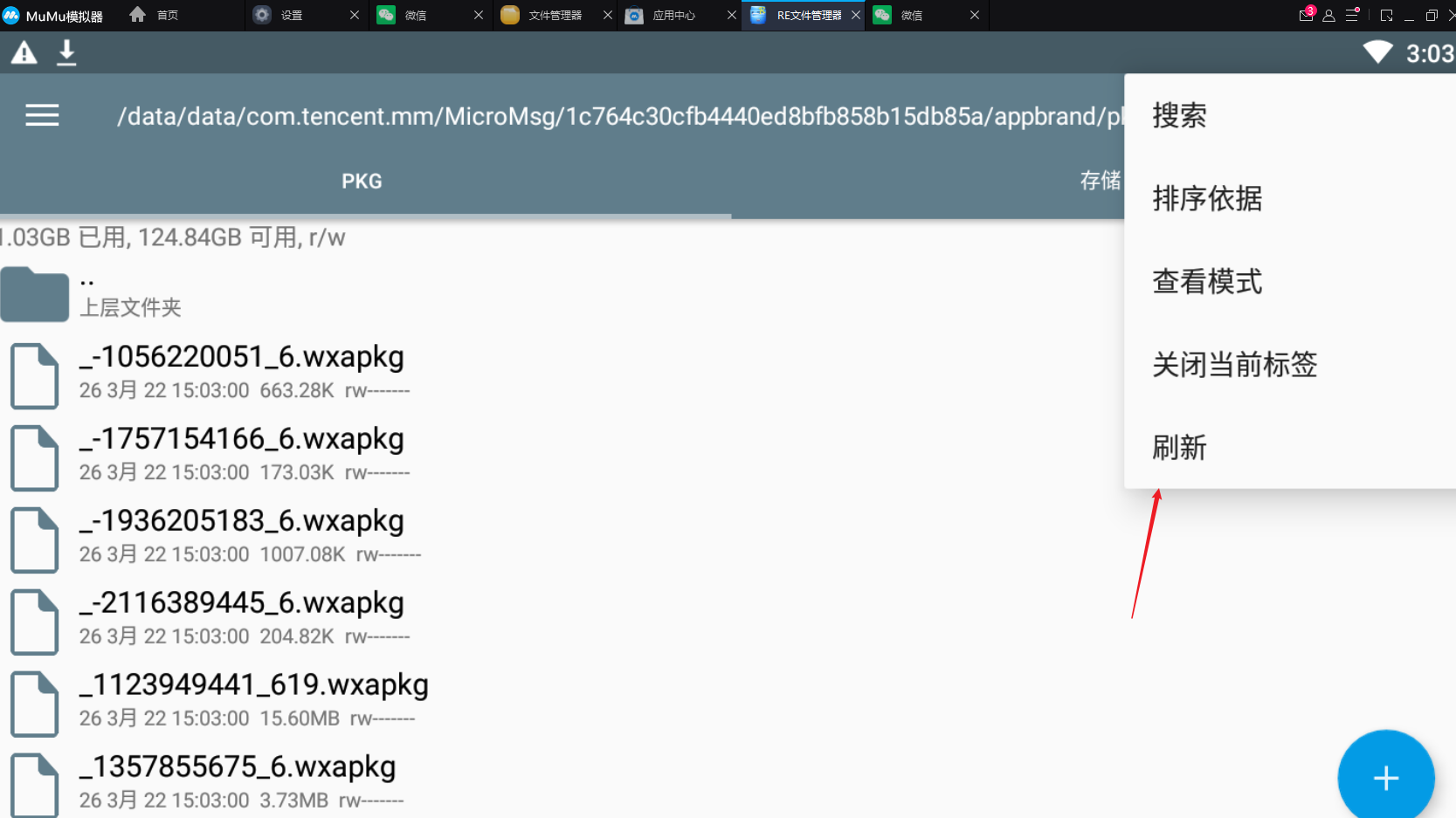

本次重点介绍Android端小程序的源码提取,对于PC上的小程序由于还加了一层加密(当然也有解密脚本),我就不多此一举了。首先需要一台root过的手机或者是模拟器。打开微信。文件夹cd到/data/data/com.tencent.mm/MicroMsg/{一串16进制字符}/appbrand/pkg

直接下载RE文件管理器

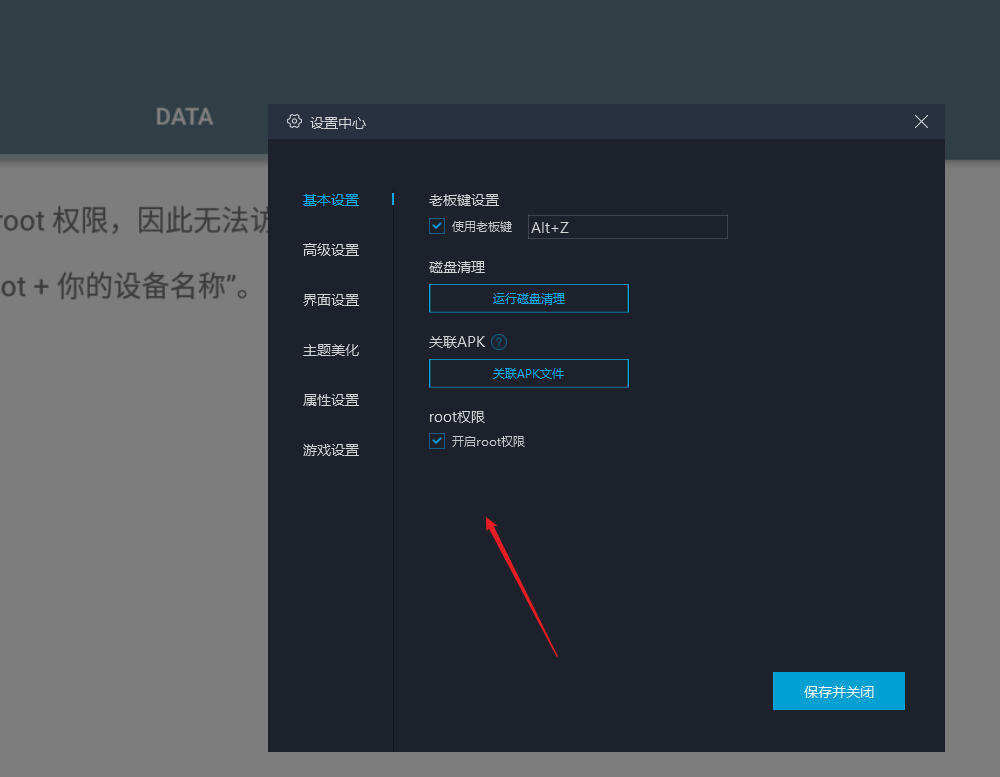

mumu设置root

先把原来的删了

然后在小程序最近使用处打开要逆向的小程序

再次刷新就可以抓到了

直接复制到共享文件夹打开即可

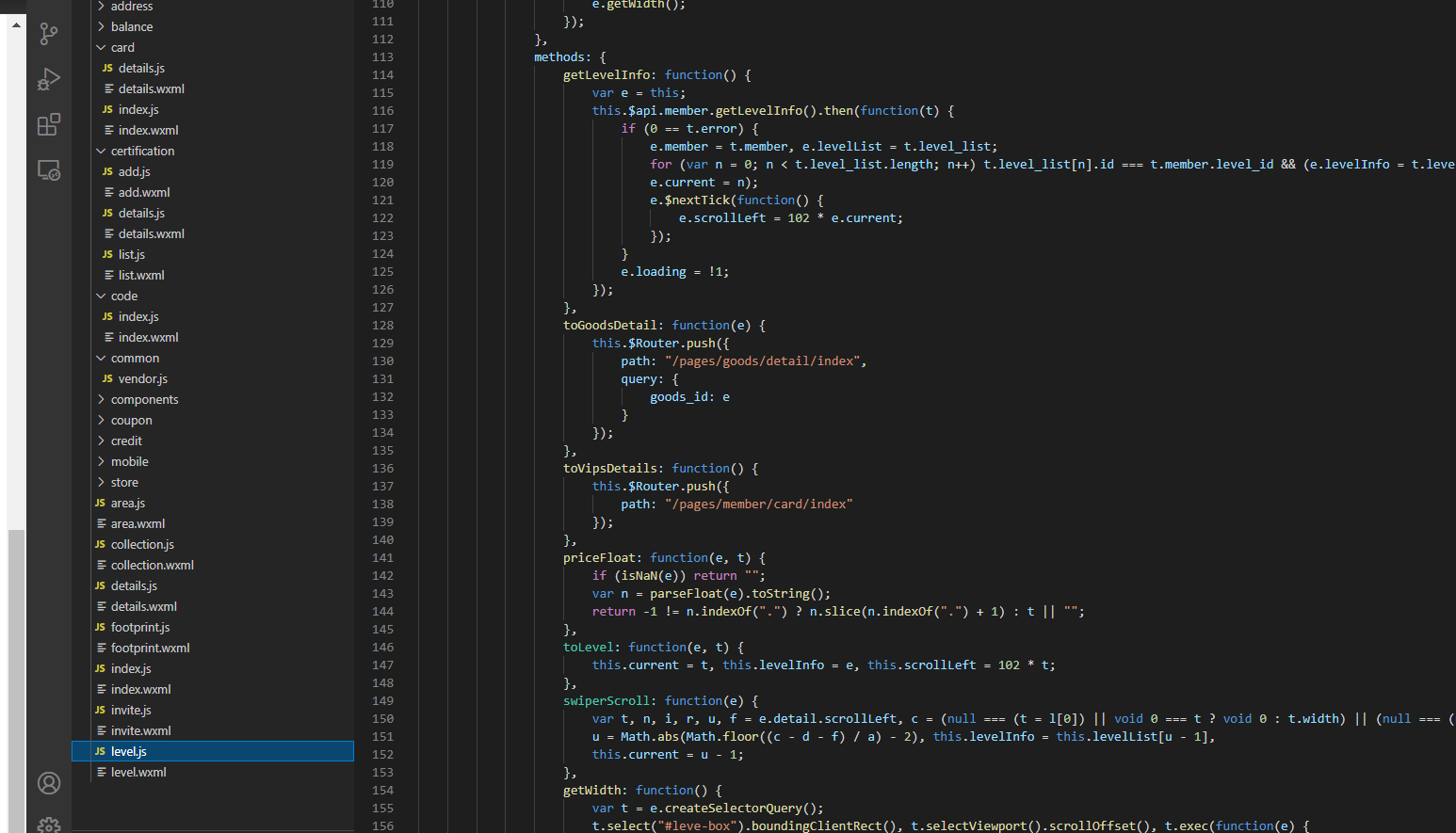

然后用程序解包就可以了

https://github.com/Cherrison/CrackMinApp

https://github.com/lcroot/wxappUnpacker

一些渗透小程序的案列

https://zone.huoxian.cn/d/883-pcfirda

https://zone.huoxian.cn/d/702-sessionkey/9

小程序解包

https://github.com/Cherrison/CrackMinApp

https://github.com/lcroot/wxappUnpacker

遇到的一些问题

模拟器与docker冲突

使用模拟器

1 | 1.搜索 启用或关闭Windows功能 |

使用docker

1 | 1.搜索 启用或关闭Windows功能 |

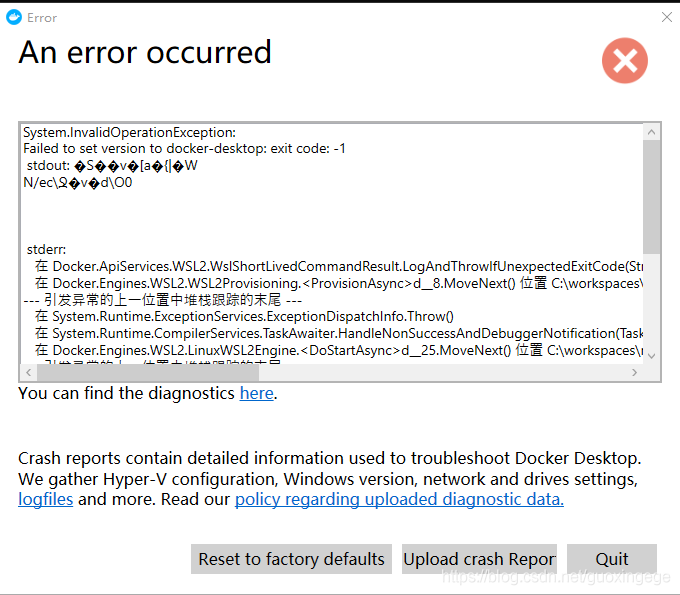

docker(System.InvalidOperationException)

如果你的问题如下图,则可以继续往后面看

System.InvalidOperationException

Failed to set version to docker-desktop: exit code: -1

开始我遇见这个问题的时候,简单百度一下,不过总是治标不治本,很烦恼

cmd/shell下执行

netsh winsock reset